Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Conceptos

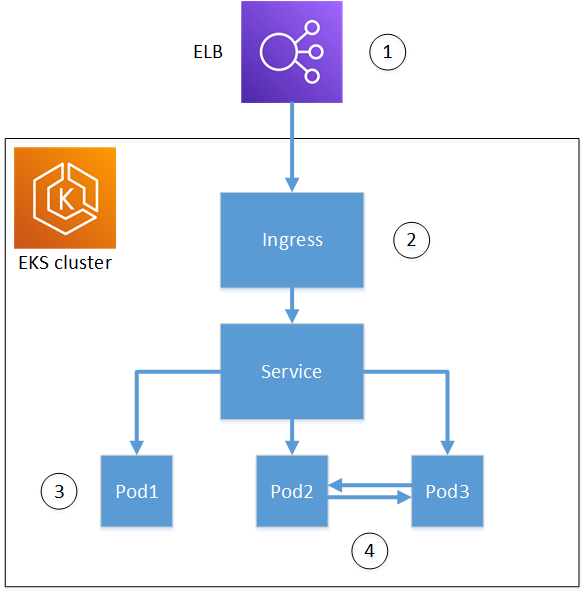

El siguiente diagrama muestra algunas de las opciones disponibles para usar TLS en un clúster de Amazon EKS. El clúster de ejemplo se encuentra detrás de un balanceador de carga. Los números identifican los posibles puntos finales de las comunicaciones protegidas por TLS.

-

Terminación en el balanceador de carga

Elastic Load Balancing (Elastic Load Balancing) está integrado con el AWS Certificate Manager servicio. No es necesario instalarlo

cert-manageren el balanceador de carga. Puede aprovisionar ACM con una CA privada, firmar un certificado con la CA privada e instalar el certificado mediante la consola Elastic Load Balancing. AWS Private CA los certificados se renuevan automáticamente.Como alternativa, puedes proporcionar un certificado privado a un proveedor que no sea un balanceador de AWS cargas para finalizar el TLS.

Esto proporciona una comunicación cifrada entre un cliente remoto y el equilibrador de carga. Los datos después de que el balanceador de carga se pasen sin cifrar al clúster de Amazon EKS.

-

Terminación en el controlador de entrada de Kubernetes

El controlador de ingreso se encuentra dentro del clúster de Amazon EKS y actúa como balanceador de carga y enrutador. Para utilizar el controlador de entrada como punto final del clúster para la comunicación externa, debe:

-

Instale ambos y

cert-manageraws-privateca-issuer -

Proporcione al controlador un certificado privado TLS del AWS Private CA.

Las comunicaciones entre el balanceador de cargas y el controlador de entrada están cifradas y los datos pasan sin cifrar a los recursos del clúster.

-

-

Terminación en un pod

Cada pod es un grupo de uno o más contenedores que comparten recursos de almacenamiento y red. Si instalas ambos

cert-manageraws-privateca-issuery aprovisionas el clúster con una CA privada, Kubernetes puede instalar un certificado privado TLS firmado en los pods según sea necesario. De forma predeterminada, una conexión TLS que termina en un pod no está disponible para otros pods del clúster. -

Proteja las comunicaciones entre los pods.

Puedes aprovisionar varios pods con certificados para que puedan comunicarse entre sí. Los siguientes escenarios son posibles:

-

El aprovisionamiento con certificados autofirmados generó Kubernetes. Esto protege las comunicaciones entre los módulos, pero los certificados autofirmados no cumplen con los requisitos de la HIPAA o el FIPS.

-

Aprovisionamiento con certificados firmados por. AWS Private CA Esto requiere la instalación de ambos

cert-manager.aws-privateca-issuerLuego, Kubernetes puede instalar certificados mTLS firmados en los pods según sea necesario.

-