Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Ejemplo del equipo de aplicaciones: creación de una regla de AWS Config

Los siguientes son algunos controles del estándar de seguridad Security Hub CSPM Foundational Security Best Practices (FSBP) de los que podría ser responsable la aplicación o el equipo de desarrollo:

Para este ejemplo, el equipo de aplicaciones está abordando un hallazgo relacionado con el control FSBP .19. EC2 Este control comprueba si el tráfico entrante ilimitado de los grupos de seguridad es accesible para los puertos especificados que tienen el mayor riesgo. Este control falla si alguna de las reglas de un grupo de seguridad permite la entrada de tráfico desde 0.0.0.0/0 o ::/0 para esos puertos. En la documentación de este control se recomienda eliminar las reglas que permiten este tráfico.

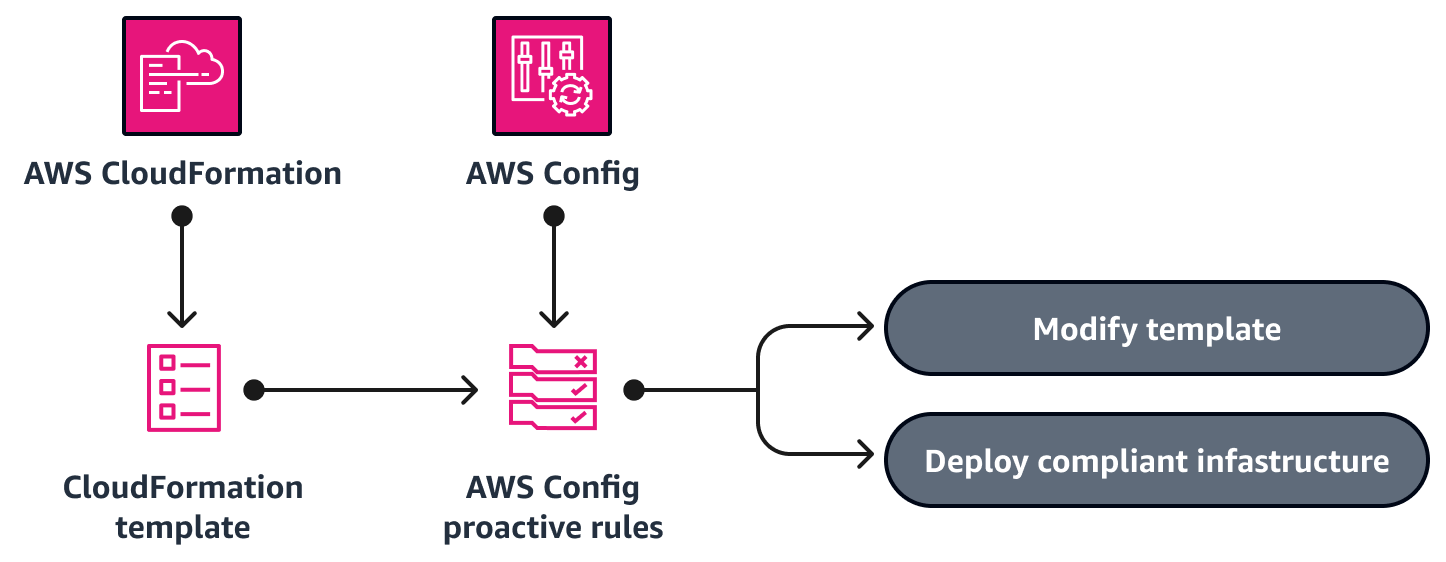

Además de abordar la regla del grupo de seguridad individual, este es un excelente ejemplo de un hallazgo que debería dar como resultado una nueva regla. AWS Config Al utilizar el modo de evaluación proactiva, puede ayudar a evitar la implementación de reglas de grupos de seguridad de riesgo en el futuro. El modo proactivo evalúa los recursos antes de que se implementen para evitar los recursos mal configurados y los resultados de seguridad asociados a ellos. Al implementar un nuevo servicio o una nueva funcionalidad, los equipos de aplicaciones pueden ejecutar reglas en modo proactivo como parte de su canalización de integración y entrega continuas (CI/CD) para identificar los recursos que no cumplen con los requisitos. La siguiente imagen muestra cómo puede utilizar una AWS Config regla proactiva para confirmar que la infraestructura definida en una AWS CloudFormation plantilla es compatible.

En este ejemplo se puede obtener otra eficiencia importante. Cuando un equipo de aplicaciones crea una AWS Config regla proactiva, puede compartirla en un repositorio de código común para que otros equipos de aplicaciones puedan utilizarla.

Cada hallazgo asociado a un control CSPM de Security Hub contiene detalles sobre el hallazgo y un enlace a las instrucciones para solucionar el problema. Si bien los equipos de la nube pueden encontrar resultados que requieran una corrección manual y puntual, cuando proceda, recomendamos crear controles proactivos que identifiquen los problemas lo antes posible en el proceso de desarrollo.