Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Aplique servicios de seguridad en toda su organización AWS

| Influya en el futuro de la arquitectura de referencia de AWS seguridad (AWS SRA) realizando una breve encuesta |

Como se describió en una sección anterior, los clientes buscan una forma adicional de pensar y organizar estratégicamente el conjunto completo de servicios de AWS seguridad. El enfoque organizativo más común en la actualidad consiste en agrupar los servicios de seguridad por función principal, según la función que desempeñe cada servicio. La perspectiva de seguridad de la AWS CAF enumera nueve capacidades funcionales, que incluyen la administración de identidades y accesos, la protección de la infraestructura, la protección de datos y la detección de amenazas. La Servicios de AWS combinación de estas capacidades funcionales es una forma práctica de tomar decisiones de implementación en cada área. Por ejemplo, cuando se analiza la gestión de identidades y accesos, hay que tener en cuenta la IAM y el IAM Identity Center. A la hora de diseñar la arquitectura de su enfoque de detección de amenazas, esa GuardDuty podría ser su primera consideración.

Como complemento de esta visión funcional, también puede ver su seguridad con una vista estructural transversal. Es decir, además de preguntarse: «¿Cuáles Servicios de AWS debo usar para controlar y proteger mis identidades, mi acceso lógico o mis mecanismos de detección de amenazas?» , también puedes preguntarte: «¿Cuál Servicios de AWS debo aplicar en toda mi AWS organización? ¿Cuáles son los niveles de defensa que debo implementar para proteger las EC2 instancias de Amazon en el núcleo de mi aplicación?» En esta vista, mapea las capas de su AWS entorno Servicios de AWS y las características de las mismas. Algunos servicios y características son ideales para implementar controles en toda la organización de AWS . Por ejemplo, bloquear el acceso público a los buckets de Amazon S3 es un control específico de esta capa. Es preferible hacerlo en la organización raíz en lugar de formar parte de la configuración de la cuenta individual. Es mejor utilizar otros servicios y funciones para ayudar a proteger los recursos individuales dentro de un Cuenta de AWS. La implementación de una autoridad de certificación (CA) subordinada en una cuenta que requiere certificados TLS privados es un ejemplo de esta categoría. Otra agrupación igualmente importante consiste en los servicios que afectan a la capa de red virtual de la infraestructura. AWS El siguiente diagrama muestra seis capas en un AWS entorno típico: AWS organización, unidad organizativa (OU), cuenta, infraestructura de red, entidades principales y recursos.

Comprender los servicios en este contexto estructural, incluidos los controles y las protecciones de cada capa, le ayuda a planificar e implementar una defense-in-depth estrategia en todo su AWS entorno. Desde esta perspectiva, puede responder a las preguntas de arriba hacia abajo (por ejemplo, «¿Qué servicios utilizo para implementar controles de seguridad en toda mi AWS organización?») y de abajo hacia arriba (por ejemplo, «¿Qué servicios administran los controles en esta EC2 instancia?»). En esta sección, analizamos los elementos de un AWS entorno e identificamos los servicios y características de seguridad asociados. Por supuesto, algunos Servicios de AWS tienen amplios conjuntos de funciones y admiten varios objetivos de seguridad. Estos servicios pueden ser compatibles con varios elementos de su AWS entorno.

Para mayor claridad, proporcionamos breves descripciones de cómo algunos de los servicios se ajustan a los objetivos establecidos. La siguiente sección ofrece un análisis más detallado de los servicios individuales de cada uno de ellos Cuenta de AWS.

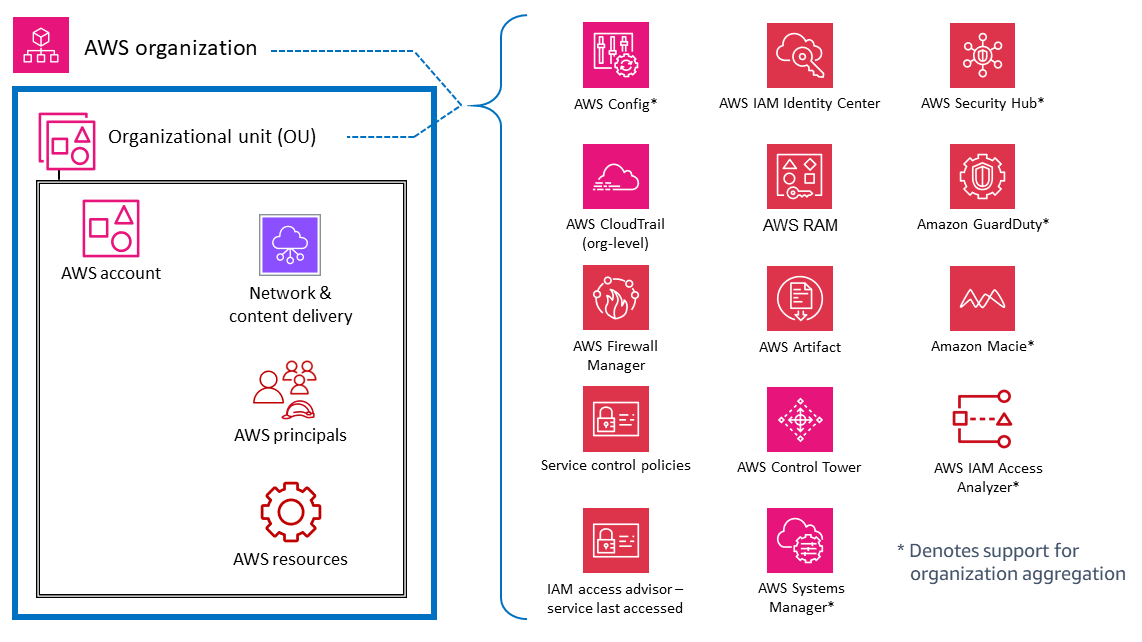

Cuentas de toda la organización o cuentas múltiples

En el nivel superior, hay Servicios de AWS funciones diseñadas para aplicar funciones de gobierno y control o barreras de protección en varias cuentas de una AWS organización (incluida toda la organización o una específica). OUs Las políticas de control de servicios (SCPs) y las políticas de control de recursos (RCPs) son buenos ejemplos de funciones de IAM que proporcionan barreras preventivas a toda la organización. AWS AWS Organizations también proporciona una política declarativa que define y aplica de forma centralizada la configuración básica a escala. Servicios de AWS Otro ejemplo es el CloudTrail monitoreo a través de un registro de la organización que registra todos los eventos de todos los miembros de esa AWS organización. Cuentas de AWS Este registro completo es distinto de los senderos individuales que se pueden crear en cada cuenta. Un tercer ejemplo es AWS Firewall Manager el que puede utilizar para configurar, aplicar y gestionar varios recursos en todas las cuentas de su AWS organización: AWS WAF reglas, reglas AWS WAF clásicas, AWS Shield Advanced protecciones, grupos de seguridad de Amazon Virtual Private Cloud (Amazon VPC), AWS Network Firewall políticas y políticas de firewall de Amazon Route 53 Resolver DNS.

Los servicios marcados con un asterisco (*) en el siguiente diagrama funcionan con un doble ámbito: se extienden a toda la organización y se centran en las cuentas. Básicamente, estos servicios supervisan o ayudan a controlar la seguridad de una cuenta individual. Sin embargo, también permiten agregar los resultados de varias cuentas en una cuenta de toda la organización para centralizar la visibilidad y la administración. Para mayor claridad, considere SCPs que esto se aplica a toda una unidad organizativa o AWS unidad organizativa. Cuenta de AWS Por el contrario, puede configurar y administrar GuardDuty tanto a nivel de cuenta (donde se generan los hallazgos individuales) como a nivel de AWS organización (mediante la función de administrador delegado), donde los hallazgos se pueden ver y administrar en conjunto.

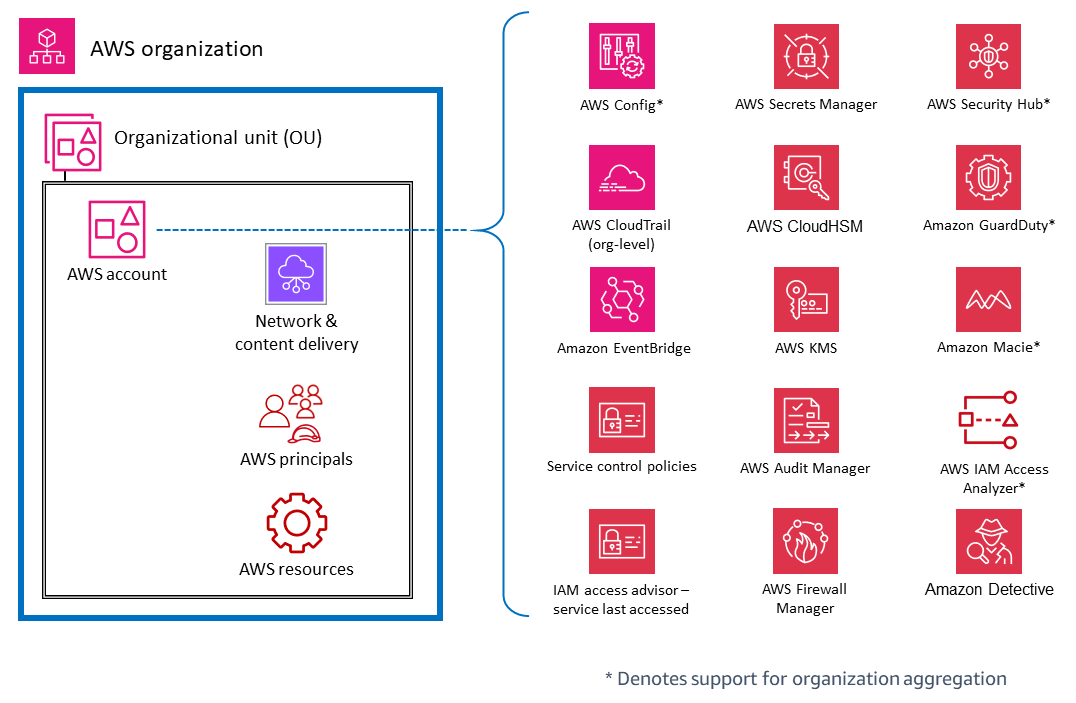

AWS cuentas

Dentro OUs, hay servicios que ayudan a proteger varios tipos de elementos dentro de un Cuenta de AWS. Por ejemplo, AWS Secrets Manager suele administrarse desde una cuenta específica y protege los recursos (como las credenciales de la base de datos o la información de autenticación), las aplicaciones y los Servicios de AWS contenidos en esa cuenta. El analizador de acceso de IAM se puede configurar para generar resultados cuando personas ajenas a ella puedan acceder a determinados recursos. Cuenta de AWS Como se mencionó en la sección anterior, muchos de estos servicios también se pueden configurar y administrar desde dentro AWS Organizations, de modo que se puedan administrar en varias cuentas. Estos servicios están marcados con un asterisco (*) en el diagrama. También facilitan la agregación de los resultados de varias cuentas y su entrega a una sola cuenta. Esto proporciona a los equipos de aplicaciones individuales la flexibilidad y la visibilidad necesarias para gestionar las necesidades de seguridad específicas de su carga de trabajo y, al mismo tiempo, permite la gobernanza y la visibilidad para los equipos de seguridad centralizados. GuardDuty es un ejemplo de este tipo de servicio. GuardDuty supervisa los recursos y la actividad asociados a una sola cuenta, y GuardDuty los resultados de las cuentas de varios miembros (como todas las cuentas de una AWS organización) se pueden recopilar, ver y gestionar desde una cuenta de administrador delegado.

Red virtual, computación y entrega de contenido

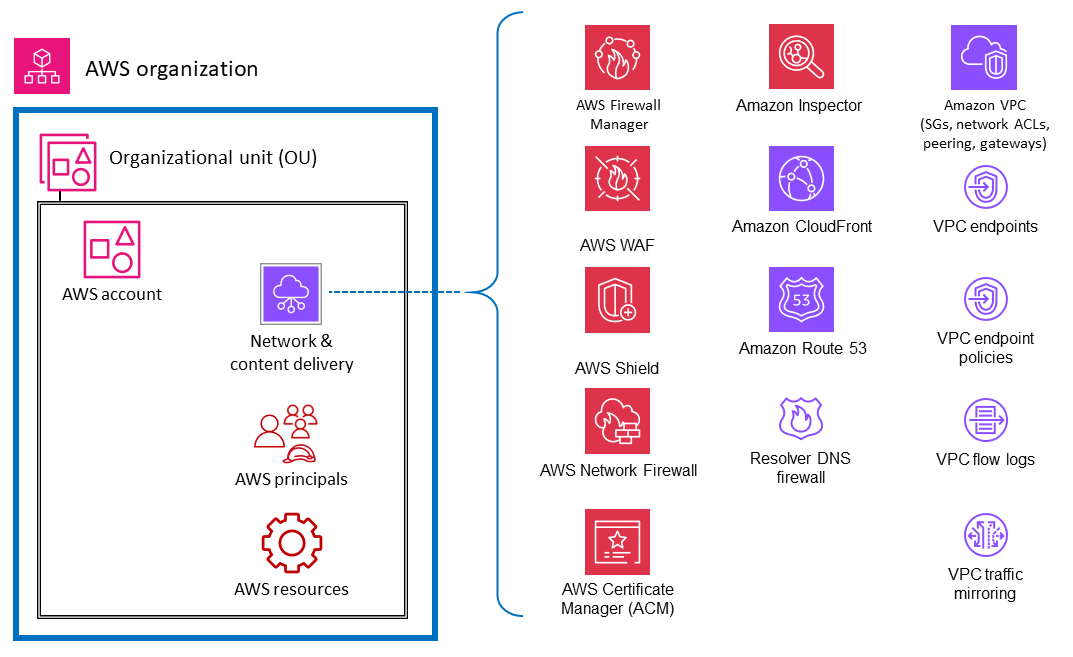

Dado que el acceso a la red es tan importante para la seguridad y la infraestructura informática es un componente fundamental de muchas AWS cargas de trabajo, existen muchos servicios y funciones de AWS seguridad dedicados a estos recursos. Por ejemplo, Amazon Inspector es un servicio de administración de vulnerabilidades que analiza continuamente sus AWS cargas de trabajo en busca de vulnerabilidades. Estos escaneos incluyen comprobaciones de accesibilidad de la red que indican que hay rutas de red permitidas a las EC2 instancias de Amazon en su entorno. Amazon VPC le permite definir una red virtual en la que puede lanzar AWS recursos. Esta red virtual se parece mucho a una red tradicional e incluye una variedad de características y ventajas. Los puntos de enlace de la VPC le permiten conectar de forma privada su VPC a los servicios de punto final compatibles Servicios de AWS y a los que funcionan AWS PrivateLink sin necesidad de una ruta a Internet. El siguiente diagrama ilustra los servicios de seguridad que se centran en la infraestructura de red, computación y entrega de contenido.

Principios y recursos

AWS los principios y los AWS recursos (junto con las políticas de IAM) son los elementos fundamentales de la gestión de identidades y accesos en Internet. AWS Un director autenticado AWS puede realizar acciones y acceder a los recursos. AWS Un principal se puede autenticar como usuario Cuenta de AWS raíz y usuario de IAM, o bien asumiendo una función.

nota

No cree claves de API persistentes asociadas a la cuenta de usuario AWS raíz. El acceso a la cuenta de usuario raíz debe limitarse únicamente a las tareas que requieren un usuario raíz y, en ese caso, únicamente mediante un riguroso proceso de excepción y aprobación. Para conocer las prácticas recomendadas para proteger al usuario raíz de tu cuenta, consulta la documentación de IAM.

Un AWS recurso es un objeto que existe dentro de un objeto con el Servicio de AWS que puedes trabajar. Los ejemplos incluyen una EC2 instancia, una CloudFormation pila, un tema de Amazon Simple Notification Service (Amazon SNS) y un bucket de S3. Las políticas de IAM son objetos que definen los permisos cuando están asociados a un recurso principal (usuario, grupo o rol) de IAM. AWS Las políticas basadas en la identidad son documentos de política que se adjuntan a un responsable (funciones, usuarios y grupos de usuarios) para controlar qué acciones puede realizar un responsable, con qué recursos y en qué condiciones. Las políticas basadas en recursos son documentos de políticas que se adjuntan a un recurso, como un bucket de S3. Estas políticas otorgan el permiso principal especificado para realizar acciones específicas en ese recurso y definen las condiciones de ese permiso. Las políticas basadas en recursos son políticas en línea. La sección de recursos de IAM profundiza en los tipos de políticas de IAM y en cómo se utilizan.

Para simplificar este análisis, enumeramos los servicios y funciones de AWS seguridad para los directores de IAM cuyo objetivo principal es operar con los directores de cuentas o solicitarlos. Mantenemos esa simplicidad y, al mismo tiempo, reconocemos la flexibilidad y la amplitud de los efectos de las políticas de permisos de IAM. Una sola declaración en una política puede afectar a varios tipos de AWS entidades. Por ejemplo, si bien una política de IAM basada en la identidad está asociada a una entidad principal de IAM y define los permisos (permitir o denegar) para esa entidad, la política también define implícitamente los permisos para las acciones, los recursos y las condiciones especificadas. De este modo, una política basada en la identidad puede ser un elemento fundamental a la hora de definir los permisos de un recurso.

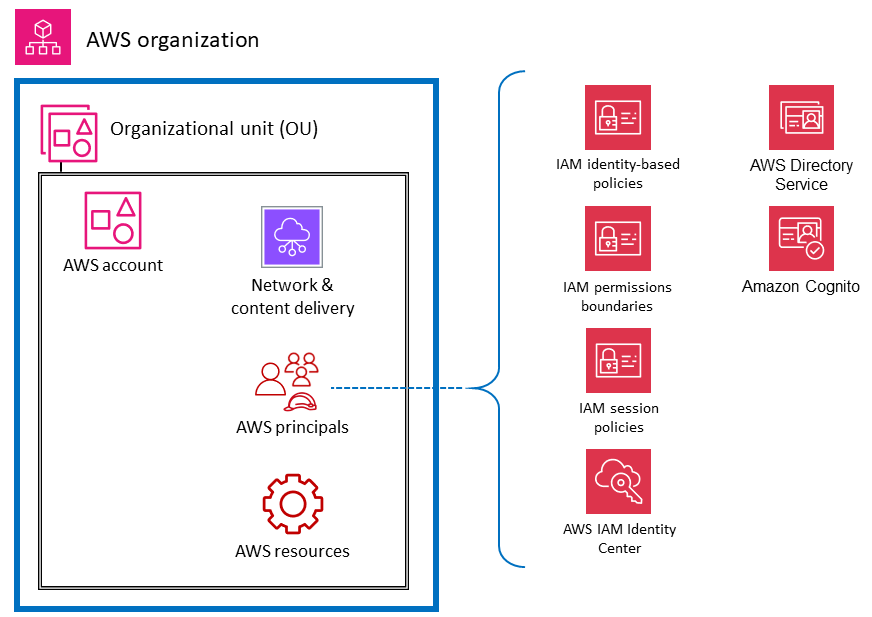

El siguiente diagrama ilustra los servicios y características AWS de seguridad para AWS los directores. Las políticas basadas en identidad se asocian a un rol, grupo o usuario de IAM. Estas políticas le permiten especificar lo que esa identidad puede hacer (sus permisos). Una política de sesión de IAM es una política de permisos en línea que los usuarios aprueban en la sesión cuando asumen el rol. Puede aprobar la política usted mismo o configurar su agente de identidad para que la inserte cuando sus identidades se federen en ellas. AWS Esto permite a los administradores reducir la cantidad de funciones que tienen que crear, ya que varios usuarios pueden asumir la misma función y tener permisos de sesión únicos. El servicio IAM Identity Center está integrado con las operaciones de la AWS API AWS Organizations y le ayuda a gestionar el acceso SSO y los permisos de usuario en todo su Cuentas de AWS entorno. AWS Organizations

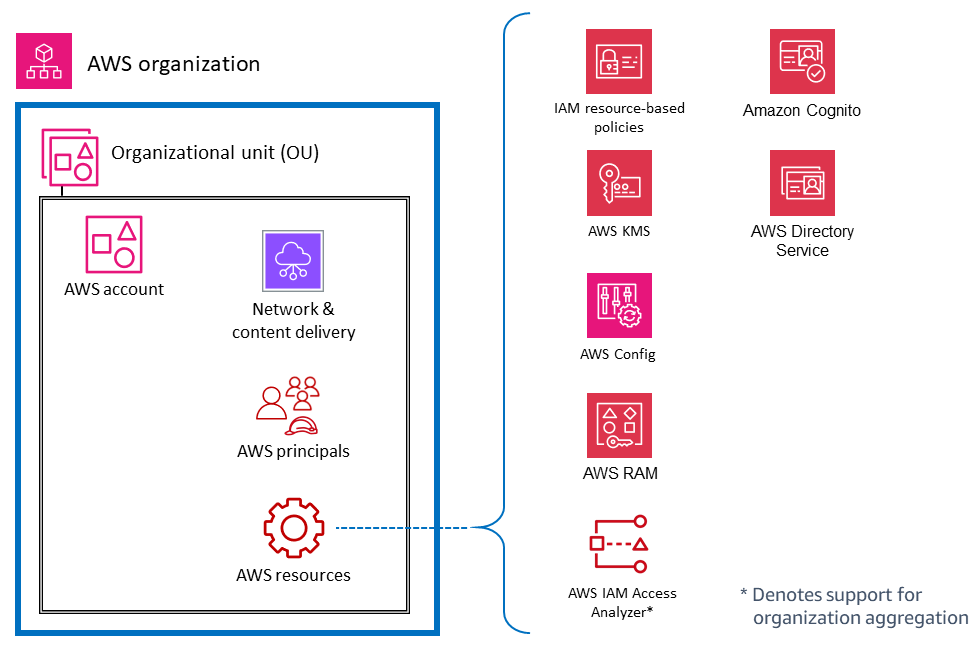

En el siguiente diagrama, se muestran los servicios y las características de los recursos de la cuenta. Las políticas basadas en recursos se asocian a un recurso. Por ejemplo, puede adjuntar políticas basadas en recursos a los buckets de S3, a las colas de Amazon Simple Queue Service (Amazon SQS), a los puntos de enlace de VPC y a las claves de cifrado. AWS KMS Puede usar políticas basadas en recursos para especificar quién tiene acceso al recurso y qué acciones puede realizar en él. Las políticas de bucket de S3, las políticas AWS KMS clave y las políticas de puntos finales de VPC son tipos de políticas basadas en recursos. IAM Access Analyzer le ayuda a identificar los recursos de su organización y sus cuentas, como buckets de S3 o roles de IAM, que se comparten con una entidad externa. Esto le permite identificar el acceso no deseado a sus recursos y datos, lo que constituye un riesgo para la seguridad. AWS Config le permite evaluar, auditar y evaluar las configuraciones de los AWS recursos compatibles en su Cuentas de AWS. AWS Config supervisa y registra continuamente las configuraciones AWS de los recursos y evalúa automáticamente las configuraciones registradas comparándolas con las configuraciones deseadas.