Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cuenta de administración de la organización

Encuesta

Nos encantaría saber su opinión. Envíe sus comentarios sobre la AWS PRA mediante una breve encuesta

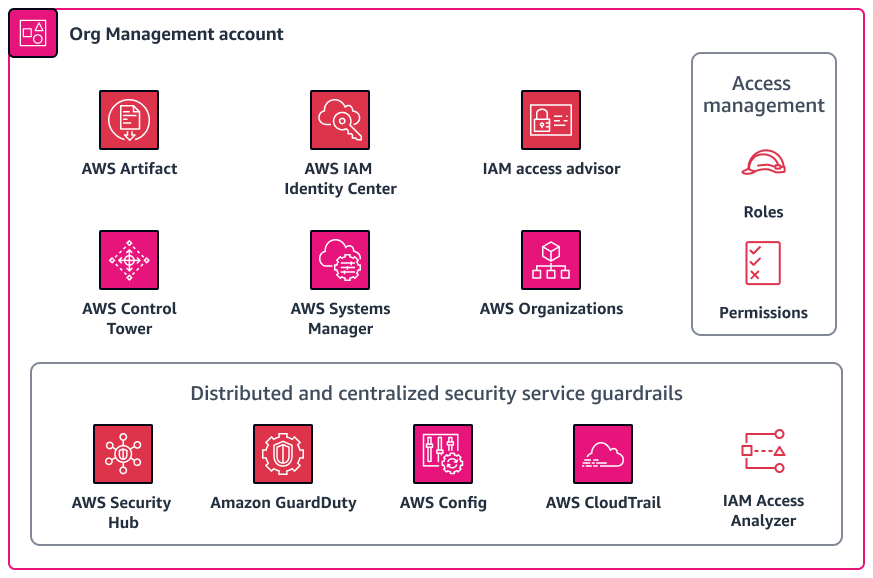

La cuenta de administración de la organización se usa principalmente para administrar la deriva de la configuración de los recursos para los controles de privacidad fundamentales en todas las cuentas de la organización, que está administrada por AWS Organizations. En esta cuenta también puede implementar nuevas cuentas de miembros de forma coherente, con muchos de los mismos controles de seguridad y privacidad. Para obtener más información sobre esta cuenta, consulte la Arquitectura AWS de referencia de seguridad (AWS SRA). El siguiente diagrama ilustra los servicios de AWS seguridad y privacidad que están configurados en la cuenta de administración de la organización.

En esta sección se proporciona información más detallada sobre los siguientes Servicios de AWS que se utilizan en esta cuenta:

AWS Artifact

AWS Artifact puede ayudarlo con las auditorías al proporcionar descargas de documentos de seguridad y cumplimiento de AWS bajo demanda. Para obtener más información sobre cómo se utiliza este servicio en un contexto de seguridad, consulte la Arquitectura de referencia de seguridad de AWS.

Esto le Servicio de AWS ayuda a comprender los controles que hereda AWS y a determinar qué controles le quedan por implementar en su entorno. AWS Artifact proporciona acceso a los informes AWS de seguridad y conformidad, como los informes de controles de sistemas y organizaciones (SOC) y los informes del sector de las tarjetas de pago (PCI). También proporciona acceso a las certificaciones de los organismos de acreditación de diferentes regiones geográficas y verticales de cumplimiento que validan la implementación y la eficacia operativa de los controles. AWS Si lo utiliza AWS Artifact, puede proporcionar los artefactos de AWS auditoría a sus auditores o reguladores como prueba de los controles de AWS seguridad y privacidad. Los siguientes informes pueden resultar útiles para demostrar la eficacia de los controles de privacidad de AWS :

-

Informe de privacidad tipo 2 del SOC 2: este informe demuestra la eficacia de AWS los controles sobre la forma en que se recopilan, utilizan, retienen, divulgan y eliminan los datos personales. También hay un informe de privacidad del SOC 3

, que es una descripción menos detallada de los controles de privacidad del SOC 2. Para obtener más información, consulte las preguntas frecuentes sobre el SOC . -

Catálogo de controles de cumplimiento de la computación en la nube (C5): este informe fue creado por la autoridad nacional de ciberseguridad de Alemania, el Bundesamt für Sicherheit in der Informationstechnik (BSI). En él se detallan los controles de seguridad que implementó AWS para cumplir con los requisitos del C5. También incluye requisitos de control de la privacidad adicionales relacionados con la ubicación de los datos, el aprovisionamiento de servicios, el lugar de jurisdicción y las obligaciones de divulgación de información.

-

Informe de certificación ISO/IEC 27701:2019: la ISO/IEC 27701:2019

describe los requisitos y directrices para establecer y mejorar continuamente un sistema de administración de la información de privacidad (PIMS). Este informe detalla el alcance de esta certificación y puede servir como prueba de AWS certificación. Para obtener más información sobre esta norma, consulte ISO/IEC 27701:2019 (sitio web de la ISO).

AWS Control Tower

AWS Control Towerle ayuda a configurar y administrar un entorno de AWS múltiples cuentas que sigue las prácticas recomendadas de seguridad prescriptivas. Para obtener más información sobre cómo se utiliza este servicio en un contexto de seguridad, consulte la Arquitectura de referencia de seguridad de AWS.

También puede automatizar el despliegue de muchos controles proactivos, preventivos y de detección, también conocidos como barreras de protección, que se ajustan a sus requisitos de privacidad de datos, específicamente en lo que respecta a la residencia y la soberanía de los datos. AWS Control Tower Por ejemplo, puede especificar barreras de protección que limiten la transferencia de datos únicamente a las Regiones de AWS aprobadas. Para un control aún más detallado, puede elegir entre más de 17 barandas diseñadas para controlar la residencia de los datos, como no permitir las conexiones de la Red Privada Virtual (VPN) de Amazon, No permitir el acceso a Internet para una instancia de Amazon VPC y Denegar el acceso a AWS según lo solicitado. Región de AWS Estas barreras están compuestas por una serie de AWS CloudFormation enlaces, políticas de control de servicios y AWS Config reglas que se pueden implementar de manera uniforme en toda la organización. Para obtener más información, consulte los controles que mejoran la protección de la residencia de los datos en la documentación. AWS Control Tower

En cuanto a la soberanía de los datos, AWS Control Tower actualmente proporciona controles preventivos, como Exigir que un volumen adjunto de Amazon EBS esté configurado para cifrar los datos en reposo y Requerir una política de AWS KMS claves para incluir una declaración que limite la creación de AWS KMS subvenciones a. Servicios de AWS Los controles de soberanía no son solo simples controles de residencia de datos. Ayudan a prevenir las acciones que podrían infringir los requisitos de residencia de datos, restricción de acceso detallado, cifrado y resiliencia. Para obtener más información, consulte Preventive controls that assist with digital sovereignty en la documentación de AWS Control Tower .

Si necesita implementar barreras de privacidad más allá de los controles de residencia y soberanía de los datos, AWS Control Tower incluye una serie de controles obligatorios. Estos controles se implementan de forma predeterminada en todas las UO al configurar la zona de aterrizaje. Muchos de estos son controles preventivos diseñados para proteger los registros, como impedir la eliminación del archivo de registros y habilitar la validación de la integridad del archivo de registro. CloudTrail

AWS Control Tower también está integrado AWS Security Hub CSPM para proporcionar controles de detección. Estos controles se conocen como estándar gestionado por el servicio:. AWS Control Tower Puede utilizar estos controles para supervisar la deriva de la configuración de los controles de privacidad, como el cifrado en reposo de las instancias de base de datos de Amazon Relational Database Service (Amazon RDS).

AWS Organizations

El AWS PRA se utiliza AWS Organizations para administrar de forma centralizada todas las cuentas dentro de la arquitectura. Para obtener más información, consulte la sección AWS Organizations y la estructura de cuentas dedicadas de esta guía. En AWS Organizations, puede utilizar las políticas de control de servicios (SCPs) y las políticas de administración para ayudar a proteger los datos personales y la privacidad.

Políticas de control de servicios (SCPs)

Las políticas de control de servicios (SCPs) son un tipo de política organizacional que puede usar para administrar los permisos en su organización. Proporcionan un control centralizado sobre los permisos máximos disponibles para los roles y usuarios AWS Identity and Access Management (IAM) en la cuenta de destino, la unidad organizativa (OU) o toda la organización. Puede crearlos y solicitarlos SCPs desde la cuenta de administración de la organización.

Puede utilizarla AWS Control Tower para realizar una implementación SCPs uniforme en todas sus cuentas. Para obtener más información sobre los controles de residencia de datos que puede aplicar AWS Control Tower, consulte AWS Control Tower esta guía. AWS Control Tower incluye un complemento completo de medidas preventivas. SCPs Si AWS Control Tower no se utiliza actualmente en la organización, también puede implementar estos controles manualmente.

Se utiliza SCPs para abordar los requisitos de residencia de datos

Es habitual administrar los requisitos de residencia de datos personales almacenando y procesando los datos dentro de una región geográfica específica. Para verificar que se cumplan los requisitos de residencia de datos exclusivos de una jurisdicción, le recomendamos que colabore estrechamente con el equipo de regulación para confirmar los requisitos. Cuando se han determinado estos requisitos, hay una serie de controles de privacidad AWS fundamentales que pueden ayudar a respaldarlos. Por ejemplo, se pueden utilizar SCPs para limitar cuáles se Regiones de AWS pueden utilizar para procesar y almacenar datos. Para ver una política de ejemplo, consulte Restricción de las transferencias de datos entre Regiones de AWS en esta guía.

Se utiliza SCPs para restringir las llamadas a la API de alto riesgo

Es importante entender de qué controles de seguridad y privacidad AWS es responsable y de cuáles es responsable usted. Por ejemplo, usted es responsable de los resultados de las llamadas a la API que se puedan realizar en los Servicios de AWS que utiliza. También es responsable de comprender cuáles de esas llamadas podrían provocar cambios en su posición de seguridad o privacidad. Si te preocupa mantener una determinada postura de seguridad y privacidad, puedes activar SCPs esa opción para denegar determinadas llamadas a la API. Estas llamadas a la API pueden tener implicaciones, como la divulgación no intencionada de datos personales o la infracción de determinadas transferencias de datos transfronterizas. Por ejemplo, tal vez quiera prohibir las siguientes llamadas a la API:

-

Permitir el acceso público a buckets de Amazon Simple Storage Service (Amazon S3).

-

Desactivar Amazon GuardDuty o crear reglas de supresión para los hallazgos de exfiltración de datos, como el hallazgo Trojan: EC2 /Exfiltration DNSData

-

Eliminar las reglas de exfiltración de datos AWS WAF

-

Compartir instantáneas de Amazon Elastic Block Store (Amazon EBS) públicamente

-

Eliminar una cuenta de miembro de la organización

-

Desasociar Amazon CodeGuru Reviewer de un repositorio

Políticas de administración

Las políticas de administración AWS Organizations pueden ayudarle a configurar Servicios de AWS y gestionar sus funciones de forma centralizada. Los tipos de políticas de administración que elija determinan cómo afectan las políticas a las cuentas que las heredan OUs y a las cuentas que las heredan. Las políticas de etiquetas son un ejemplo de política de administración AWS Organizations que se relaciona directamente con la privacidad.

Uso de políticas de etiquetas

Las etiquetas son pares de valores clave que ayudan a administrar, identificar, organizar, buscar y filtrar AWS los recursos. Puede resultar útil aplicar etiquetas que distingan los recursos de la organización que gestionan datos personales. El uso de etiquetas es compatible con muchas de las soluciones de privacidad de esta guía. Por ejemplo, es posible que desee aplicar una etiqueta que indique la clasificación general de los datos que se procesan o almacenan en el recurso. Puede escribir políticas de control de acceso basado en atributos (ABAC) que limiten el acceso a los recursos que tengan una etiqueta o un conjunto de etiquetas específicos. Por ejemplo, la política podría especificar que el rol SysAdmin no puede acceder a los recursos que tengan la etiqueta dataclassification:4. Para obtener más información y un tutorial, consulte Definir los permisos de acceso a AWS los recursos en función de las etiquetas en la documentación de IAM. Además, si la organización usa AWS Backup para aplicar políticas de retención de datos de forma amplia en todas las copias de seguridad de muchas cuentas, puede aplicar una etiqueta que incluya ese recurso dentro del alcance de esa política de copias de seguridad.

Las políticas de etiquetas lo ayudan a mantener la coherencia de las etiquetas en toda la organización. En una política de etiquetas, se especifican las reglas que se aplican a los recursos cuando se etiquetan. Por ejemplo, puede requerir que los recursos se etiqueten con claves específicas, como DataClassification o DataSteward, y puede especificar valores o tratamientos de casos válidos para las claves. También puede utilizar la aplicación para evitar que se completen las solicitudes de etiquetado que no cumplan los requisitos.

Cuando utilice las etiquetas como un componente fundamental de la estrategia de control de la privacidad, debe tener en cuenta lo siguiente:

-

Tenga en cuenta las implicaciones de colocar datos personales u otros tipos de información confidencial dentro de las claves o los valores de las etiquetas. Cuando AWS solicite asistencia técnica, AWS puede analizar las etiquetas y otros identificadores de recursos para ayudar a resolver el problema. Los datos de las etiquetas no están cifrados y Servicios de AWS, por ejemplo Administración de facturación y costos de AWS, pueden leerlos. Por lo tanto, es posible que desee desidentificar los valores de las etiquetas y, a continuación, volver a identificarlos mediante un sistema que usted controle, como un sistema de administración de servicios de TI (ITSM). AWS recomienda no incluir información de identificación personal en las etiquetas.

-

Tenga en cuenta que algunos valores de las etiquetas deben ser inmutables (no modificables) para evitar que se eludan los controles técnicos, como las condiciones ABAC que dependen de las etiquetas.