Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Optimice las implementaciones sin servidor con varias cuentas mediante los flujos de trabajo y Actions AWS CDK GitHub

Sarat Chandra Pothula y VAMSI KRISHNA SUNKAVALLI, Amazon Web Services

Resumen

Las organizaciones que implementan una infraestructura sin servidor en múltiples entornos Cuentas de AWS y suelen enfrentarse a desafíos como la duplicación de código, los procesos manuales y las prácticas incoherentes. La solución de este patrón muestra cómo utilizar los flujos de trabajo reutilizables de AWS Cloud Development Kit (AWS CDK) In Go y GitHub Actions para agilizar la administración de la infraestructura sin servidor con varias cuentas. Esta solución demuestra cómo se pueden definir los recursos de la nube como código, implementar procesos estandarizados de integration/continuous despliegue continuo (CI/CD) y crear componentes modulares y reutilizables.

Con estas herramientas, las organizaciones pueden administrar de manera eficiente los recursos entre cuentas, implementar procesos de implementación coherentes y simplificar arquitecturas complejas sin servidor. El enfoque también mejora la seguridad y el cumplimiento al aplicar prácticas estandarizadas para su uso y, en última instancia Cuentas de AWS, mejorar la productividad y reducir los errores en el desarrollo e implementación de aplicaciones sin servidor.

Requisitos previos y limitaciones

Requisitos previos

Un activo. Cuenta de AWS

AWS Identity and Access Management Existen funciones y permisos (IAM) para el proceso de implementación. Esto incluye permisos para acceder a los repositorios de Amazon Elastic Container Registry (Amazon ECR), AWS Lambda crear funciones y cualquier otro recurso necesario en el destino. Cuentas de AWS

AWS Command Line Interface (AWS CLI) versión 2.9.11 o posterior, instalada y configurada.

AWS Cloud Development Kit (AWS CDK) versión 2.114.1 o posterior, instalada y arrancada.

Versión 1.22 o posterior de Go, instalada

. La versión 24.0.6 o posterior de Docker instalada

Limitaciones

Compatibilidad de lenguajes: Go es un lenguaje popular para aplicaciones sin servidor. Sin embargo, además de Go, AWS CDK es compatible con otros lenguajes de programación, incluidos C#, Java, Python y TypeScript. Si su organización ya tiene bases de código o conocimiento experto en otros lenguajes, es posible que tenga que adaptarlas o aprender Go para utilizar plenamente la solución descrita en el patrón.

Curva de aprendizaje: la AWS CDK adopción de los flujos de trabajo GitHub reutilizables y Go Go (si son nuevos en la organización) puede implicar una curva de aprendizaje para los desarrolladores y los DevOps equipos. Es posible que se necesiten formación y documentación para garantizar una adopción fluida y un uso efectivo de estas tecnologías.

Arquitectura

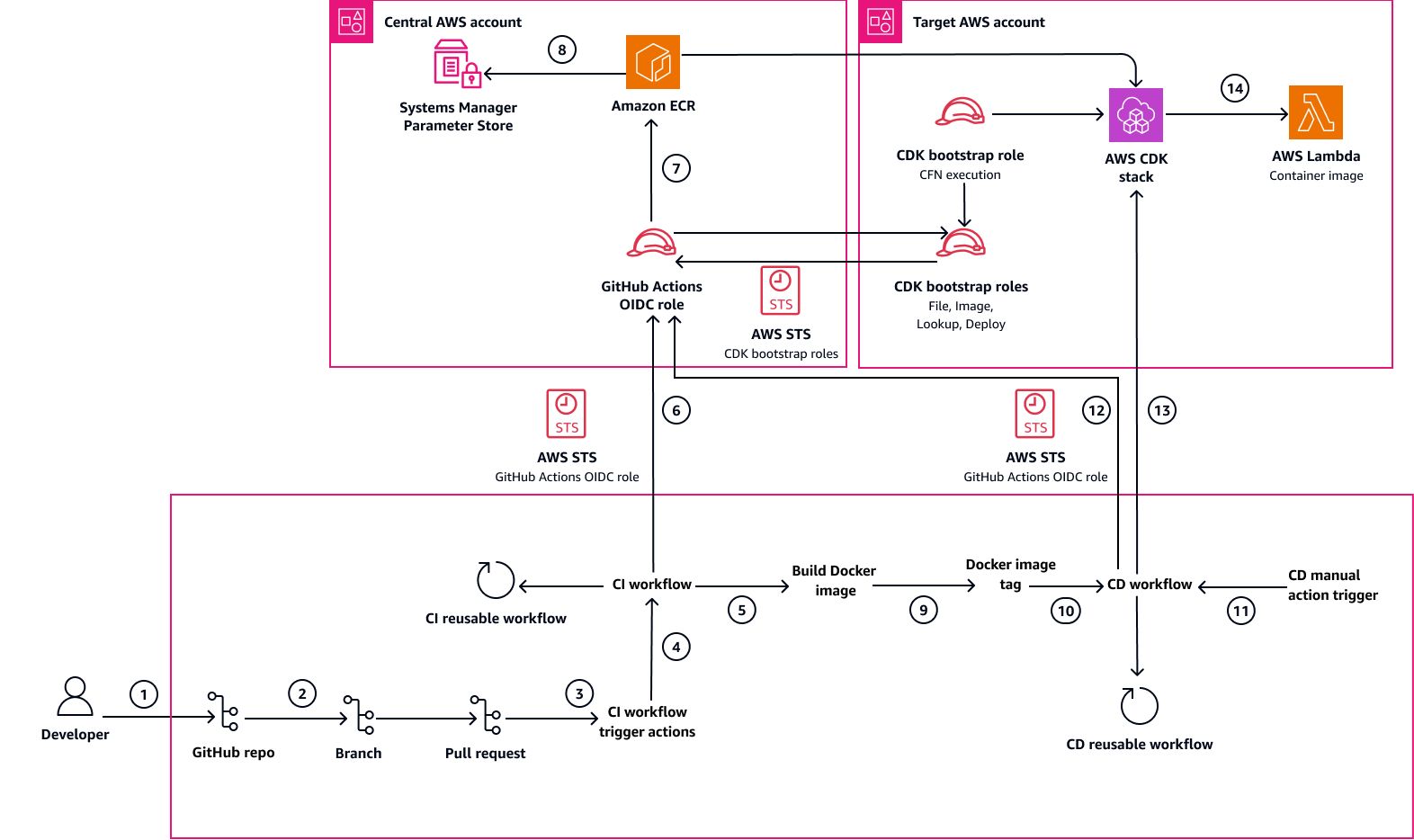

En el siguiente diagrama se muestran los componentes de la arquitectura y el flujo de trabajo de esta aplicación.

Esta solución realiza los pasos que se indican a continuación:

El desarrollador clona el repositorio, crea una nueva rama y realiza cambios en el código de la aplicación en su entorno local.

El desarrollador confirma estos cambios e introduce la nueva rama en el repositorio. GitHub

El desarrollador crea una solicitud de incorporación de cambios en el GitHub repositorio y propone fusionar su rama de funcionalidad o nueva funcionalidad con la rama principal.

Esta solicitud de incorporación activa el flujo de trabajo de GitHub las acciones de integración continua (CI). Los flujos de trabajo de CI y de implementación continua (CD) de este patrón utilizan flujos de trabajo reutilizables, que son plantillas modulares predefinidas que se pueden compartir y ejecutar en diferentes proyectos o repositorios. Los flujos de trabajo reutilizables promueven la estandarización y la eficiencia de los CI/CD procesos.

El flujo de trabajo de CI configura el entorno necesario, genera una etiqueta de Docker para la imagen y crea la imagen de Docker utilizando el código de la aplicación.

El flujo de trabajo de CI se autentica AWS mediante la función central de Cuenta de AWS GitHub OIDC. Para los flujos de trabajo de CI, la función central de Cuenta de AWS GitHub OIDC utiliza AWS Security Token Service (AWS STS) para obtener credenciales temporales. Estas credenciales permiten al rol crear y enviar imágenes de Docker al repositorio Amazon ECR de la central. Cuenta de AWS

El flujo de trabajo de CI envía la imagen de Docker creada a Amazon ECR.

El flujo de trabajo de CI almacena la etiqueta de imagen en el Almacén de parámetros de Systems Manager.

Cuando el flujo de trabajo de CI se complete correctamente, se mostrará la etiqueta de imagen de Docker.

Al activar el flujo de trabajo de CD, el desarrollador introduce manualmente la etiqueta de imagen de la imagen de Docker que quiere implementar. Esta etiqueta de imagen corresponde a la etiqueta que se generó y se envió a Amazon ECR durante el flujo de trabajo de CI.

El desarrollador activa manualmente el flujo de trabajo de CD, que utiliza el flujo de trabajo reutilizable de CD.

El flujo de trabajo de CD se autentica mediante el AWS uso de la función central de OIDC Cuenta de AWS GitHub . En el caso del flujo de trabajo del CD, AWS STS se utiliza primero para asumir la función central Cuenta de AWS GitHub de OIDC. Luego, este rol asume los roles de arranque de CDK para las implementaciones de las cuentas de destino.

El flujo de trabajo del CD lo utiliza AWS CDK para sintetizar plantillas AWS CloudFormation .

El flujo de trabajo de CD despliega la aplicación en el destino Cuenta de AWS mediante CDK deploy, mediante la etiqueta de imagen especificada manualmente para la función Lambda.

Tools (Herramientas)

Servicios de AWS

AWS Cloud Development Kit (AWS CDK)es un marco de desarrollo de software que le ayuda a definir y aprovisionar la Nube de AWS infraestructura en código.

AWS CloudFormationle ayuda a configurar AWS los recursos, aprovisionarlos de forma rápida y coherente y gestionarlos a lo largo de su ciclo de vida en todo el Cuentas de AWS mundo Regiones de AWS. CloudFormation es una parte integral del proceso de AWS CDK implementación. El CDK sintetiza CloudFormation las plantillas y, CloudFormation a continuación, las utiliza para crear o actualizar los recursos del AWS entorno.

Amazon Elastic Container Registry (Amazon ECR) es un servicio de registro de imágenes de contenedor administrado que es seguro, escalable y fiable.

AWS Identity and Access Management (IAM) le ayuda a administrar de forma segura el acceso a sus AWS recursos al controlar quién está autenticado y autorizado a usarlos.

AWS Lambda es un servicio de computación que ayuda a ejecutar código sin necesidad de aprovisionar ni administrar servidores. Ejecuta el código solo cuando es necesario y amplía la capacidad de manera automática, por lo que solo pagará por el tiempo de procesamiento que utilice.

AWS Systems Manager Parameter Store proporciona un almacenamiento jerárquico y seguro para la gestión de los datos de configuración y la gestión de secretos.

Otras herramientas

Docker

es un conjunto de productos de plataforma como servicio (PaaS) que utiliza la virtualización a nivel del sistema operativo para entregar software en contenedores. GitHub Actions

es una plataforma de integración y entrega continuas (CI/CD) que está estrechamente integrada con los repositorios. GitHub Puedes usar GitHub Actions para automatizar tu proceso de creación, prueba e implementación. Go

es un lenguaje de programación de código abierto compatible con Google.

Repositorio de código

El código de este patrón está disponible en el cicd-github-actions repositorio GitHub aws-cdk-golang-serverless-

Prácticas recomendadas

Diseño modular: organice su AWS CDK código en conjuntos o pilas modulares y reutilizables, lo que promoverá la reutilización y el mantenimiento del código en múltiples cuentas y proyectos.

Separación de preocupaciones: separe el código de la infraestructura del código de la aplicación, lo que permitirá la implementación y la administración independientes de cada componente.

Control de versiones e inmutabilidad: trate su infraestructura como código (IaC) y utilice Git para el control de versiones. Adopte principios de infraestructura inmutables creando nuevos recursos en lugar de modificar los existentes.

Pruebas y validación: implemente estrategias de prueba integrales, que incluyan pruebas unitarias, pruebas de integración y end-to-end pruebas, para garantizar la exactitud y confiabilidad del código y las implementaciones. AWS CDK

Seguridad y cumplimiento: siga las mejores prácticas AWS de seguridad, como el acceso con privilegios mínimos, la comunicación segura y el cifrado de datos. Implemente comprobaciones de cumplimiento y mecanismos de auditoría para garantizar el cumplimiento de las políticas y los requisitos normativos de la organización. Implemente las prácticas recomendadas de seguridad para las imágenes de contenedores, como hacer exámenes en busca de vulnerabilidades, imponer la firma de imágenes y cumplir con los requisitos de cumplimiento de la organización.

Supervisión y registro: configure mecanismos de supervisión y registro para realizar un seguimiento del estado y el rendimiento de las aplicaciones y la infraestructura sin servidor. Servicios de AWS Úselo como Amazon CloudWatch AWS CloudTrail y con AWS X-Ray fines de monitoreo y auditoría.

Automatización y CI/CD: utilice flujos de trabajo GitHub reutilizables y otras CI/CD herramientas para automatizar los procesos de creación, prueba e implementación, lo que puede ayudar a respaldar despliegues consistentes y repetibles en varias cuentas.

Administración del entorno: mantenga entornos separados (por ejemplo, desarrollo, pruebas y producción). Implemente estrategias para promover cambios entre entornos, garantizando las pruebas y la validación adecuadas antes de las implementaciones de producción.

Documentación y colaboración: documente el código de la infraestructura, los procesos de implementación y las prácticas recomendadas para facilitar el intercambio de conocimientos y la colaboración dentro de su equipo.

Optimización de costos: implemente estrategias de monitoreo y optimización de costos, como ajustar el tamaño de los recursos, usar el autoescalado y aprovechar los servicios de optimización de AWS costos como y. AWS Budgets AWS Cost Explorer

Recuperación ante desastres y copia de seguridad: planifique escenarios de recuperación ante desastres mediante la implementación de mecanismos de copia de seguridad y restauración para sus aplicaciones sin servidor y sus recursos de infraestructura.

Mejora continua: revise y actualice periódicamente sus prácticas, herramientas y procesos para adaptarlos a las prácticas recomendadas, las recomendaciones de seguridad y los avances tecnológicos más recientes del ecosistema sin servidor.

Mejore el nivel de seguridad: AWS PrivateLinkutilícelo para mejorar el nivel de seguridad de su nube privada virtual (VPC) mediante la configuración de los puntos de enlace de la interfaz de la VPC para Amazon ECR y Parameter Store. AWS Lambda AWS Systems Manager

Epics

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Cree un repositorio de Amazon ECR en la central Cuenta de AWS. | Para compartir imágenes de contenedores entre varias Cuentas de AWS, debe configurar el acceso multicuenta para Amazon ECR. En primer lugar, cree un repositorio de Amazon ECR en la central Cuenta de AWS. Para crearlo, ejecute este comando:

En una tarea posterior, conceda acceso a las demás tareas Cuentas de AWS que necesiten utilizar la imagen del contenedor. | AWS DevOps |

Agregue permisos entre cuentas al repositorio de Amazon ECR. | Para añadir permisos entre cuentas al repositorio de Amazon ECR en la central Cuenta de AWS, ejecute el siguiente código:

| AWS DevOps |

Configure un rol para el rol GitHub de OIDC en la central. Cuenta de AWS |

| AWS DevOps |

Inicie el AWS entorno en el objetivo Cuentas de AWS. | Configure un entorno de CDK en una red específica Cuenta de AWS Región de AWS que permita los despliegues entre cuentas desde una cuenta central y aplique los principios de privilegios mínimos a la función de ejecución. CloudFormation Para arrancar un entorno, ejecute el siguiente comando AWS :

| AWS DevOps |

Conceda acceso al rol central de Cuenta de AWS OIDC a los roles de Cuenta de AWS bootstrap de destino. | El bootstrap del CDK crea las siguientes funciones de IAM, diseñadas para que las asuma la central Cuenta de AWS durante las distintas etapas del proceso de despliegue del CDK:

Cada rol tiene permisos específicos adaptados a su finalidad, siguiendo el principio de privilegio mínimo. El nombre «

Para actualizar la política de permisos del rol de OIDC en la central Cuenta de AWS, usa el siguiente código:

| AWS DevOps |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Clone el repositorio del proyecto. | Para clonar el GitHub repositorio

| AWS DevOps |

Vaya a la ruta de Dockerfile. | Para ir a la ruta de Dockerfile, ejecute el siguiente comando:

| AWS DevOps |

Autentique Docker con Amazon ECR. | Amazon ECR requiere un acceso seguro a sus repositorios de contenedores privados. Al iniciar sesión de esta manera, permite que Docker interactúe de forma segura con Amazon ECR en su máquina o CI/CD entorno local. Para autenticar Docker con Amazon ECR, ejecute el siguiente comando:

Revise los marcadores de posición | AWS DevOps |

Cree la imagen de Docker. | Para compilar la imagen de Docker, ejecute el siguiente comando:

| AWS DevOps |

Etiquete y envíe la imagen de Docker. | Para etiquetar y enviar la imagen de Docker en el repositorio de Amazon ECR, ejecute los siguientes comandos:

Revise los marcadores de posición | AWS DevOps |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Sintetice la pila de CDK con variables específicas del entorno. | Para generar la CloudFormation plantilla para su infraestructura tal como se define en el código CDK, ejecute el siguiente comando:

Revise los siguientes marcadores de posición con su información:

| AWS DevOps |

Implemente la pila de CDK. | Para implementar la pila de CDK en su servidor Cuenta de AWS, ejecute el siguiente comando. El indicador

| AWS DevOps |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Cree una rama de características y agregue los cambios. | Utilice el repositorio clonado que creó anteriormente, cree una rama de características y, a continuación, agregue los cambios al código de la aplicación. Utilice los siguientes comandos:

A continuación, se muestran algunos ejemplos de cambios:

GitHub Las acciones utilizarán los flujos de trabajo reutilizables y activarán las CI/CD canalizaciones. | AWS DevOps |

Combine los cambios. | Cree una solicitud de extracción y fusione los cambios con la rama principal. | AWS DevOps |

Resolución de problemas

| Problema | Solución |

|---|---|

| Para ayudar a resolver este problema, siga estos pasos para verificar los permisos entre cuentas:

|

Problemas de compatibilidad debido a discordancias entre versiones; por ejemplo, un error | Para ayudar a resolver este problema, haga lo siguiente para comprobar que está utilizando las versiones necesarias de AWS CDK and Go:

|

Errores en las canalizaciones de CI/CD; por ejemplo, | Para ayudar a resolver los problemas relacionados con la configuración de GitHub Actions, comprueba que los flujos de trabajo reutilizables estén correctamente referenciados y configurados. |

Recursos relacionados

Recursos de AWS

Otros recursos

Configuración de OpenID Connect en Amazon Web Services (documentación

) GitHub Guía de inicio rápido para GitHub realizar acciones (documentación

) GitHub Reutilización de flujos de trabajo

(documentación) GitHub