Mapeo de las aplicaciones y diseño de la arquitectura

Las siguientes secciones le ayudan a entender cómo se integran sus aplicaciones en su entorno actual y cómo diseñar su nueva arquitectura.

Mapeo de las aplicaciones

No existe un enfoque estándar a la hora de migrar las aplicaciones y sus dependencias asociadas a la nube de AWS. La siguiente tabla proporciona una descripción general de las principales consideraciones para las diferentes aplicaciones que se suelen migrar con cargas de trabajo de F5 BIG-IP a la nube de AWS.

| Tipo de aplicación | Caso de uso | Acción sugerida |

|---|---|---|

| Aplicaciones comerciales o personalizadas listas para usar (COT) |

Planea cerrar un centro de datos o una instancia de coubicación después de migrar las aplicaciones a la nube de AWS, o ejecutar una combinación de productos o servicios de AWS en las instalaciones. No tiene previsto modernizar estas aplicaciones. Es posible que haya integrado el controlador de entrega de aplicaciones (ADC) de F5 Es posible o no que los componentes de la aplicación se migren al mismo tiempo. |

Revise las configuraciones actuales de F5 y divídalas en los componentes de la aplicación que deben migrarse. Asegúrese de que se ajusta al modelo de licencia utilizado, ya sea a través de los módulos o del programa F5 Good, Better, Best (GBB |

| Aplicaciones con requisitos de alta conformidad o relacionados con la seguridad |

Si bien estas aplicaciones se pueden volver a alojar, redefinir la plataforma o rediseñar su arquitectura, requerirán protecciones avanzadas. Estas protecciones avanzadas pueden incluir la protección conductual, la seguridad de las aplicaciones móviles, la detección avanzada de bots, la inteligencia IP profunda y el filtrado de salida de los datos de respuesta. |

Si ya utiliza F5 ASM, asegúrese de migrar la política de seguridad o conformidad. Si se trata de una aplicación nueva, debería evaluar la mejor forma de aprovechar F5 ASM o F5 Web Application Firewall (F5 WAF) |

| Aplicaciones de próxima generación o nativas en la nube alojadas en Amazon Elastic Container Service (Amazon ECS), Amazon Elastic Kubernetes Service (Amazon EKS) o Amazon EC2 que alojen K8S |

Estas aplicaciones requieren ajustes de protocolo, como redes móviles u otros tipos de redes con pérdidas, optimizaciones HTTP, un plano de datos programable (iRules) o servicios avanzados que alineen los algoritmos de equilibrio de carga. | Para obtener información sobre la entrada de contenedores, consulte los Servicios de entrada de contenedores de F5 en la documentación de F5 |

| Aplicaciones híbridas o de espacio de nombres federado |

Se trata de aplicaciones en las que la entrega del nivel de presentación está federada en una implementación híbrida o en las que los servicios consumidos se encuentran en una implementación híbrida. Por ejemplo, puede utilizar F5 GTM junto con F5 LTM de forma local y haber aprovechado las características avanzadas de F5 GTM para trazar las dependencias complejas y establecer una lógica avanzada sobre la ubicación a la que enviar a los clientes. |

Esta implementación debe tener un mínimo de dos sistemas DNS de F5 o DNS de F5 Cloud Services. La implementación requerirá la creación de una o más VPC en la nube de AWS. Será necesario asignar una VPC al sistema como centro de datos. Podrían ser varias VPC si utilizas un diseño de VPC de tránsito. |

| Aplicaciones de rendimiento optimizado | Aplicaciones que pueden tener perfiles muy ajustados en las capas de sesión (L4) y de aplicaciones (L7), aplicaciones móviles o en las que le preocupa el aumento de latencia, las optimizaciones HTTP (SPDY) y la compresión debido a la migración hacia y desde la nube de AWS. |

Esto requiere la implementación del sistema LTM de F5 que ejecute servidores virtuales de tipo estándar (proxy TTCP completo) o superior (proxy de aplicaciones como HTTP), con un tráfico simétrico bajo entre los servidores de aplicaciones y los clientes. El tráfico se puede procesar mediante una traducción de direcciones de red de origen (SNAT) o las instancias BIG-IP de F5 pueden ser la puerta de enlace predeterminada para la instancia y la tabla de enrutamiento. |

| Aplicación interna en varias zonas de disponibilidad, alta disponibilidad (HA) pero sin DNS | Necesita implementar una aplicación y desea admitir la compatibilidad entre zonas para aumentar la disponibilidad, pero no desea utilizar el DNS y no puede cambiar la dirección IP. | Deberá utilizar puertas de enlace de cliente en la VPC que estén vinculadas a una puerta de enlace privada virtual para anunciar el espacio de direcciones ajenas, además de utilizar la plantilla iApp HA de F5 Advanced para manipular la |

| Aplicaciones WAF o IDS/IPS | Estas aplicaciones requieren características de seguridad avanzadas, como las firmas SNORT, la protección contra los bots, los conjuntos de reglas WAF profundos y complejos (más de 2900 firmas) y la integración de escáneres de seguridad. | Elija una topología de CloudFormation plantilla que satisfaga las necesidades de la aplicación (alta disponibilidad AWS Auto Scaling, independiente) y, a continuación, cree y valide la política de seguridad adecuada. |

| Aplicaciones de VPC de tránsito de seguridad y servicios |

Se trata de una variante de una VPC de tránsito en la que se centralizan la seguridad y los servicios de Internet o la intranet y se sincronizan con otras VPC. Esta topología se puede utilizar junto con otros tipos de aplicaciones y listas de casos de uso. Se utiliza para reducir la superficie expuesta a ataques a Internet de la estructura de VPC de una organización, centralizar los controles y separar las tareas. También se utiliza para insertar aplicaciones avanzadas y servicios de seguridad entre una VPC específica, otras VPC e Internet. |

Implemente una VPC de tránsito junto con los requisitos de visibilidad de la dirección IP de la VPC homóloga (aplicación). |

| Aplicaciones de seguridad de DNS, rápidas e híbridas | Replique tablas de búsqueda de DNS seguras y coherentes en la nube de AWS y el centro de datos con la capacidad de gestionar grandes volúmenes de consultas de DNS; sobrevivir a una interrupción de la conexión directa mediante Direct Connect un DNS gestionado centralmente y basado en políticas en todo el entorno; el almacenamiento en caché del DNS y la validación y seguridad del protocolo DNS (DNSSEC). | Utilice las prácticas recomendadas para implementar DNS y tratar cada VPC como un centro de datos virtual. |

Planificación de la arquitectura

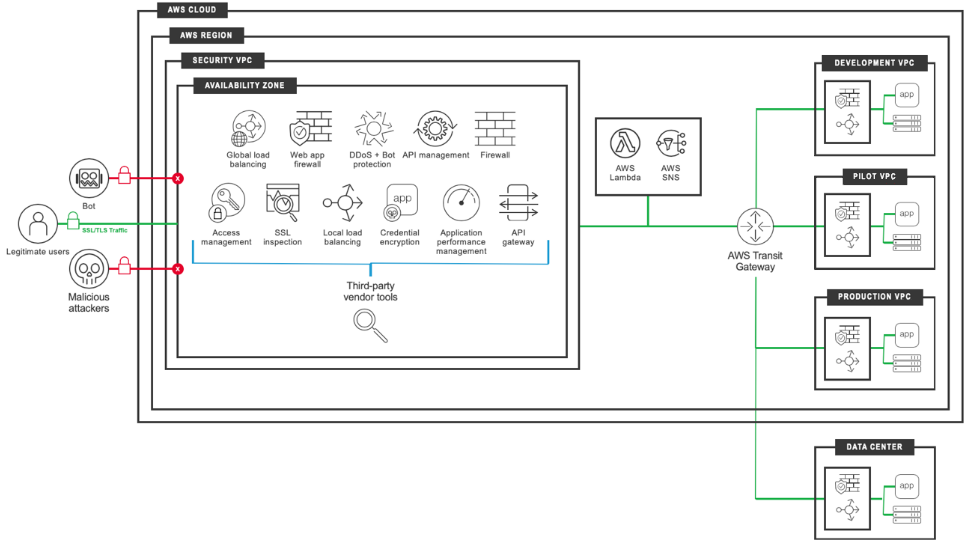

El siguiente diagrama muestra la arquitectura básica de las VPC perimetrales y las VPC de aplicaciones que están conectadas mediante Transit GatewayAWS. Las VPC pueden formar parte de la misma cuenta o de cuentas diferentes.

Por ejemplo, una zona de aterrizaje normalmente despliega una cuenta de red que controlará las VPC periféricas. Esta arquitectura ayuda a los usuarios a aprovechar las políticas, los procesos y las plataformas comunes en todo el conjunto de aplicaciones.

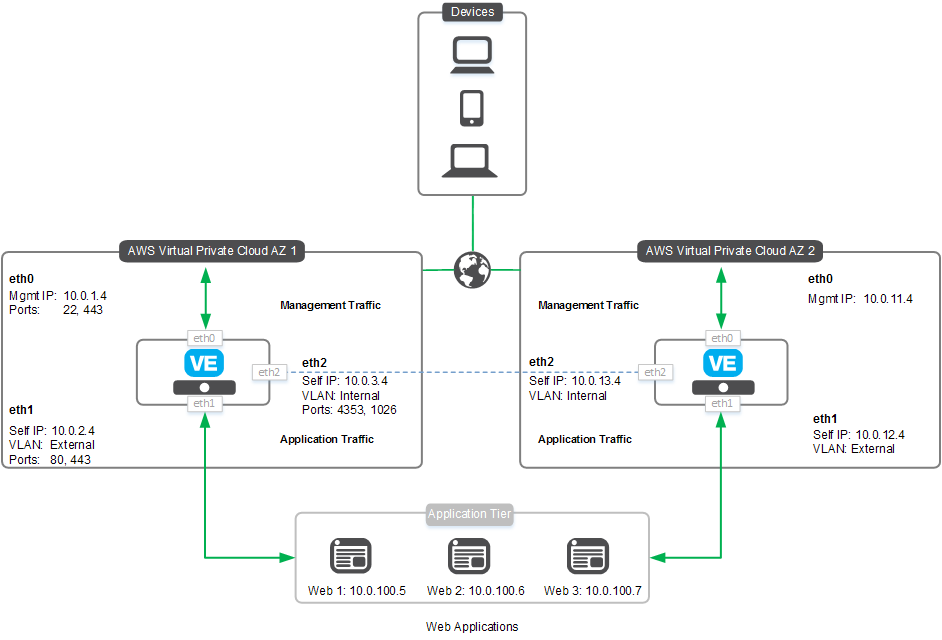

El siguiente diagrama muestra dos instancias de interfaz de red (NIC) de una carga de trabajo BIG-IP de F5 implementadas en un clúster en espera activo. Puede añadir interfaces de red más elásticas a estos sistemas, hasta el límite de instancias. F5 recomienda utilizar un patrón multi-AZ para la implementación a fin de evitar errores en la zona de disponibilidad.