Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Seguridad en la periferia

En el Nube de AWS, la seguridad es la máxima prioridad. A medida que las organizaciones adoptan la escalabilidad y la flexibilidad de la nube, las AWS ayuda a adoptar la seguridad, la identidad y el cumplimiento como factores empresariales clave. AWS integra la seguridad en su infraestructura principal y ofrece servicios que le ayudan a cumplir sus requisitos exclusivos de seguridad en la nube. Cuando amplias el alcance de tu arquitectura Nube de AWS, te beneficias de la integración de infraestructuras como Zonas Locales y Outposts en ellas. Regiones de AWS Esta integración permite AWS extender un grupo selecto de servicios de seguridad básicos a la periferia.

La seguridad es una responsabilidad compartida entre usted AWS y usted. El modelo de responsabilidad AWS compartida

-

Seguridad de la nube: AWS es responsable de proteger la infraestructura que se ejecuta Servicios de AWS en la Nube de AWS. AWS también le proporciona servicios que puede utilizar de forma segura. Los auditores externos prueban y verifican periódicamente la eficacia de la AWS seguridad como parte de los programas de AWS cumplimiento

. -

Seguridad en la nube: su responsabilidad viene determinada por lo Servicio de AWS que utilice. También es responsable de otros factores, incluida la confidencialidad de los datos, los requisitos de la empresa y la legislación y los reglamentos aplicables.

Protección de los datos

El modelo de responsabilidad AWS compartida se aplica a la protección de datos en AWS Outposts y Zonas locales de AWS. Como se describe en este modelo, AWS es responsable de proteger la infraestructura global en la que se ejecuta Nube de AWS (la seguridad de la nube). Usted es responsable de mantener el control sobre el contenido que está alojado en esta infraestructura (seguridad en la nube). Este contenido incluye las tareas de configuración y administración de la seguridad Servicios de AWS que utilices.

Con fines de protección de datos, le recomendamos que proteja Cuenta de AWS las credenciales y configure los usuarios individuales con AWS Identity and Access Management (IAM) o AWS IAM Identity Center. Esto otorga a cada usuario solo los permisos necesarios para cumplir con sus obligaciones laborales.

Cifrado en reposo

Cifrado en volúmenes de EBS

Con AWS Outposts, todos los datos se cifran en reposo. El material de la clave viene empaquetado con una clave externa, la clave de seguridad Nitro (NSK), que se guarda en un dispositivo extraíble. La NSK es necesaria para descifrar los datos de su rack de Outpost. Puede utilizar el cifrado de Amazon EBS para volúmenes e instantáneas de EBS. El cifrado de Amazon EBS utiliza AWS Key Management Service (AWS KMS) y claves KMS.

En el caso de las zonas locales, todos los volúmenes de EBS se cifran de forma predeterminada en todas las zonas locales, excepto en la lista documentada en las Zonas locales de AWS preguntas frecuentes

Cifrado en Amazon S3 en Outposts

De forma predeterminada, todos los datos almacenados en Amazon S3 en Outposts se cifran mediante cifrado del lado del servidor con claves de cifrado administradas de Amazon S3 (SSE-S3). Opcionalmente, puede usar el cifrado del lado del servidor con claves proporcionadas por el cliente (SSE-C). Para utilizar SSE-C, especifique una clave de cifrado como parte de las solicitudes de API de objeto. El cifrado en el servidor solo cifra los datos de objetos, no los metadatos de objetos.

nota

Amazon S3 en Outposts no admite el cifrado del lado del servidor con claves KMS (SSE-KMS).

Cifrado en tránsito

Pues AWS Outposts, el enlace de servicio es una conexión necesaria entre el servidor de Outposts y la región elegida Región de AWS (o región de origen) y permite la gestión del Outpost y el intercambio de tráfico desde y hacia. Región de AWS El enlace de servicio utiliza una VPN AWS gestionada para comunicarse con la región de origen. Cada host interno AWS Outposts crea un conjunto de túneles VPN para dividir el tráfico del plano de control y el tráfico de VPC. En función de la conectividad del enlace de servicio (Internet o Direct Connect) AWS Outposts, esos túneles requieren que se abran los puertos del firewall para que el enlace de servicio cree una superposición sobre ellos. Para obtener información técnica detallada sobre la seguridad AWS Outposts y el enlace de servicio, consulte Conectividad a través del enlace de servicio y Seguridad de la infraestructura AWS Outposts en la AWS Outposts documentación.

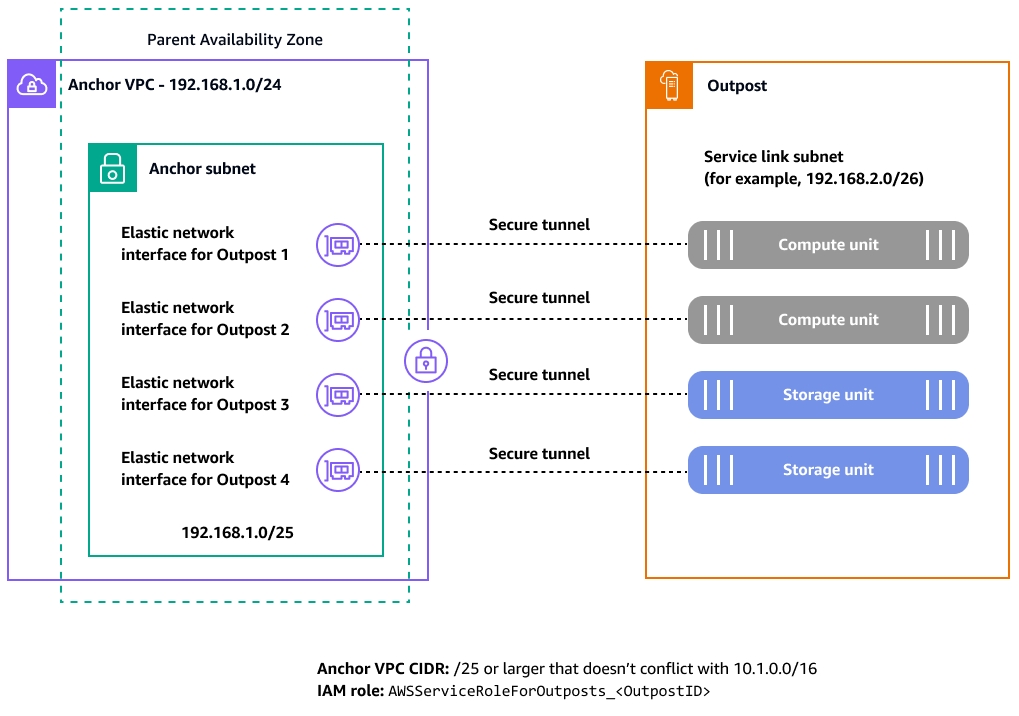

El enlace AWS Outposts de servicio crea túneles cifrados que establecen la conectividad del plano de control y del plano de datos con el plano principal Región de AWS, como se muestra en el siguiente diagrama.

Cada AWS Outposts host (procesamiento y almacenamiento) necesita estos túneles cifrados a través de puertos TCP y UDP conocidos para comunicarse con su región principal. En la siguiente tabla, se muestran los puertos y las direcciones de origen y destino de los protocolos UDP y TCP.

Protocolo |

Puerto de origen |

Dirección de origen |

Puerto de destino |

Dirección de destino |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts enlace de servicio /26 |

443 |

AWS Outposts Rutas públicas de la región o anclaje VPC CIDR |

TCP |

1025-65535 |

AWS Outposts enlace de servicio /26 |

443 |

AWS Outposts Rutas públicas de la región o anclaje VPC CIDR |

Las Zonas Locales también están conectadas a la región principal a través de la red troncal privada global redundante y de gran ancho de banda de Amazon. Esta conexión proporciona a las aplicaciones que se ejecutan en las Zonas Locales un acceso rápido, seguro y sin problemas a otras Servicios de AWS. Mientras las Zonas Locales formen parte de la infraestructura AWS global, todos los datos que fluyen por la red AWS global se cifran automáticamente en la capa física antes de salir de las instalaciones AWS seguras. Si tiene requisitos específicos para cifrar los datos en tránsito entre sus ubicaciones locales y acceder Direct Connect PoPs a una zona local, puede habilitar la seguridad MAC (MACsec) entre el router o conmutador local y el punto final. Direct Connect Para obtener más información, consulte la AWS entrada del blog Cómo añadir MACsec seguridad

Eliminación de datos

Al detener o terminar una EC2 instancia en AWS Outposts, el hipervisor limpia la memoria que se le ha asignado (se establece en cero) antes de asignarla a una nueva instancia y se restablecen todos los bloques de almacenamiento. La eliminación de datos del hardware de Outpost implica el uso de hardware especializado. El NSK es un dispositivo pequeño, ilustrado en la siguiente fotografía, que se conecta a la parte frontal de cada unidad de cómputo o almacenamiento de un Outpost. Está diseñado para proporcionar un mecanismo que evite que sus datos queden expuestos desde su centro de datos o sitio de colocación. Los datos del dispositivo Outpost se protegen envolviendo el material de codificación utilizado para cifrar el dispositivo y almacenándolo en el NSK. Cuando devuelves un anfitrión de Outpost, destruyes el NSK girando un pequeño tornillo en el chip que aplasta al NSK y lo destruye físicamente. Al destruir el NSK, se destruyen criptográficamente los datos de tu Outpost.

Identity and Access Management

AWS Identity and Access Management (IAM) es un dispositivo Servicio de AWS que ayuda al administrador a controlar de forma segura el acceso a los recursos. AWS Los administradores de IAM controlan quién puede autenticarse (iniciar sesión) y quién puede autorizarse (tener permisos) para usar los recursos. AWS Outposts Si tiene uno Cuenta de AWS, puede utilizar IAM sin coste adicional.

En la siguiente tabla se enumeran las funciones de IAM con las que puede utilizar. AWS Outposts

Característica de IAM |

AWS Outposts soporte |

|---|---|

Políticas basadas en identidades |

Sí |

Políticas basadas en recursos |

Sí* |

Acciones de políticas |

Sí |

Recursos de políticas |

Sí |

Claves de condición de política (específicas del servicio) |

Sí |

Listas de control de acceso (ACLs) |

No |

Control de acceso basado en atributos (ABAC) (etiquetas en políticas) |

Sí |

Credenciales temporales |

Sí |

Permisos de entidades principales |

Sí |

Roles de servicio |

No |

Roles vinculados al servicio |

Sí |

* Además de las políticas de IAM basadas en la identidad, Amazon S3 on Outposts admite políticas de bucket y de puntos de acceso. Se trata de políticas basadas en recursos que se adjuntan al recurso Amazon S3 on Outposts.

Seguridad de la infraestructura

La protección de la infraestructura representa una parte clave de un programa de seguridad de la información. Garantiza que los sistemas y servicios de carga de trabajo estén protegidos contra el acceso no deseado y no autorizado y contra posibles vulnerabilidades. Por ejemplo, se definen los límites de confianza (por ejemplo, los límites de la red y la cuenta), la configuración y el mantenimiento de la seguridad del sistema (por ejemplo, el refuerzo, la minimización y la aplicación de parches), la autenticación y las autorizaciones del sistema operativo (por ejemplo, los usuarios, las claves y los niveles de acceso) y otros puntos de aplicación de políticas adecuados (por ejemplo, firewalls de aplicaciones web o puertas de enlace de API).

AWS proporciona varios enfoques para la protección de la infraestructura, tal como se explica en las siguientes secciones.

Protección de redes

Sus usuarios pueden ser parte de su fuerza laboral o de sus clientes, y pueden estar ubicados en cualquier lugar. Por este motivo, no puede confiar en todos los que tienen acceso a su red. Si sigue el principio de aplicar la seguridad en todos los niveles, emplea un enfoque de confianza cero

-

Cree capas de red. Las redes en capas ayudan a agrupar de forma lógica componentes de red similares. También reducen el alcance potencial del impacto del acceso no autorizado a la red.

-

Controle las capas de tráfico. Aplique varios controles con un defense-in-depth enfoque tanto para el tráfico entrante como para el saliente. Esto incluye el uso de grupos de seguridad (firewalls de inspección de estado), redes ACLs, subredes y tablas de enrutamiento.

-

Implemente la inspección y la protección. Inspeccione y filtre su tráfico en cada capa. Puede inspeccionar las configuraciones de su VPC para detectar posibles accesos no deseados mediante Network Access Analyzer. Puede especificar sus requisitos de acceso a la red e identificar las posibles rutas de red que no los cumplan.

Proteger los recursos informáticos

Los recursos de cómputo incluyen EC2 instancias, contenedores, AWS Lambda funciones, servicios de bases de datos, dispositivos de IoT y más. Cada tipo de recurso informático requiere un enfoque de seguridad diferente. Sin embargo, estos recursos comparten estrategias comunes que debe tener en cuenta: una defensa exhaustiva, la gestión de vulnerabilidades, la reducción de la superficie de ataque, la automatización de la configuración y el funcionamiento y la realización de acciones a distancia.

Esta es una guía general para proteger los recursos informáticos de los servicios clave:

-

Cree y mantenga un programa de gestión de vulnerabilidades. Escanee y aplique parches con regularidad a recursos como EC2 instancias, contenedores de Amazon Elastic Container Service (Amazon ECS) y cargas de trabajo de Amazon Elastic Kubernetes Service (Amazon EKS).

-

Automatice la protección informática. Automatice sus mecanismos informáticos de protección, incluida la gestión de vulnerabilidades, la reducción de la superficie de ataque y la gestión de los recursos. Esta automatización libera tiempo que puede utilizar para proteger otros aspectos de su carga de trabajo y ayuda a reducir el riesgo de errores humanos.

-

Reduzca la superficie de ataque. Reduzca su exposición al acceso no deseado reforzando sus sistemas operativos y minimizando los componentes, las bibliotecas y los servicios consumibles externos que utiliza.

Acceso a Internet

AWS Outposts Tanto las Zonas Locales como las Zonas Locales proporcionan patrones arquitectónicos que permiten a sus cargas de trabajo acceder desde y hacia Internet. Cuando utilices estos patrones, considera que el consumo de Internet desde la región es una opción viable solo si lo utilizas para aplicar parches, actualizar, acceder a repositorios de Git externos y AWS situaciones similares. Para este patrón arquitectónico, se aplican los conceptos de inspección centralizada de entradas y salida centralizada de Internet. Estos patrones de acceso utilizan puertas de enlace NAT AWS Transit Gateway, firewalls de red y otros componentes que residen en las Zonas Locales Regiones de AWS, pero que están conectados a AWS Outposts ellas a través de la ruta de datos entre la Región y el perímetro.

Las Zonas Locales adoptan una construcción de red denominada grupo fronterizo de red, que se utiliza en Regiones de AWS. AWS anuncia las direcciones IP públicas de estos grupos únicos. Un grupo fronterizo de red se compone de Availability Zones, Local Zones o Wavelength Zones. Puede asignar explícitamente un conjunto de direcciones IP públicas para su uso en un grupo fronterizo de red. Puede usar un grupo fronterizo de red para extender la puerta de enlace de Internet a las Zonas Locales al permitir que el grupo sirva direcciones IP elásticas. Esta opción requiere que implemente otros componentes para complementar los servicios principales disponibles en las Zonas Locales. Estos componentes pueden proceder de la zona local ISVs y ayudarle a crear capas de inspección en su zona local, tal y como se describe en la entrada del AWS blog Arquitecturas de inspección híbridas con Zonas locales de AWS

En AWS Outposts, si desea utilizar la puerta de enlace local (LGW) para conectarse a Internet desde su red, debe modificar la tabla de enrutamiento personalizada asociada a la AWS Outposts subred. La tabla de rutas debe tener una entrada de ruta predeterminada (0.0.0.0/0) que utilice la LGW como siguiente salto. Usted es responsable de implementar el resto de los controles de seguridad en su red local, incluidas las defensas perimetrales, como los firewalls y los sistemas de prevención de intrusiones o los sistemas de detección de intrusiones (IPS/IDS). Esto se alinea con el modelo de responsabilidad compartida, que divide las tareas de seguridad entre usted y el proveedor de la nube.

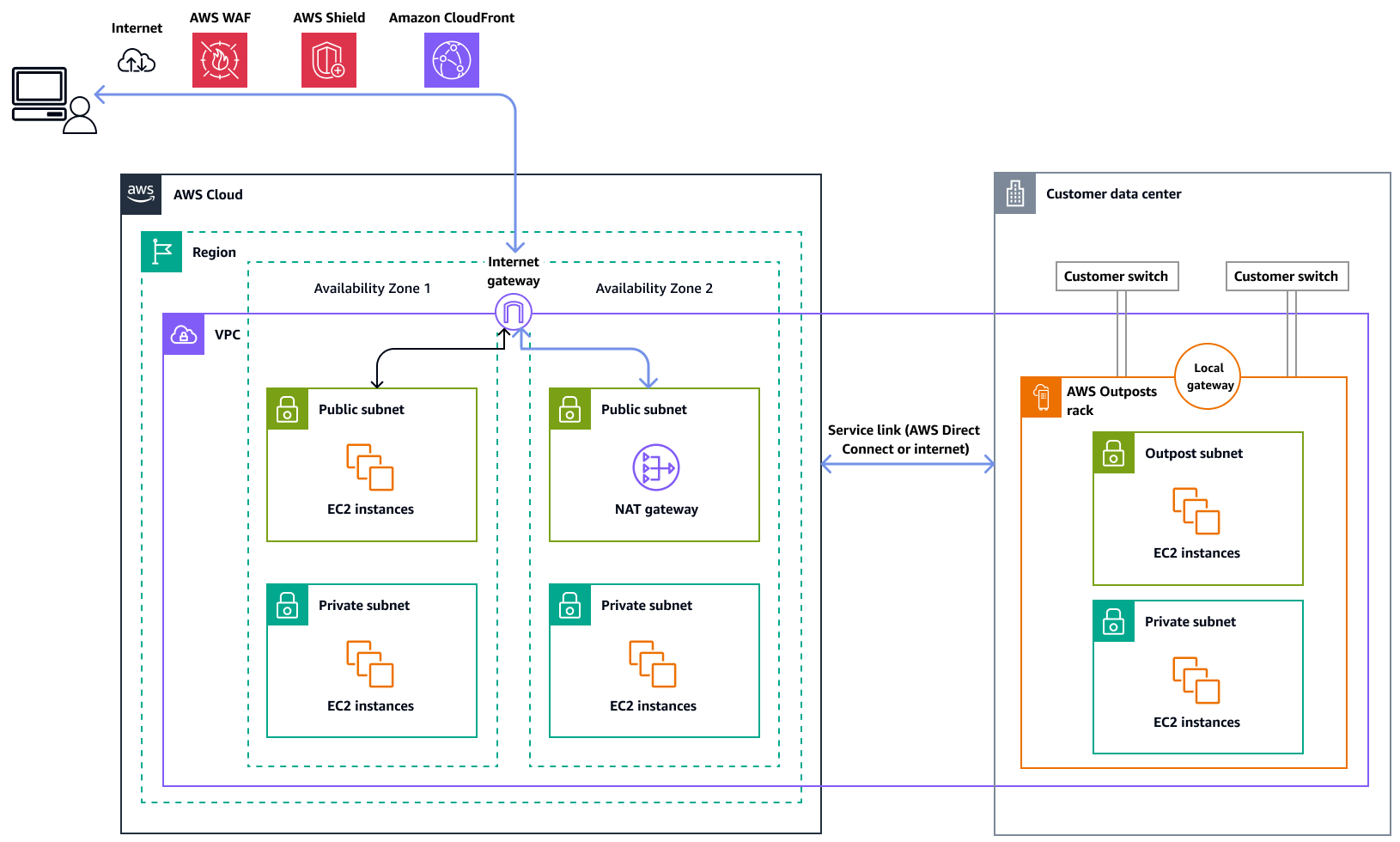

Acceso a Internet a través del progenitor Región de AWS

En esta opción, las cargas de trabajo del Outpost acceden a Internet a través del enlace de servicio y la pasarela de Internet del servidor principal. Región de AWS El tráfico saliente a Internet se puede enrutar a través de la puerta de enlace NAT que está instanciada en la VPC. Para mayor seguridad para su tráfico de entrada y salida, puede utilizar servicios de AWS seguridad como AWS WAF AWS Shield, y Amazon CloudFront en el. Región de AWS

En el siguiente diagrama se muestra el tráfico entre la carga de trabajo de la AWS Outposts instancia e Internet que pasa por la instancia principal. Región de AWS

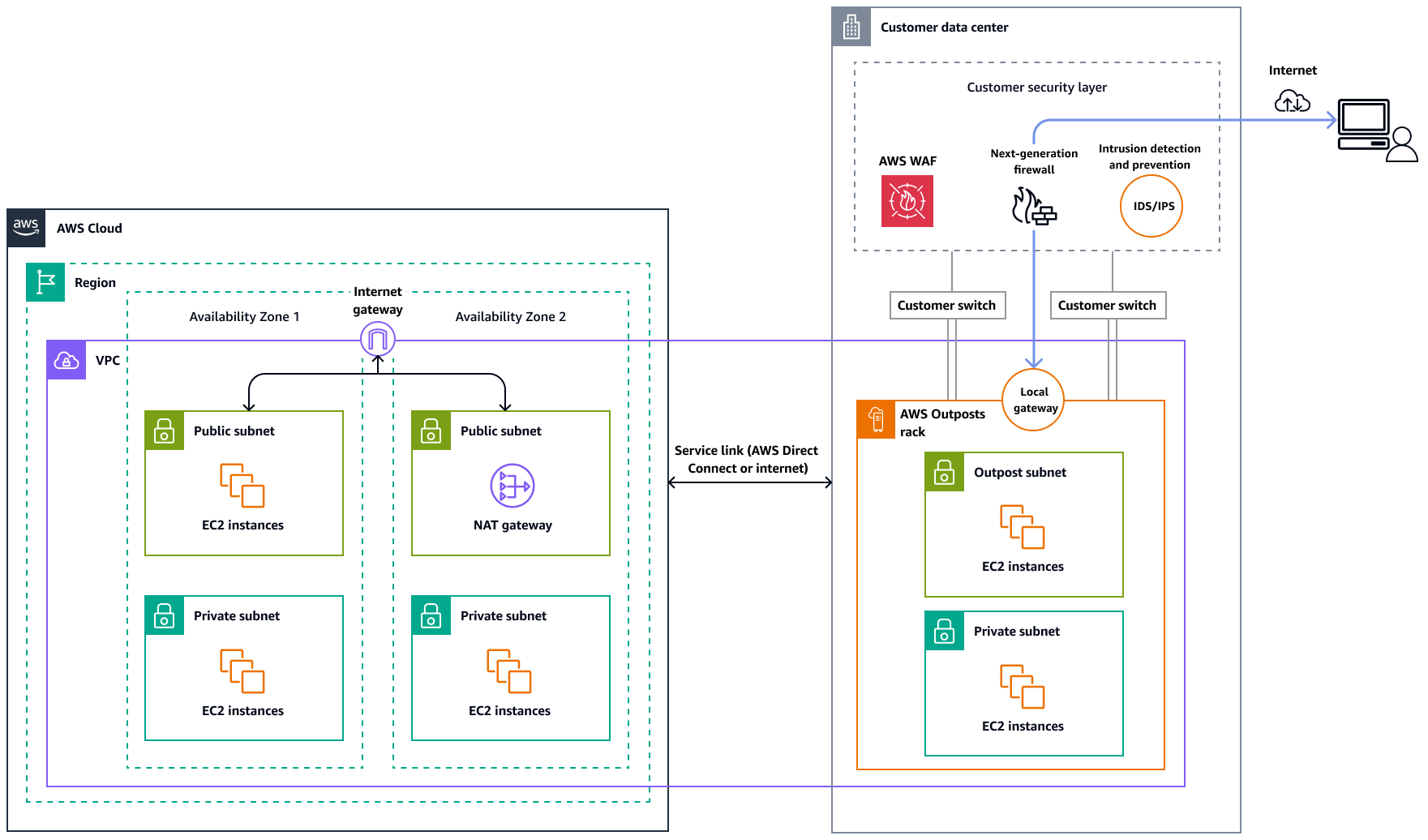

Acceso a Internet a través de la red de su centro de datos local

En esta opción, las cargas de trabajo del Outpost acceden a Internet a través del centro de datos local. El tráfico de carga de trabajo que accede a Internet pasa por el punto de presencia local de Internet y sale de forma local. En este caso, la infraestructura de seguridad de la red del centro de datos local es responsable de proteger el AWS Outposts tráfico de carga de trabajo.

La siguiente imagen muestra el tráfico entre una carga de trabajo de la AWS Outposts subred e Internet que pasa por un centro de datos.

Gobernanza de la infraestructura

Independientemente de si sus cargas de trabajo se despliegan en una Región de AWS zona local o en un puesto avanzado, puede utilizarlas AWS Control Tower para la gobernanza de la infraestructura. AWS Control Tower ofrece una forma sencilla de configurar y gobernar un entorno de AWS múltiples cuentas, siguiendo las mejores prácticas prescriptivas. AWS Control Tower organiza las capacidades de varios otros Servicios de AWS AWS Organizations AWS Service Catalog, incluido el IAM Identity Center (consulte todos los servicios integrados) para crear una landing zone en menos de una hora. Los recursos se configuran y administran en su nombre.

AWS Control Tower proporciona una gobernanza unificada en todos los AWS entornos, incluidas las Regiones, las Zonas Locales (extensiones de baja latencia) y los Outposts (infraestructura local). Esto ayuda a garantizar una seguridad y un cumplimiento uniformes en toda la arquitectura de nube híbrida. Para obtener más información, consulte la Documentación de AWS Control Tower.

Puede configurar AWS Control Tower funciones como barreras de protección para cumplir con los requisitos de residencia de datos de los gobiernos y los sectores regulados, como las instituciones de servicios financieros ()FSIs. Para saber cómo implementar barandas para la residencia de datos en la periferia, consulte lo siguiente:

-

Mejores prácticas para gestionar la residencia de datos Zonas locales de AWS mediante el uso de controles de landing zone

(AWS entrada del blog) -

Residencia de datos desde el punto de vista de los servicios de nube híbrida (documentación de AWS Well-Architected Framework)

Compartir los recursos de Outposts

Dado que un Outpost es una infraestructura finita que se encuentra en su centro de datos o en un espacio compartido, para una gobernanza centralizada AWS Outposts, es necesario controlar de forma centralizada con qué cuentas se comparten AWS Outposts los recursos.

Al compartir Outpost, los propietarios de Outpost pueden compartir sus Outposts y recursos de Outpost, incluidos los sitios y subredes de Outpost, con otros Cuentas de AWS que estén en la misma organización. AWS Organizations Como propietario de Outpost, puedes crear y administrar los recursos de Outpost desde una ubicación central y compartir los recursos entre varios miembros de tu organización. Cuentas de AWS AWS Esto permite a otros consumidores usar los sitios de Outpost, configurar VPCs, lanzar y ejecutar instancias en el Outpost compartido.

Los recursos que se pueden compartir son: AWS Outposts

-

Anfitriones dedicados asignados

-

Reservas de capacidad

-

Grupos de direcciones IP (CoIP) propiedad del cliente

-

Tabla de enrutamiento de la puerta de enlace local

-

Outposts

-

Amazon S3 en Outposts

-

Sitios

-

Subredes

Para seguir las prácticas recomendadas para compartir los recursos de Outposts en un entorno de varias cuentas, consulta las siguientes AWS entradas de blog: