Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Redes en la periferia

Al diseñar soluciones que utilizan una infraestructura AWS perimetral, como AWS Outposts las Zonas Locales, debe considerar detenidamente el diseño de la red. La red constituye la base de la conectividad para llegar a las cargas de trabajo que se despliegan en estas ubicaciones periféricas y es fundamental para garantizar una baja latencia. En esta sección se describen varios aspectos de la conectividad perimetral híbrida.

Arquitectura de VPC

Una nube privada virtual (VPC) abarca todas las zonas de disponibilidad de su. Región de AWS Puedes extender sin problemas cualquier VPC de la región a Outposts o Local Zones mediante la AWS consola o el AWS Command Line Interface (AWS CLI) para añadir una subred de Outpost o Zona Local. Los siguientes ejemplos muestran cómo crear subredes en AWS Outposts las Zonas Locales mediante: AWS CLI

-

AWS Outposts: Para añadir una subred de Outpost a una VPC, especifique el nombre de recurso de Amazon (ARN) del Outpost.

aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.0.0/24 \ --outpost-arn arn:aws:outposts:us-west-2:11111111111:outpost/op-0e32example1 \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]Para obtener más información, consulte la Documentación de AWS Outposts.

-

Zonas locales: para añadir una subred de zona local a una VPC, siga el mismo procedimiento que utiliza con las zonas de disponibilidad, pero especifique el ID de zona local

<local-zone-name>(en el siguiente ejemplo).aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.1.0/24 \ --availability-zone <local-zone-name> \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]Para obtener más información, consulte la documentación de las Zonas Locales.

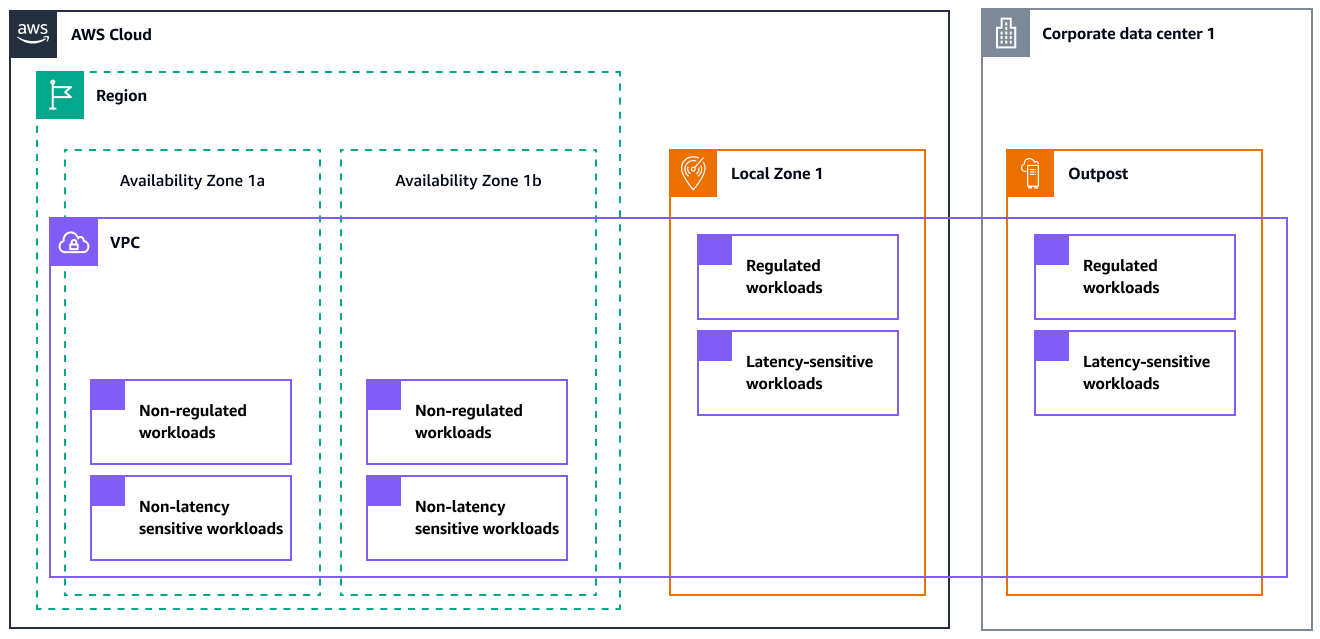

El siguiente diagrama muestra una AWS arquitectura que incluye subredes de Outpost y de zona local.

Tráfico de extremo a región

Cuando diseñe una arquitectura híbrida mediante servicios como las Zonas Locales y AWS Outposts tenga en cuenta tanto los flujos de control como los flujos de tráfico de datos entre las infraestructuras perimetrales y Regiones de AWS. Según el tipo de infraestructura perimetral, su responsabilidad puede variar: algunas infraestructuras requieren que gestione la conexión con la región principal, mientras que otras lo hacen a través de la infraestructura AWS global. Esta sección explora las implicaciones de conectividad del plano de control y el plano de datos para las Zonas Locales y AWS Outposts.

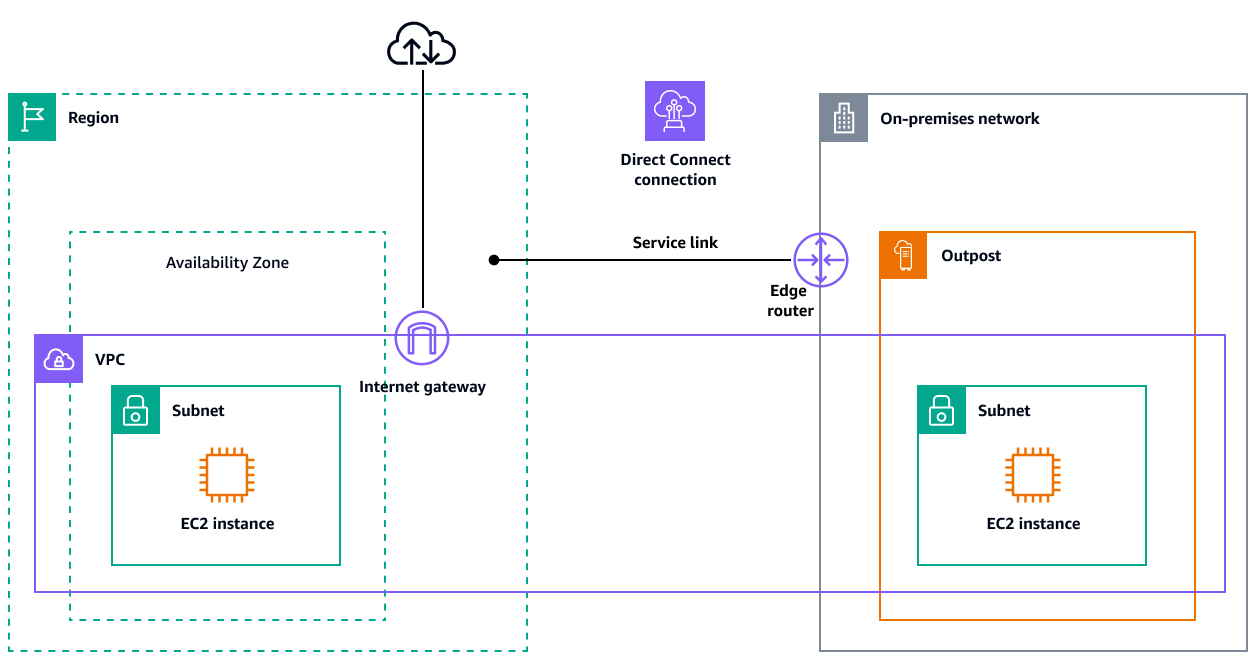

AWS Outposts plano de control

AWS Outposts proporciona una estructura de red denominada enlace de servicio. El enlace de servicio es una conexión obligatoria entre AWS Outposts y la región seleccionada Región de AWS o principal (también denominada región de origen). Permite la gestión del puesto de avanzada y el intercambio de tráfico entre el puesto de avanzada y. Región de AWS El enlace de servicio utiliza un conjunto cifrado de conexiones VPN para comunicarse con la región de origen. Debe proporcionar conectividad entre AWS Outposts y la, Región de AWS ya sea a través de un enlace a Internet o una interfaz virtual Direct Connect pública (VIF pública), o a través de una interfaz virtual Direct Connect privada (VIF privada). Para una experiencia y una resiliencia óptimas, se AWS recomienda utilizar una conectividad redundante de al menos 500 Mbps (1 Gbps es mejor) para la conexión del enlace de servicio al. Región de AWS La conexión de enlace de servicio mínima de 500 Mbps le permite lanzar EC2 instancias de Amazon, adjuntar volúmenes de Amazon EBS y acceder a métricas Servicios de AWS como Amazon EKS, Amazon EMR y Amazon CloudWatch . La red debe admitir una unidad de transmisión (MTU) máxima de 1500 bytes entre el Outpost y los puntos de enlace de servicio del servidor principal. Región de AWSPara obtener más información, consulta la AWS Outposts conectividad a Regiones de AWS en la documentación de Outposts.

Para obtener información sobre cómo crear arquitecturas resilientes para los enlaces de servicios que utilizan Internet pública, consulte la sección sobre conectividad de Anchor en el AWS documento técnico Consideraciones sobre arquitectura Direct Connect y diseño de AWS Outposts alta disponibilidad.

AWS Outposts plano de datos

El plano de datos entre AWS Outposts y el Región de AWS es compatible con la misma arquitectura de enlace de servicio que utiliza el plano de control. El ancho de banda del enlace de servicio del plano de datos entre AWS Outposts y Región de AWS debe correlacionarse con la cantidad de datos que se deben intercambiar: cuanto mayor sea la dependencia de los datos, mayor debe ser el ancho de banda del enlace.

Los requisitos de ancho de banda varían en función de las siguientes características:

-

La cantidad de AWS Outposts racks y las configuraciones de capacidad

-

Características de la carga de trabajo, como el tamaño de la AMI, la elasticidad de las aplicaciones y las necesidades de velocidad de ráfaga

-

Tráfico de VPC a la región

El tráfico entre las EC2 instancias de dentro AWS Outposts y EC2 las instancias de la Región de AWS tiene una MTU de 1300 bytes. Le recomendamos que analice estos requisitos con un especialista en la nube AWS híbrida antes de proponer una arquitectura que tenga codependencias entre la región y. AWS Outposts

Plano de datos de Zonas Locales

El plano de datos entre las Zonas Locales y las Región de AWS es compatible con la infraestructura AWS global. El plano de datos se extiende a través de una VPC desde una zona local. Región de AWS Las Zonas Locales también proporcionan una conexión segura y de gran ancho de Región de AWS banda y le permiten conectarse sin problemas a toda la gama de servicios regionales a través de los mismos APIs conjuntos de herramientas.

En la siguiente tabla se muestran las opciones de conexión y las asociadas MTUs.

De |

Para |

MTU |

|---|---|---|

Amazon EC2 en la región |

Amazon EC2 en las Zonas Locales |

1.300 bytes |

Direct Connect |

Zonas locales |

1.468 bytes |

Puerta de enlace de Internet |

Zonas locales |

1.500 bytes |

Amazon EC2 en las Zonas Locales |

Amazon EC2 en las Zonas Locales |

9.001 bytes |

Las Zonas Locales utilizan la infraestructura AWS global para conectarse con Regiones de AWS. La infraestructura está totalmente gestionada por AWS, por lo que no es necesario configurar esta conectividad. Le recomendamos que analice los requisitos y consideraciones de sus Zonas Locales con un especialista en nube AWS híbrida antes de diseñar cualquier arquitectura que tenga codependencias entre la Región y las Zonas Locales.

El tráfico se extiende desde el límite hasta el tráfico local

AWS Los servicios de nube híbrida están diseñados para abordar casos de uso que requieren baja latencia, procesamiento de datos local o cumplimiento de la residencia de datos. La arquitectura de red para acceder a estos datos es importante y depende de si la carga de trabajo se ejecuta en Zonas Locales AWS Outposts o en ellas. La conectividad local también requiere un ámbito bien definido, como se explica en las siguientes secciones.

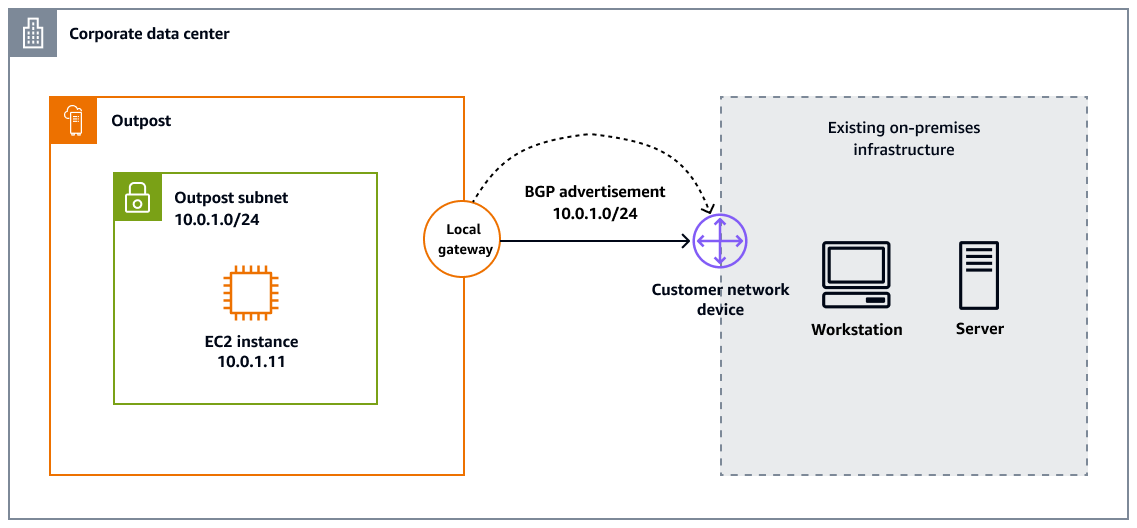

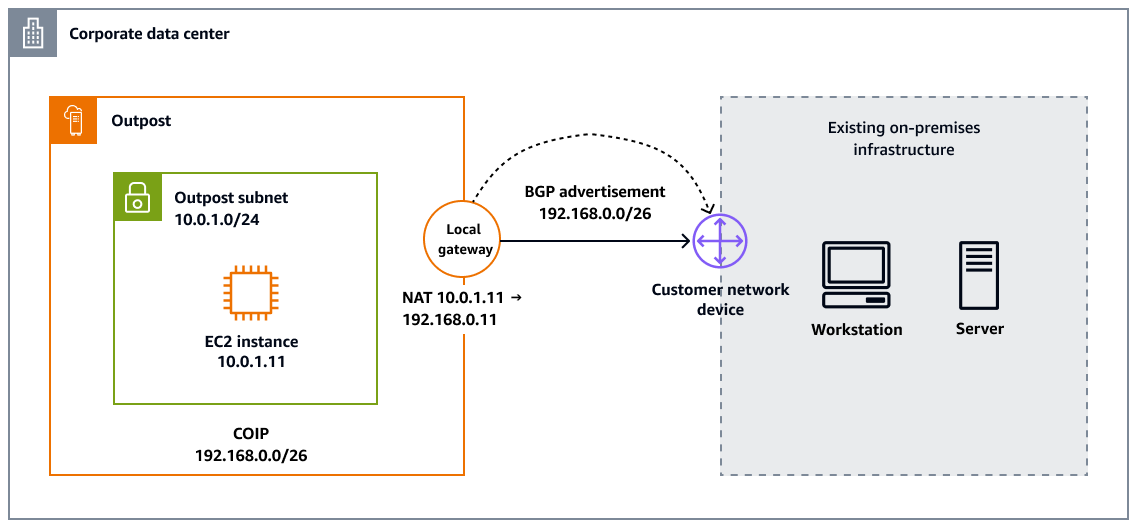

AWS Outposts puerta de enlace local

La puerta de enlace local (LGW) es un componente central de la AWS Outposts arquitectura. La puerta de enlace local permite la conectividad entre las subredes Outpost y la red en las instalaciones. La función principal de una LGW es proporcionar conectividad desde un puesto de avanzada a la red local local. También proporciona conectividad a Internet a través de la red local mediante el enrutamiento directo de la VPC o las direcciones IP propiedad del cliente.

-

El enrutamiento directo de la VPC utiliza la dirección IP privada de las instancias de la VPC para facilitar la comunicación con la red local. Estas direcciones se anuncian en su red local mediante el protocolo Border Gateway (BGP). La publicidad en BGP es solo para las direcciones IP privadas que pertenecen a las subredes de su bastidor de Outpost. Este tipo de enrutamiento es el modo predeterminado. AWS Outposts En este modo, la puerta de enlace local no realiza la NAT para las instancias y no es necesario asignar direcciones IP elásticas a las EC2 instancias. En el siguiente diagrama, se muestra una puerta de enlace AWS Outposts local que utiliza el enrutamiento directo de VPC.

-

Con las direcciones IP propiedad del cliente, puedes proporcionar un rango de direcciones, conocido como conjunto de direcciones IP propiedad del cliente (CoIP), que admite rangos de CIDR superpuestos y otras topologías de red. Al elegir un CoIP, debe crear un conjunto de direcciones, asignarlo a la tabla de rutas de la puerta de enlace local y volver a anunciar estas direcciones a su red mediante BGP. Las direcciones CoIP proporcionan conectividad local o externa a los recursos de la red local. Puede asignar estas direcciones IP a los recursos de su Outpost, como las EC2 instancias, asignando una nueva dirección IP elástica desde el CoIP y, a continuación, asignándola a su recurso. El siguiente diagrama muestra una puerta de enlace AWS Outposts local que usa el modo CoIP.

La conectividad local desde AWS Outposts una red local requiere algunas configuraciones de parámetros, como habilitar el protocolo de enrutamiento BGP y anunciar los prefijos entre los pares BGP. La MTU que se puede admitir entre tu Outpost y la puerta de enlace local es de 1500 bytes. Para obtener más información, póngase en contacto con un especialista en nube AWS híbrida o consulte la AWS Outposts documentación.

Zonas Locales e Internet

Las industrias que requieren baja latencia o residencia de datos local (por ejemplo, los juegos, la transmisión en vivo, los servicios financieros y el gobierno) pueden usar las Zonas Locales para implementar y proporcionar sus aplicaciones a los usuarios finales a través de Internet. Durante el despliegue de una zona local, debe asignar direcciones IP públicas para usarlas en una zona local. Al asignar direcciones IP elásticas, puede especificar la ubicación desde la que se anuncia la dirección IP. Esta ubicación se denomina grupo fronterizo de red. Un grupo fronterizo de red es un conjunto de Zonas de disponibilidad, Zonas Locales o AWS Wavelength Zonas desde las que se AWS anuncia una dirección IP pública. Esto ayuda a garantizar una latencia o distancia física mínima entre la AWS red y los usuarios que acceden a los recursos de estas zonas. Para ver todos los grupos fronterizos de la red para las zonas locales, consulte Zonas locales disponibles en la documentación de Zonas locales.

Para exponer a Internet una carga EC2 de trabajo alojada en Amazon en una zona local, puedes habilitar la opción Asignar automáticamente una IP pública al lanzar la EC2 instancia. Si usa un Application Load Balancer, puede definirlo como orientado a Internet para que las direcciones IP públicas asignadas a la zona local puedan propagarse por la red fronteriza asociada a la zona local. Además, cuando usas direcciones IP elásticas, puedes asociar uno de estos recursos a una EC2 instancia después de su lanzamiento. Cuando envía tráfico a través de una puerta de enlace de Internet en las Zonas Locales, se aplican las mismas especificaciones de ancho de banda de instancia que utiliza la región. El tráfico de la red de la zona local va directamente a Internet o a los puntos de presencia (PoPs) sin atravesar la región principal de la zona local, lo que permite el acceso a la informática de baja latencia.

Las Zonas Locales ofrecen las siguientes opciones de conectividad a través de Internet:

-

Acceso público: conecta cargas de trabajo o dispositivos virtuales a Internet mediante direcciones IP elásticas a través de una puerta de enlace de Internet.

-

Acceso saliente a Internet: permite que los recursos lleguen a puntos finales públicos a través de instancias de traducción de direcciones de red (NAT) o dispositivos virtuales con direcciones IP elásticas asociadas, sin exposición directa a Internet.

-

Conectividad VPN: establece conexiones privadas mediante una VPN mediante el protocolo de seguridad de Internet (Internet Protocol SecurityIPsec) mediante dispositivos virtuales con direcciones IP elásticas asociadas.

Para obtener más información, consulte Opciones de conectividad para zonas locales en la documentación de Zonas locales.

Zonas Locales y Direct Connect

También son compatibles con las Zonas Locales Direct Connect, lo que te permite enrutar tu tráfico a través de una conexión de red privada. Para obtener más información, consulte Conexión directa en zonas locales en la documentación de Zonas locales.

Zonas Locales y pasarelas de tránsito

AWS Transit Gateway no admite los adjuntos de VPC directos a las subredes de la zona local. Sin embargo, puede conectarse a las cargas de trabajo de la zona local creando adjuntos de Transit Gateway en las subredes principales de la zona de disponibilidad de la misma VPC. Esta configuración permite la interconectividad entre varias cargas de trabajo VPCs y las de su zona local. Para obtener más información, consulte Conexión de pasarela de tránsito entre zonas locales en la documentación de Zonas locales.

Zonas Locales y emparejamiento de VPC

Puede extender cualquier VPC de una región principal a una zona local creando una nueva subred y asignándola a la zona local. Se puede establecer el emparejamiento de VPC entre las VPCs que se extienden a las Zonas Locales. Cuando las personas interconectadas VPCs se encuentran en la misma zona local, el tráfico permanece dentro de la zona local y no pasa por la región principal.