Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Usar el cifrado TLS híbrido postcuántico

AWS La criptografía de pagos y muchos otros servicios admiten una opción híbrida de intercambio de claves poscuántico para el protocolo de cifrado de red Transport Layer Security (TLS). Puede usar esta opción de TLS cuando se conecte a los puntos de enlace de la API o cuando utilice AWS. SDKs Estas características opcionales de intercambio híbrido postcuántico de claves son al menos tan seguras como el cifrado TLS que utilizamos hoy en día y es muy probable que aporten beneficios de seguridad adicionales.

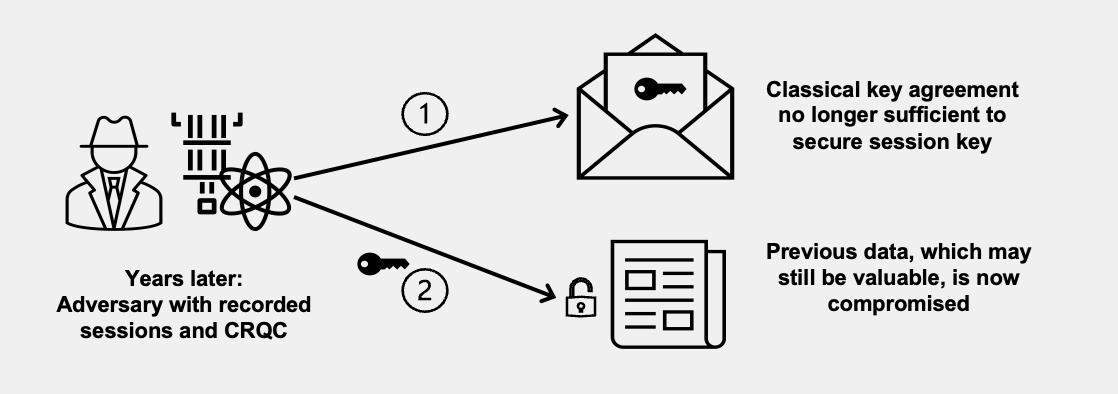

Los datos que envíe a los servicios habilitados están protegidos en tránsito mediante el cifrado que proporciona una conexión de Transport Layer Security (TLS). Los conjuntos de cifrado clásicos basados en RSA y ECC que AWS Payment Cryptography admite para las sesiones de TLS hacen que los ataques de fuerza bruta a los mecanismos de intercambio de claves no sean factibles con la tecnología actual. Sin embargo, si las computadoras cuánticas a gran escala o criptográficamente relevantes (CRQC) se vuelven prácticas en el futuro, los mecanismos de intercambio de claves TLS existentes serán susceptibles a estos ataques. Es posible que los adversarios comiencen a recolectar datos cifrados ahora con la esperanza de poder descifrarlos en el futuro (recolectarlos ahora, desencriptarlos más tarde). Si está desarrollando aplicaciones que se basan en la confidencialidad a largo plazo de los datos transmitidos a través de una conexión TLS, debería plantearse un plan para migrar a la criptografía poscuántica antes de que se puedan utilizar ordenadores cuánticos a gran escala. AWS está trabajando para prepararse para este futuro y queremos que usted también esté bien preparado.

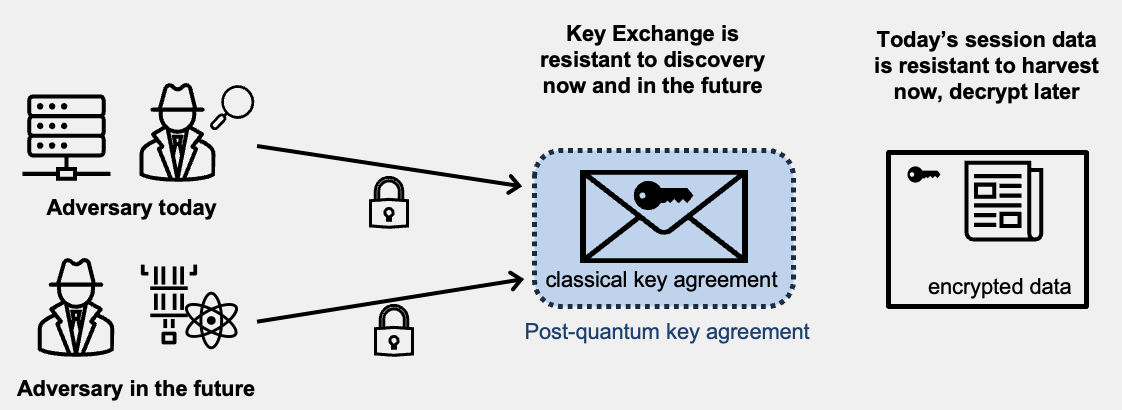

Para proteger los datos cifrados hoy contra posibles ataques futuros, AWS participa con la comunidad criptográfica en el desarrollo de algoritmos cuánticos resistentes o poscuánticos. AWS ha implementado conjuntos de cifrado híbridos de intercambio de claves poscuántico que combinan elementos clásicos y poscuánticos para garantizar que su conexión TLS sea al menos tan sólida como lo sería con los conjuntos de cifrado clásicos.

Estos conjuntos de cifrado híbridos están disponibles para su uso en sus cargas de trabajo de producción cuando utilice versiones recientes de AWS. SDKs Para obtener más información sobre cómo se produce enable/disable este comportamiento, consulte Habilitar el TLS poscuántico híbrido

Acerca del intercambio de claves postcuántico híbrido en TLS

Los algoritmos que AWS utiliza son híbridos y combinan la curva elíptica Diffie-Hellman

Obtenga más información sobre el PQC

Para obtener información sobre el proyecto de criptografía postcuántica del Instituto Nacional de Estándares y Tecnología (NIST), consulte Post-Quantum Cryptography

Para obtener información sobre la estandarización de la criptografía poscuántica del NIST, consulte Estandarización de la criptografía poscuántica