Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Opciones de conectividad privada de Service Link

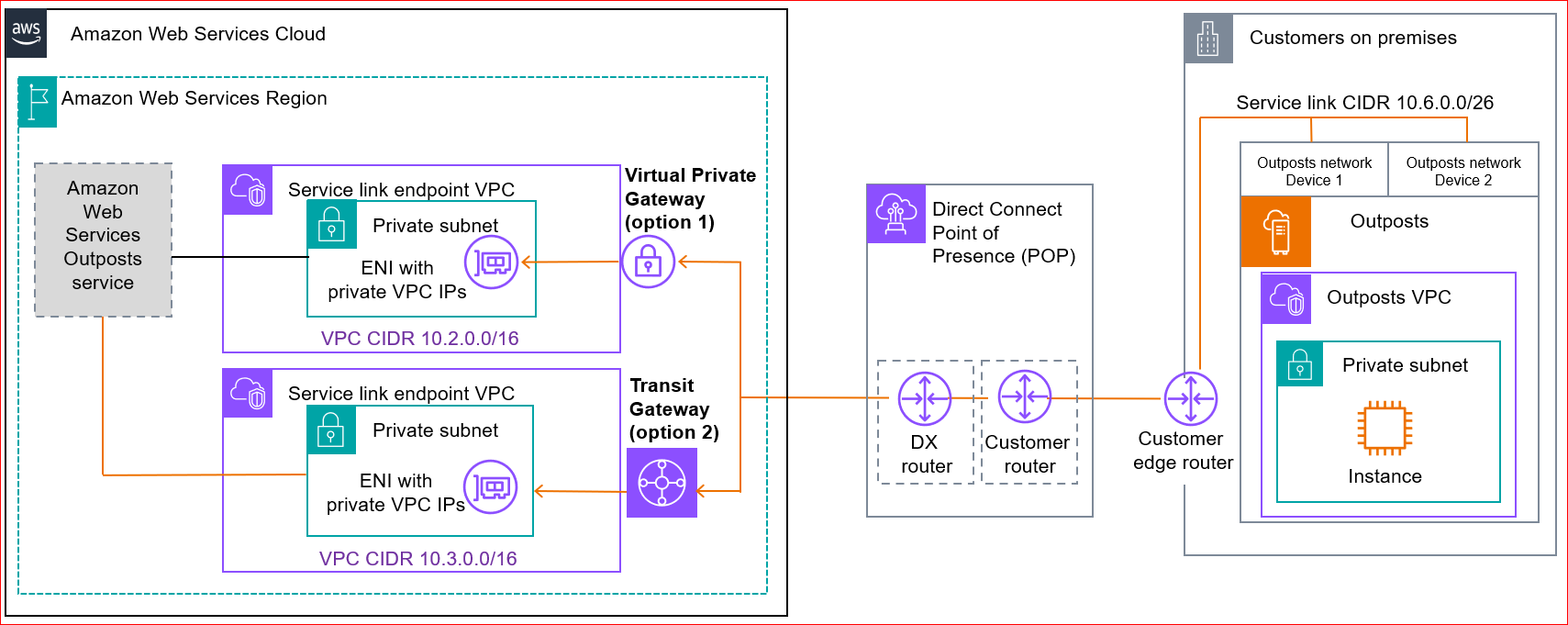

Puedes configurar el enlace del servicio con una conexión privada para el tráfico entre los Outposts y la región de origen AWS . Puede optar por utilizar el transporte Direct Connect privado o el de tránsito VIFs.

Selecciona la opción de conectividad privada al crear tu Outpost en la AWS Outposts consola. Para obtener instrucciones, consulta Cómo crear un puesto de avanzada.

Al seleccionar la opción de conectividad privada, se establece una conexión VPN de enlace de servicio después de instalar el Outpost, mediante una VPC y una subred que especifique. Esto permite la conectividad privada a través de la VPC y minimiza la exposición pública a Internet.

La siguiente imagen muestra ambas opciones para establecer una conexión privada VPN de enlace de servicio entre tus Outposts y la AWS región:

Requisitos previos

Para poder configurar la conectividad privada de su Outpost, debe cumplir con los siguientes requisitos previos:

-

Debe configurar permisos para que una entidad de IAM (usuario o rol) permita al usuario o al rol crear o editar el rol vinculado al servicio para una conectividad privada. La entidad de IAM necesita permiso para acceder a las siguientes acciones:

-

iam:CreateServiceLinkedRoledelarn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts* -

iam:PutRolePolicydelarn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts* -

ec2:DescribeVpcs -

ec2:DescribeSubnets

Para obtener más información, AWS Identity and Access Management consulte AWS Outposts

-

-

En la misma AWS cuenta y zona de disponibilidad que su Outpost, cree una VPC con el único propósito de la conectividad privada de Outpost con una subred /25 o superior que no entre en conflicto con la versión 10.1.0.0/16. Por ejemplo, puedes usar 10.3.0.0/16.

importante

No elimines esta VPC, ya que mantiene la conexión con tus Outposts.

-

Utilice políticas de control de seguridad (SCP) para evitar que se elimine esta VPC.

El siguiente ejemplo de SCP evita que se elimine lo siguiente:

Subred etiquetada como Outposts Anchor Subnet

VPC con la etiqueta Outposts Anchor VPC

Tablas de rutas etiquetadas Outposts Anchor Route Table

Pasarela de tránsito etiquetada como Outposts Transit Gateway

Puerta de enlace privada virtual con la etiqueta Outposts Puerta de enlace privada virtual

Tabla de rutas de Transit Gateway etiquetada Outposts Transit Gateway Route Table

Cualquier ENI con la etiqueta Outposts Anchor ENI

-

Configure el grupo de seguridad de subred para permitir el tráfico en las direcciones de entrada y salida del UDP 443.

-

Anuncie el CIDR de la subred en las instalaciones. Puedes usarlo AWS Direct Connect para hacerlo. Para obtener más información, consulte Interfaces virtuales de Direct Connect y Uso de puertas de enlace de Direct Connect en la Guía del usuario de Direct Connect .

nota

Para seleccionar la opción de conectividad privada cuando tu Outpost esté en estado PENDIENTE, selecciona Outposts en AWS Outposts la consola y selecciona tu Outpost. Seleccione Acciones, Agregar conectividad privada y siga los pasos.

Tras seleccionar la opción de conectividad privada para tu Outpost, crea AWS Outposts automáticamente un rol vinculado al servicio en tu cuenta que le permite completar las siguientes tareas en tu nombre:

-

Crea interfaces de red en la subred y la VPC que especifique, y crea un grupo de seguridad para las interfaces de red.

-

Concede permiso al AWS Outposts servicio para conectar las interfaces de red a una instancia de punto final de enlace de servicio de la cuenta.

-

Adjunta las interfaces de red a las instancias del punto de conexión del enlace de servicio desde la cuenta.

importante

Una vez instalado tu Outpost, confirma la conectividad a la red privada IPs de tu subred desde tu Outpost.

Opción 1. Conectividad privada a través de privada Direct Connect VIFs

Cree una AWS Direct Connect conexión, una interfaz virtual privada y una puerta de enlace privada virtual para permitir que su Outpost local acceda a la VPC.

Para obtener más información, consulte las siguientes secciones de la Guía del Direct Connect usuario:

Si la AWS Direct Connect conexión se realiza en una AWS cuenta diferente a la de su VPC, consulte Asociación de una puerta de enlace privada virtual entre cuentas en la Guía del Direct Connect usuario.

Opción 2. Conectividad privada a través del transporte Direct Connect VIFs

Cree una AWS Direct Connect conexión, una interfaz virtual de tránsito y una puerta de enlace de tránsito para permitir que su Outpost local acceda a la VPC.

Para obtener más información, consulte las siguientes secciones de la Guía del Direct Connect usuario: