Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Firewalls y enlace de servicio

En esta sección, se describen las configuraciones del firewall y la conexión del enlace de servicio.

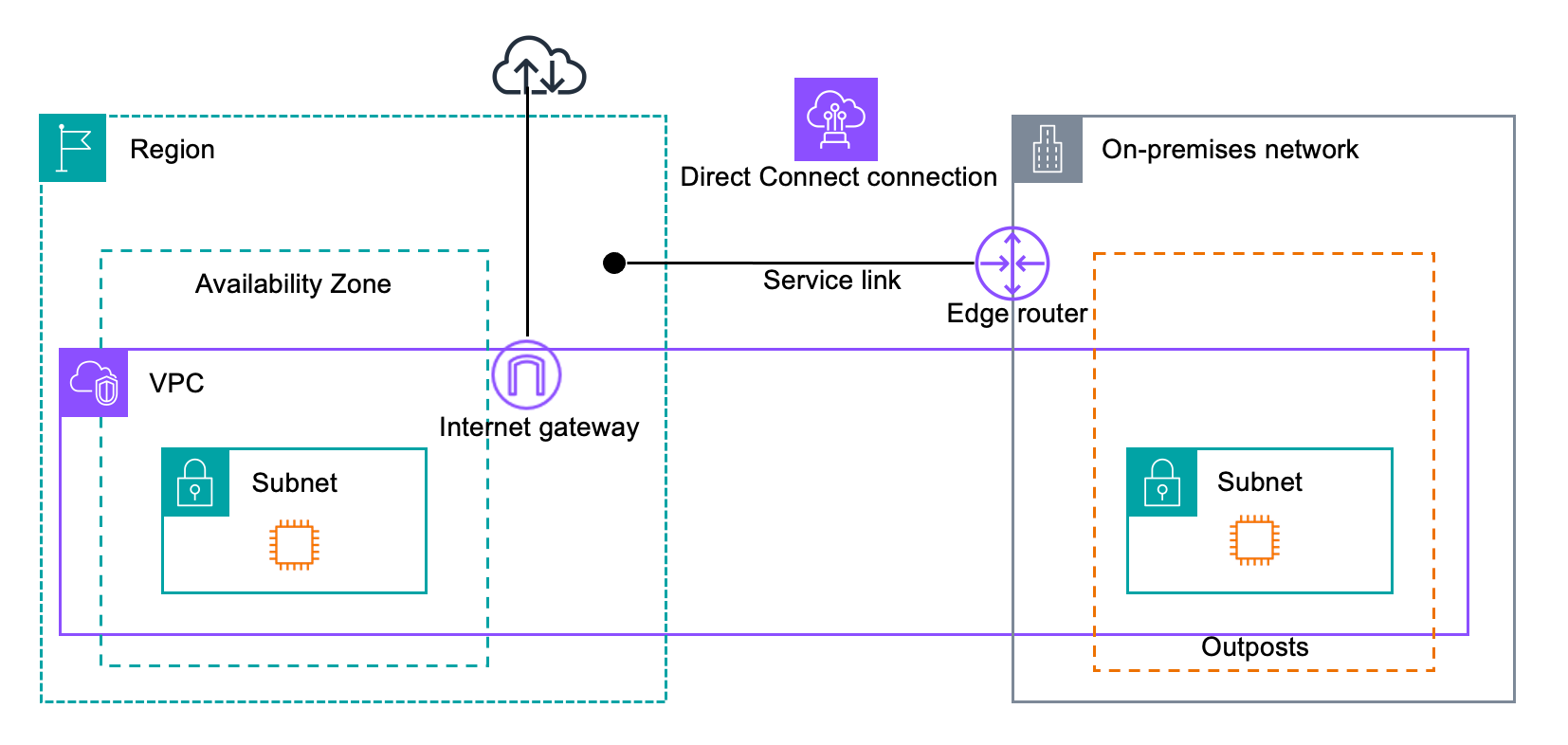

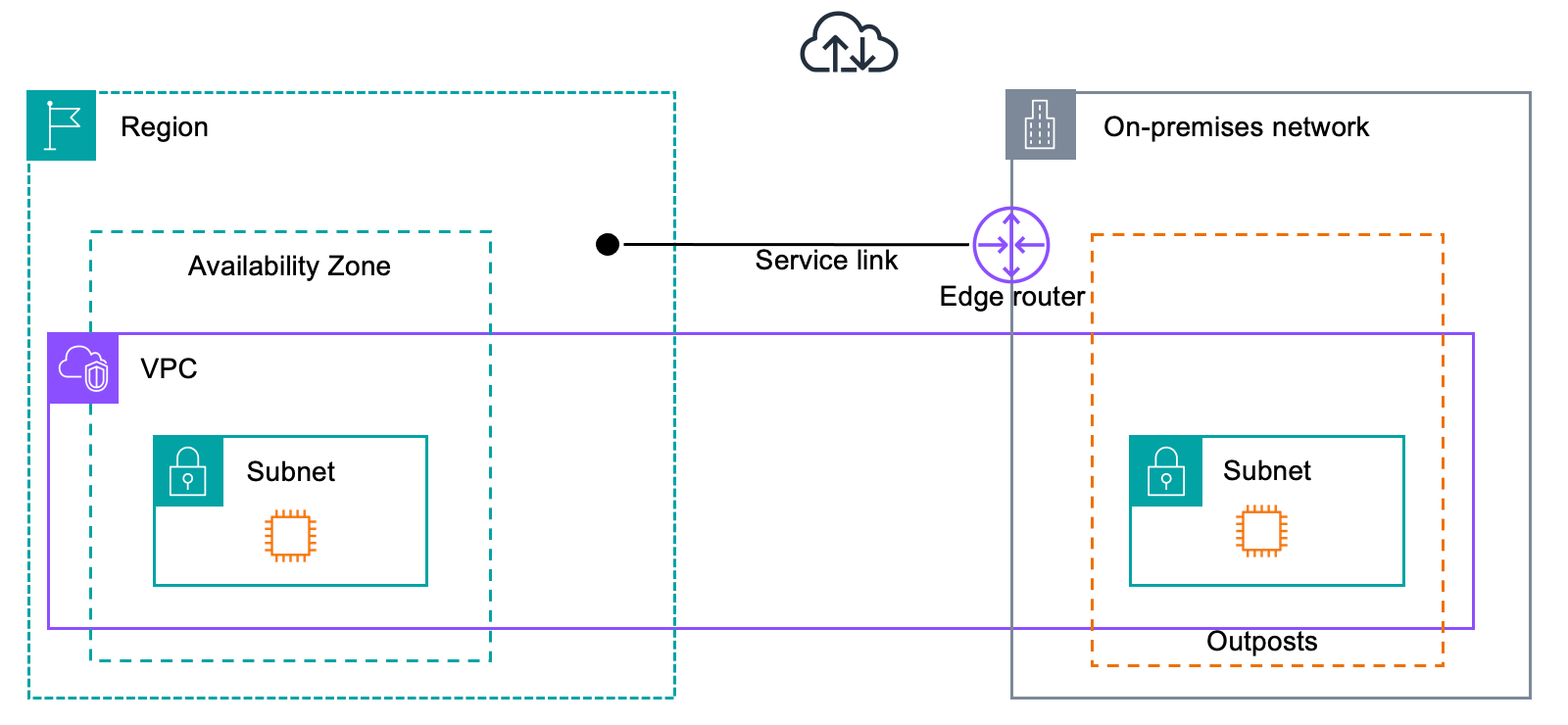

En el siguiente diagrama, la configuración extiende la Amazon VPC desde la AWS región hasta el Outpost. Una interfaz virtual Direct Connect pública es la conexión de enlace de servicio. El siguiente tráfico pasa por el enlace de servicio y la conexión de Direct Connect :

-

Tráfico de administración al Outpost a través del enlace de servicio

-

Tráfico entre el puesto de avanzada y cualquier dispositivo asociado VPCs

Si utiliza un firewall activo en su conexión a Internet para limitar la conectividad de la Internet pública a la VLAN del enlace de servicio, puede bloquear todas las conexiones entrantes que se inicien desde Internet. Esto se debe a que la VPN del enlace de servicio se inicia solo desde el Outpost a la región, y no desde la región al Outpost.

Si utiliza un firewall activo que sea compatible con UDP y TCP para limitar la conectividad con respecto a la VLAN de enlace de servicio, puede denegar todas las conexiones entrantes. Si el firewall actúa de forma activa, las conexiones salientes permitidas desde el enlace del servicio Outposts deberían permitir automáticamente que el tráfico de respuesta vuelva a entrar sin una configuración de reglas explícita. Solo las conexiones salientes iniciadas desde el enlace del servicio Outpost deben configurarse como permitidas.

| Protocolo | Puerto de origen | Dirección de origen | Puerto de destino | Dirección de destino |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts enlace de servicio /26 |

443 |

AWS Outposts Redes públicas de la región |

TCP |

1025-65535 |

AWS Outposts enlace de servicio /26 |

443 |

AWS Outposts Redes públicas de la región |

Si utilizas un firewall sin estado para limitar la conectividad con respecto a la VLAN de enlace de servicio, debes permitir las conexiones salientes iniciadas desde el enlace del servicio Outposts a las redes públicas de la región. AWS Outposts También debes permitir de forma explícita la entrada de tráfico de respuesta desde las redes públicas de la Región de Outposts a la VLAN de enlace de servicio. La conectividad siempre se inicia de forma saliente desde el enlace del servicio Outposts, pero se debe permitir que el tráfico de respuesta regrese a la VLAN del enlace de servicio.

| Protocolo | Puerto de origen | Dirección de origen | Puerto de destino | Dirección de destino |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts enlace de servicio /26 |

443 |

AWS Outposts Redes públicas de la región |

TCP |

1025-65535 |

AWS Outposts enlace de servicio /26 |

443 |

AWS Outposts Redes públicas de la región |

UDP |

443 |

AWS Outposts Redes públicas de la región |

443 |

AWS Outposts enlace de servicio /26 |

TCP |

443 |

AWS Outposts Redes públicas de la región |

1025-65535 |

AWS Outposts enlace de servicio /26 |

nota

Las instancias de un Outpost no pueden usar el enlace de servicio para comunicarse con instancias de otro Outpost. Aproveche el enrutamiento a través de la puerta de enlace local o la interfaz de red local para comunicarse entre Outposts.

AWS Outposts Los racks también están diseñados con equipos de red y alimentación redundantes, incluidos los componentes de las puertas de enlace locales. Para obtener más información, consulte Resiliencia en. AWS Outposts