Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Descripción general de la seguridad en Amazon OpenSearch Serverless

La seguridad de Amazon OpenSearch Serverless se diferencia fundamentalmente de la seguridad de Amazon OpenSearch Service en los siguientes aspectos:

| Característica | OpenSearch Servicio | OpenSearch Sin servidor |

|---|---|---|

| Control de acceso a los datos | El acceso a los datos está determinado por las políticas de IAM y el control de acceso detallado. | El acceso a los datos está determinado por las políticas de acceso a los datos. |

| Cifrado en reposo | El cifrado en reposo es opcional para los dominios. | El cifrado en reposo es obligatorio para las colecciones. |

| Configuración y administración de seguridad | Debe configurar la red, el cifrado y el acceso a los datos de forma individual para cada dominio. | Puede usar políticas de seguridad para administrar la configuración de seguridad de varias colecciones a escala. |

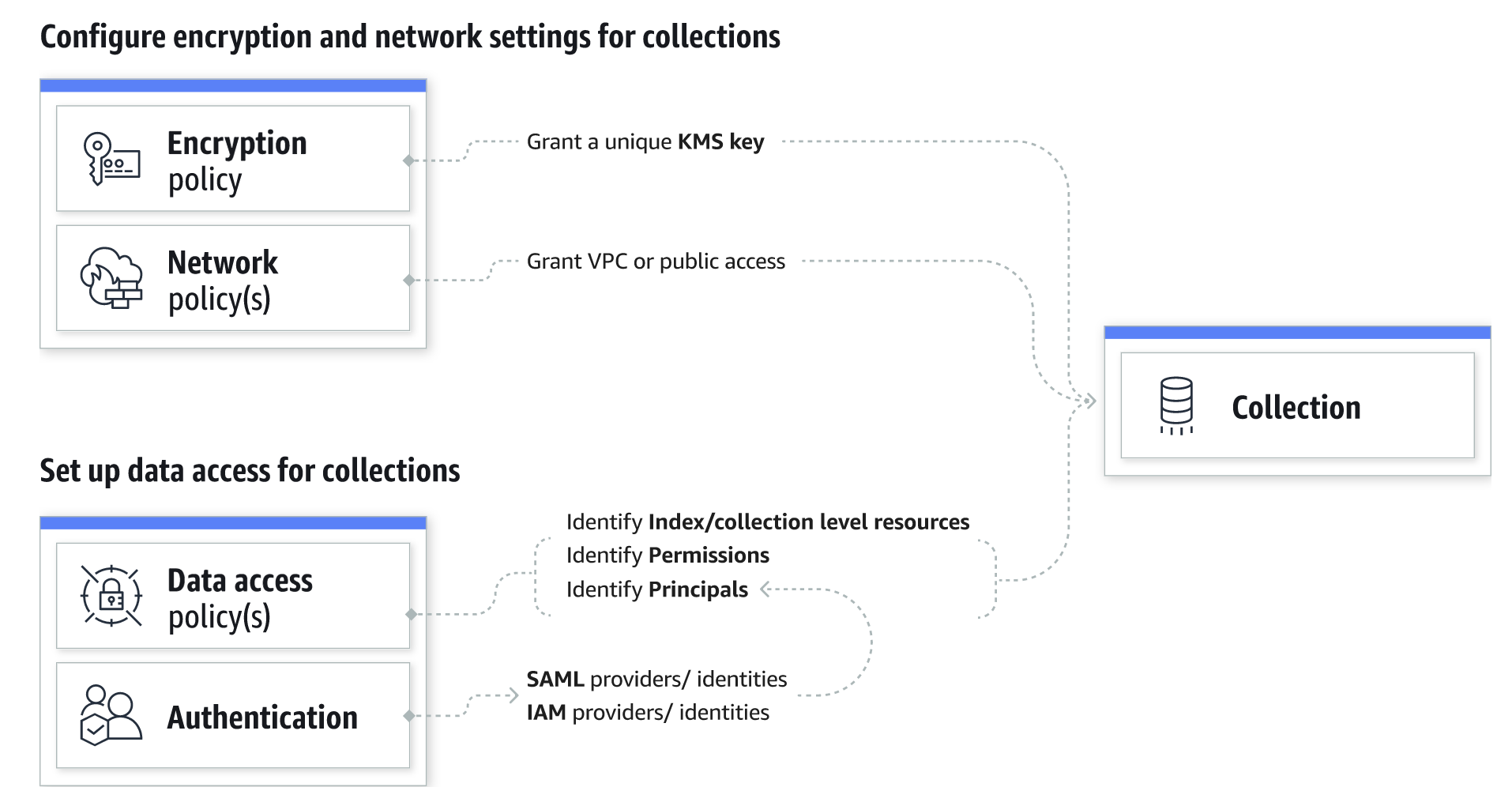

El siguiente diagrama ejemplifica los componentes de seguridad que componen una colección funcional. A una colección se le debe asignar una clave de cifrado, una configuración de acceso a la red y una política de acceso a los datos coincidente que otorgue permisos a sus recursos.

Temas

Políticas de cifrado

Las políticas de cifrado definen si sus colecciones se cifran con una clave gestionada por el cliente Clave propiedad de AWS o con una clave gestionada por el cliente. Las políticas de cifrado constan de dos componentes: un patrón de recursos y una clave de cifrado. El patrón de recursos define a qué colección o colecciones se aplica la política. La clave de cifrado determina cómo se protegerán las colecciones asociadas.

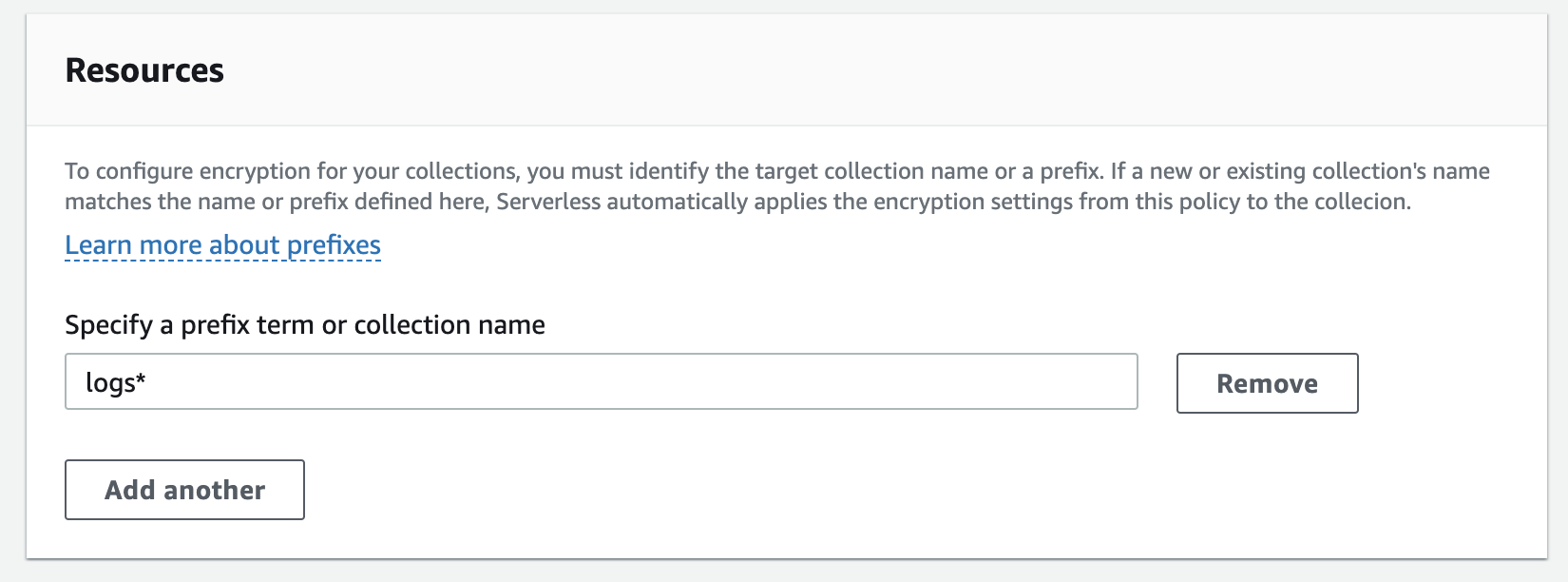

Para aplicar una política a varias colecciones debe incluir un comodín (*) en la regla de política. Por ejemplo, la siguiente política se aplica a todas las colecciones cuyos nombres comiencen por “logs” (registros).

Las políticas de cifrado agilizan el proceso de creación y administración de colecciones, especialmente cuando se hace mediante programación. Puede crear una colección especificando un nombre y, al crearla, se le asigna de forma automática una clave de cifrado.

Políticas de red

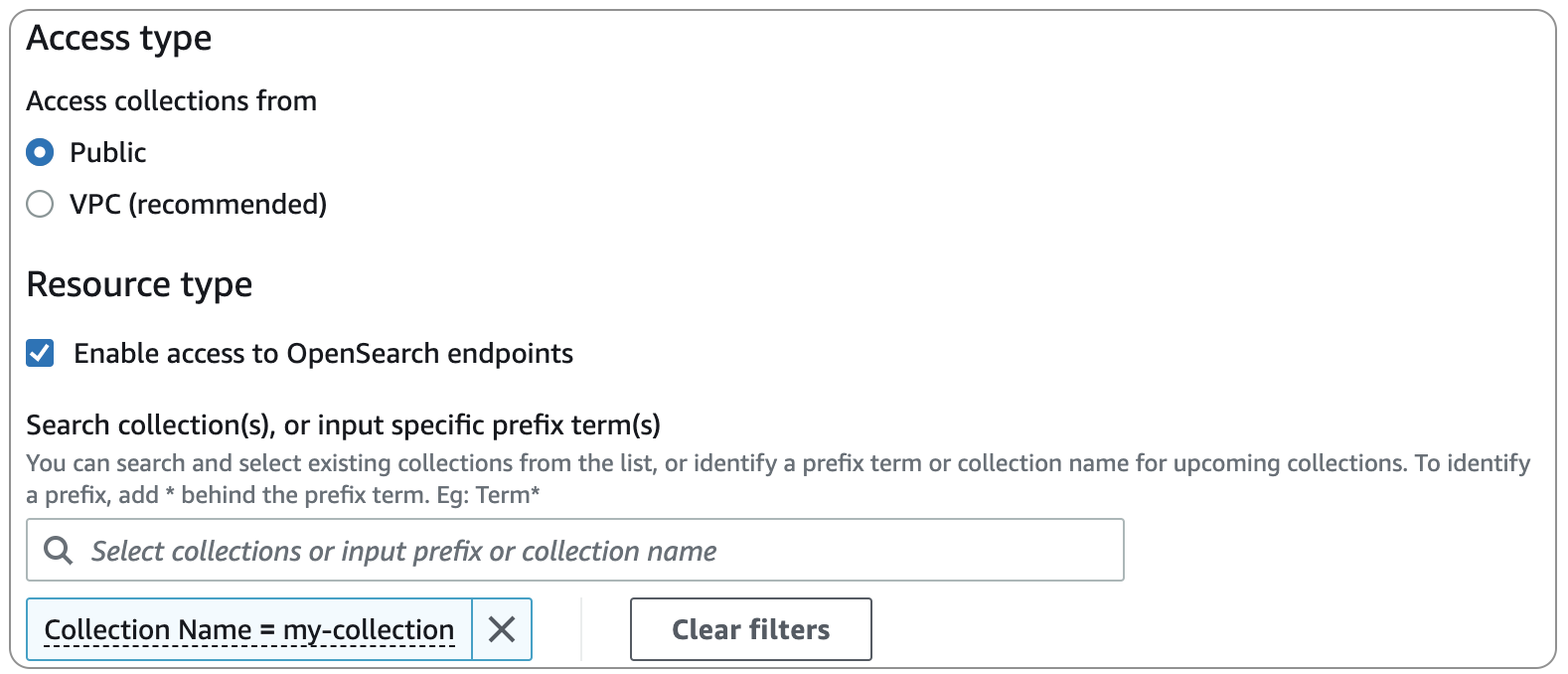

Las políticas de red definen si se puede acceder a las colecciones de forma privada o a través de Internet desde redes públicas. Se puede acceder a las colecciones privadas a través de puntos de enlace de VPC OpenSearch gestionados sin servidor o mediante dispositivos específicos, Servicios de AWS como Amazon Bedrock, mediante acceso privado.Servicio de AWS Al igual que las políticas de cifrado, las políticas de red se pueden aplicar a varias colecciones, lo que le permite administrar el acceso a la red para muchas colecciones a gran escala.

Las políticas de red constan de dos componentes: un tipo de acceso y un tipo de recurso. El tipo de acceso puede ser público o privado. El tipo de recurso determina si el acceso que elija se aplica al punto final de la colección, al punto final de Dashboards o a ambos. OpenSearch

Si planea configurar el acceso a la VPC dentro de una política de red, primero debe crear uno o más puntos de enlace de VPC OpenSearch administrados sin servidor. Estos puntos de enlace le permiten acceder a OpenSearch Serverless como si estuviera en su VPC, sin el uso de una puerta de enlace a Internet, un dispositivo NAT, una conexión VPN o una conexión. Direct Connect

El acceso privado a solo Servicios de AWS se puede aplicar al punto final de la colección, no al OpenSearch punto final de Dashboards. OpenSearch Servicios de AWS no se le puede conceder acceso a los OpenSearch paneles de control.

Políticas de acceso a datos

Las políticas de acceso a datos definen la forma en que los usuarios acceden a los datos de sus colecciones. Las políticas de acceso a datos le ayudan a administrar las colecciones a escala mediante la asignación automática de permisos de acceso a las colecciones e índices que coinciden con un patrón específico. Se pueden aplicar varias políticas a un solo recurso.

Las políticas de acceso a datos constan de un conjunto de reglas, cada una con tres componentes: un tipo de recurso, los recursos concedidos y un conjunto de permisos. El tipo de recurso puede ser una colección o un índice. Los recursos otorgados pueden ser collection/index nombres o patrones con un comodín (*). La lista de permisos especifica a qué operaciones de OpenSearch API concede acceso la política. Además, la política contiene una lista de entidades principales, que especifican los roles, los usuarios y las identidades SAML de IAM a los que se debe conceder acceso.

Para obtener más información sobre el formato de una política de acceso a datos, consulte la sintaxis de la política.

Antes de crear una política de acceso a datos, debe tener uno o más roles o usuarios de IAM, o identidades SAML, a los que proporcionar acceso en la política. Para más información, consulte la siguiente sección.

nota

Al cambiar del acceso público al privado para su colección, se eliminará la pestaña Índices de la consola de colecciones OpenSearch sin servidor.

Autenticación SAML e IAM

La entidad principal de IAM y las identidades de SAML son uno de los componentes básicos de una política de acceso a los datos. En la instrucción principal de una política de acceso puede incluir roles, usuarios e identidades SAML de IAM. A estas entidades principales se le conceden los permisos que usted especifique en las reglas de política asociadas.

[ { "Rules":[ { "ResourceType":"index", "Resource":[ "index/marketing/orders*" ], "Permission":[ "aoss:*" ] } ], "Principal":[ "arn:aws:iam::123456789012:user/Dale", "arn:aws:iam::123456789012:role/RegulatoryCompliance", "saml/123456789012/myprovider/user/Annie" ] } ]

La autenticación SAML se configura directamente en Serverless. OpenSearch Para obtener más información, consulte Autenticación SAML para Amazon Serverless OpenSearch .

Seguridad de la infraestructura

Amazon OpenSearch Serverless está protegido por la seguridad de AWS la red global. Para obtener información sobre los servicios AWS

de seguridad y cómo se AWS protege la infraestructura, consulte Seguridad AWS en la nube

Las llamadas a la API AWS publicadas se utilizan para acceder a Amazon OpenSearch Serverless a través de la red. Los clientes deben admitir Transport Layer Security (TLS). Exigimos TLS 1.2 y recomendamos TLS 1.3. Para obtener una lista de los cifrados compatibles con TLS 1.3, consulte los protocolos y cifrados TLS en la documentación de Elastic Load Balancing.

Además, debe firmar las solicitudes mediante un ID de clave de acceso y una clave de acceso secreta que esté asociada a una entidad principal de IAM. También puede utilizar AWS Security Token Service (AWS STS) para generar credenciales de seguridad temporales para firmar solicitudes.