Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Otorgar a Amazon OpenSearch Ingestion pipelines acceso a los dominios

Una canalización OpenSearch de Amazon Ingestion necesita permiso para escribir en el dominio de OpenSearch servicio que está configurado como receptor. Para proporcionar acceso, debe configurar un rol AWS Identity and Access Management (IAM) con una política de permisos restrictiva que limite el acceso al dominio al que una canalización envía datos. Por ejemplo, es posible que desee limitar una canalización de incorporación únicamente al dominio y los índices necesarios para respaldar su caso de uso.

importante

Puede elegir crear el rol de canalización manualmente o puede hacer que OpenSearch Ingestion lo cree por usted durante la creación de la canalización. Si eliges la creación automática de roles, OpenSearch Ingestion añadirá todos los permisos necesarios a la política de acceso a los roles de canalización en función de la fuente y el receptor que elijas. Crea un rol de canalización en IAM con el prefijo OpenSearchIngestion- y el sufijo que introduzca. Para obtener más información, consulte Rol de canalización.

Si ha pedido a OpenSearch Ingestion que cree el rol de canalización por usted, aún tendrá que incluirlo en la política de acceso al dominio y asignarlo a un rol de back-end (si el dominio usa un control de acceso detallado), antes o después de crear la canalización. Para obtener instrucciones, consulte el paso 2.

Paso 1: crear el rol de canalización

El rol debe tener una política de permisos adjunta que le permita enviar datos al receptor del dominio. También debe tener una relación de confianza que permita a OpenSearch Ingestion asumir la función. Para ver instrucciones sobre cómo adjuntar una política a un rol, consulte Adición de permisos de identidad de IAM en la Guía del usuario de IAM.

En el siguiente ejemplo de política, se muestra el privilegio mínimo que se puede proporcionar en el rol de una canalización para escribir en un solo dominio:

Si piensa reutilizar el rol para escribir en varios dominios, puede ampliar la política sustituyendo el nombre de dominio por un carácter comodín (*).

El rol debe tener la siguiente relación de confianza, lo que le permitirá a OpenSearch Ingestion asumir el rol en proceso:

Paso 2: Configurar el acceso a los datos del dominio

Para que una canalización escriba datos en un dominio, el dominio debe tener una política de acceso de nivel de dominio que permita al rol de canalización acceder a ellos.

El siguiente ejemplo de política de acceso al dominio permite que el rol de canalización denominado pipeline-role escriba datos en el dominio denominado ingestion-domain:

Asignar el rol de canalización (solo para dominios que utilicen un control de acceso detallado)

Si su dominio utiliza un control de acceso detallado para la autenticación, debe seguir algunos pasos adicionales para proporcionar a su canalización acceso a un dominio. Los pasos varían en función de la configuración del dominio:

-

Escenario 1: función de maestro y función de canalización diferentes: si utiliza un nombre de recurso de Amazon (ARN) de IAM como usuario maestro y es diferente de la función de canalización, debe asignar la función de canalización a la función de backend OpenSearch

all_access. Esto agrega el rol de canalización como usuario maestro adicional. Para obtener más información, consulte Usuarios maestros adicionales. -

Escenario 2: Usuario maestro en la base de datos de usuarios interna: si tu dominio usa un usuario maestro en la base de datos de usuarios interna y la autenticación básica HTTP para los OpenSearch paneles, no puedes pasar el nombre de usuario y la contraseña maestros directamente a la configuración de la canalización. En su lugar, asigne la función de canalización a la función de OpenSearch

all_accessbackend. Esto agrega el rol de canalización como usuario maestro adicional. Para obtener más información, consulte Usuarios maestros adicionales. -

Escenario 3: el mismo rol de maestro y rol de canalización (poco común): si utiliza un ARN de IAM como usuario maestro y es el mismo ARN que utiliza como rol de canalización, no necesita realizar ninguna otra acción. La canalización tiene los permisos necesarios para escribir en el dominio. Este escenario es poco común porque la mayoría de los entornos utilizan un rol de administrador o algún otro rol como rol de maestro.

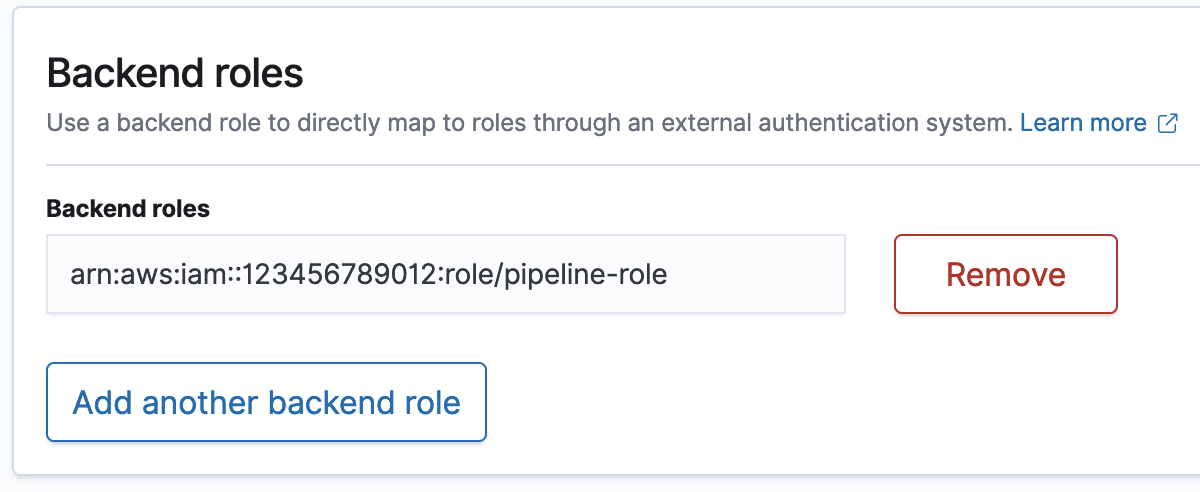

La siguiente imagen muestra cómo asignar el rol de canalización a un rol de backend: