Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Tutorial: Configurar un dominio con un usuario maestro de IAM y la autenticación de Amazon Cognito

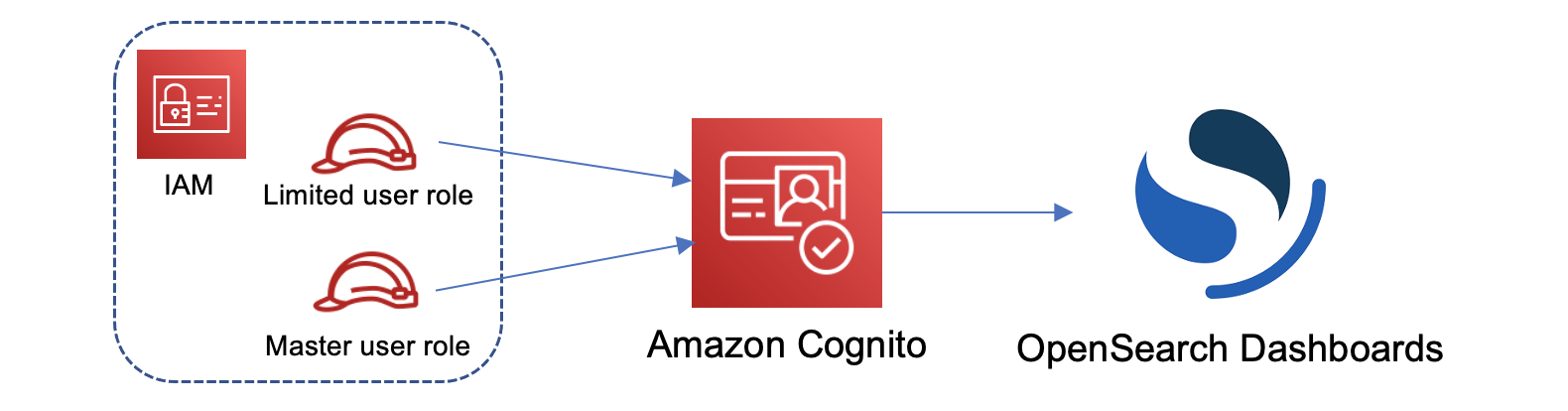

En este tutorial se describe un caso de uso popular de Amazon OpenSearch Service para un control de acceso detallado: un usuario maestro de IAM con autenticación de Amazon Cognito para paneles de control. OpenSearch

En el tutorial, configuraremos un rol de IAM maestro y un rol de IAM limitado, que luego asociaremos a los usuarios de Amazon Cognito. A continuación, el usuario maestro puede iniciar sesión en OpenSearch Dashboards, asignar al usuario limitado a un rol y usar un control de acceso detallado para limitar los permisos del usuario.

Aunque estos pasos utilizan el grupo de usuarios de Amazon Cognito para la autenticación, este mismo proceso básico funciona para cualquier proveedor de autenticación de Cognito que permita asignar diferentes roles de IAM a diferentes usuarios.

En este tutorial, deberá completar los siguientes pasos:

Paso 1: Crear roles de IAM maestros y limitados

Diríjase a la consola AWS Identity and Access Management (IAM) y cree dos funciones distintas:

-

MasterUserRole: es el usuario maestro, que tiene permisos completos para el clúster y, además, administra los roles y las asignaciones de los roles. -

LimitedUserRole: es un rol más restringido, al que concederá acceso limitado como usuario maestro.

Para obtener instrucciones acerca de cómo crear roles, consulte Creación de un rol mediante políticas de confianza personalizadas en la Guía del usuario de IAM.

Ambos roles deben tener la siguiente política de confianza, la cual permite que el grupo de identidades de Cognito asuma los roles:

nota

Reemplace identity-pool-id por el identificador único de su grupo de identidades de Amazon Cognito. Por ejemplo, us-east-1:0c6cdba7-3c3c-443b-a958-fb9feb207aa6.

Paso 2: Crear un dominio con la autenticación de Cognito

Ve a la consola de Amazon OpenSearch Service en https://console.aws.amazon.com/aos/casa/

-

OpenSearch 1.0 o posterior, o Elasticsearch 7.8 o posterior

-

Acceso público

-

Control de acceso detallado activado con

MasterUserRolecomo el usuario maestro (creado en el paso anterior) -

Autenticación de Amazon Cognito habilitada para los paneles OpenSearch . Para obtener instrucciones sobre cómo habilitar la autenticación de Cognito y seleccionar un grupo de usuarios e identidades, consulte Configuración de un dominio para utilizar la autenticación de Amazon Cognito.

-

La siguiente política de acceso al dominio:

-

Se requiere HTTPS para todo el tráfico al dominio

-

Node-to-node cifrado

-

Cifrado de datos en reposo

Paso 3: configurar usuarios de Cognito

Mientras se crea su dominio, configure los usuarios maestros y limitados en Amazon Cognito siguiendo Crear un grupo de usuarios en la Guía para desarrolladores de Amazon Cognito. Por último, configure su grupo de identidades siguiendo los pasos de Crear un grupo de identidades en Amazon Cognito. El grupo de usuarios y el grupo de identidades deben estar en la misma Región de AWS.

Paso 4: mapear las funciones en los OpenSearch paneles

Ahora que sus usuarios están configurados, puede iniciar sesión en OpenSearch Dashboards como usuario maestro y asignar los usuarios a los roles.

-

Vuelva a la consola OpenSearch de servicio y navegue hasta la URL de los OpenSearch paneles del dominio que creó. La URL tiene este formato:

domain-endpoint/_dashboards/ -

Inicie sesión con las credenciales de

master-user. -

Seleccione Agregar datos de muestra y agregue los datos de vuelos de muestra.

-

En el panel de navegación izquierdo, seleccione Seguridad, Roles, Crear rol.

-

Llame al rol

new-role. -

En Índice, especifique

opensearch_dashboards_sample_data_fli*(kibana_sample_data_fli*en los dominios de Elasticsearch). -

Para obtener Permisos de índice, seleccione leer.

-

Para Seguridad a nivel del documento, especifique la siguiente consulta:

{ "match": { "FlightDelay": true } } -

Para la seguridad a nivel del campo, seleccione Excluir y especifique

FlightNum. -

Para Anonimización, especifique

Dest. -

Seleccione Crear.

-

Seleccione Usuarios asignados, Administrar mapeo. A continuación, agregue el Nombre de recurso de Amazon (ARN) para

LimitedUserRolecomo una identidad externa y elija Asignar. -

Vuelva a la lista de roles y elija opensearch_dashboards_user. Seleccione Usuarios asignados, Administrar mapeo. Agregue el ARN para

LimitedUserRolecomo un rol de backend y elija Mapear.

Paso 5: Probar los permisos

Cuando los roles están asignados de manera correcta, puede iniciar sesión como el usuario limitado y probar los permisos.

-

En una nueva ventana privada del navegador, navegue hasta la URL de OpenSearch Dashboards del dominio, inicie sesión con las

limited-usercredenciales y seleccione Explorar por mi cuenta. -

Vaya a Herramientas para desarrolladores y ejecute la búsqueda predeterminada:

GET _search { "query": { "match_all": {} } }Observe el error de permisos.

limited-userno tiene permisos para ejecutar búsquedas en todo el clúster. -

Ejecute otra búsqueda:

GET opensearch_dashboards_sample_data_flights/_search { "query": { "match_all": {} } }Tenga en cuenta que todos los documentos coincidentes tienen un campo

FlightDelaydetrue, un campoDestanonimizado y ningún campoFlightNum. -

En la ventana original del navegador, tras haber iniciado sesión como

master-user, seleccione Herramientas para desarrolladores y, a continuación, realice las mismas búsquedas. Observe la diferencia en permisos, número de aciertos, documentos coincidentes y campos incluidos.