Habilitar la federación SAML con AWS Identity and Access Management

OpenSearch UI admite la federación de identidades con SAML 2.0, un estándar abierto que utilizan muchos proveedores de identidad (IdP). Esto permite la federación de identidades con (IAM) AWS Identity and Access Management. Con este soporte, los usuarios de su cuenta u organización pueden acceder directamente a OpenSearch UI asumiendo roles de IAM. Puede crear una experiencia de inicio de sesión único iniciada por el proveedor de identidad (IdP) para sus usuarios finales, en la que puedan autenticarse en el proveedor de identidad externo y ser redirigidos directamente a la página definida en OpenSearch UI. También puede implementar un control de acceso detallado si configura sus usuarios finales o grupos para que asuman diferentes roles de IAM con distintos permisos de acceso a OpenSearch UI y a los orígenes de datos asociados.

En este tema se muestran instrucciones paso a paso para configurar el uso de SAML con OpenSearch UI. En estos procedimientos, utilizamos como ejemplo los pasos para configurar la aplicación de administración de identidades y accesos de Okta. Los pasos de configuración para otros proveedores de identidad, como Azure Active Directory y Ping, son similares.

Temas

Paso 1: Configurar la aplicación de proveedor de identidades (Okta)

Para usar SAML con OpenSearch UI, el primer paso es configurar el proveedor de identidad.

Tarea 1: creación de usuarios de Okta

-

Inicie sesión en su organización de Okta en https://login.okta.com/

como usuario con privilegios administrativos. -

En la consola de administración, en Directorio, en el panel de navegación, selecciona Personas.

-

Elija Agregar persona.

-

En Nombre, introduzca el nombre del usuario.

-

En Apellido, introduzca el apellido del usuario.

-

En Usuario, introduzca el nombre de usuario del usuario en formato de correo electrónico.

-

Elija Estableceré la contraseña e introduzca una contraseña

-

(Opcional) Desactive la casilla El usuario debe cambiar la contraseña la primera vez que inicie sesión si no desea que el usuario cambie la contraseña la primera vez que inicie sesión.

-

Seleccione Save.

Tarea 2: crear y asignar grupos

-

Inicie sesión en su organización de Okta en https://login.okta.com/

como usuario con privilegios administrativos. -

En el panel de navegación de Okta, seleccione Directorio y, a continuación, Grupos.

-

Elija Agregar grupo.

-

Escriba un nombre y elija Crear grupo de registros.

-

Elija el grupo recién creado y, a continuación, seleccione Asignar personas.

-

Seleccione el signo más (+) y, a continuación, seleccione Listo.

-

(Opcional) Repita los pasos 1 a 6 para agregar más grupos.

Tarea 3: Crear aplicaciones de Okta

-

Inicie sesión en su organización de Okta en https://login.okta.com/

como usuario con privilegios administrativos. -

En la consola de administración, en Aplicaciones, en el panel de navegación, seleccione Aplicaciones.

-

Elija Crear integración de aplicaciones.

-

Elija SAML 2.0 como método de inicio de sesión y, a continuación, seleccione Siguiente.

-

Escriba un nombre para su grupo (por ejemplo,

OpenSearch_UI) y elija Siguiente. -

Introduzca los siguientes valores en la aplicación; no es necesario que cambie otros valores:

-

1. En el caso de la URL de inicio de sesión única, introduzca

https://signin.aws.amazon.com/samlpara las regiones comerciales de AWS o la URL específica de su región. -

2. Para URI de audiencia (ID de entidad del SP), introduzca

urn:amazon:webservices. -

3. En Formato de nombre, ingrese

EmailAddress.

-

-

Elija Siguiente.

-

Seleccione Soy cliente de Okta y agrego una aplicación interna y, a continuación, seleccione Esta es una aplicación interna que hemos creado.

-

Seleccione Finalizar.

-

Elija Asignar y, luego, elija Asignar a personas.

-

Seleccione Asignar a grupos y, a continuación, seleccione Asignar junto a los grupos que desee agregar.

-

Seleccione Listo.

Tarea 4: Configurar la configuración avanzada de Okta

Después de crear la aplicación SAML personalizada, complete los pasos siguientes:

-

Inicie sesión en su organización de Okta en https://login.okta.com/

como usuario con privilegios administrativos. En la consola de administración, en el área General, seleccione Editar en la configuración de SAML.

-

Elija Siguiente.

-

Defina Estado de retransmisión predeterminado en el punto de conexión de OpenSearch UI con el siguiente formato:

https://.region.console.aws.amazon.com/aos/home?region=region#opensearch/applications/application-id/redirectToDashboardURLA continuación, se muestra un ejemplo:

https://us-east-2.console.aws.amazon.com/aos/home?region=us-east-2#opensearch/applications/abc123def4567EXAMPLE/redirectToDashboardURL -

En Instrucciones de atributo de grupo (opcional), agregue el siguiente atributo:

-

Proporcione el rol de IAM y el proveedor de identidad en un formato separado por comas mediante el atributo Role. Utilizará este mismo rol de IAM y proveedor de identidad en un paso posterior al configurar la configuración AWS.

-

Defina user.login como RoleSessionName. Se utiliza como identificador para las credenciales temporales que se emiten cuando se asume el rol.

De referencia:

Nombre Formatos de nombre Formato Ejemplo https://aws.amazon.com/SAML/Attributes/RoleSin especificar

arn:aws:iam::aws-account-id:role/role-name,arn:aws:iam::aws-account-id:saml-provider/provider-namearn:aws:iam::111222333444:role/oktarole,arn:aws:iam::111222333444:saml-provider/oktaidphttps://aws.amazon.com/SAML/Attributes/RoleSessionNameSin especificar

user.loginuser.login -

-

Tras agregar las propiedades del atributo, elija Siguiente y, a continuación, elija Finalizar.

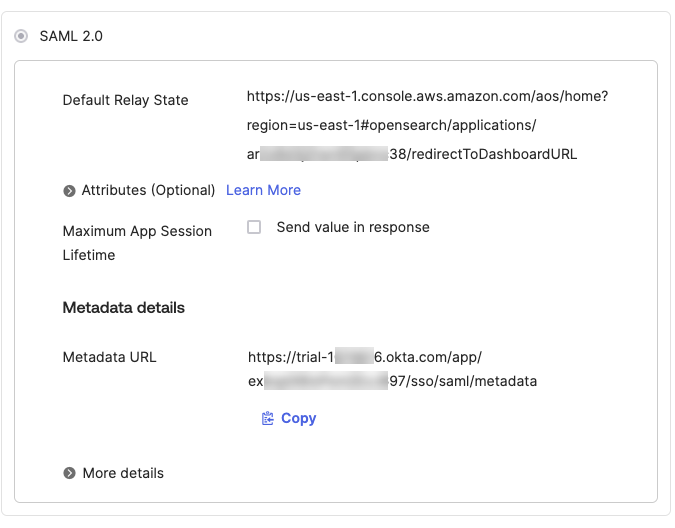

Los atributos deben tener un formato similar al que se muestra en la siguiente imagen. El valor de estado de retransmisión predeterminado es la URL que define la página de destino para los usuarios finales de su cuenta u organización una vez que hayan completado la validación del inicio de sesión único desde Okta. Puede configurarlo en cualquier página de OpenSearch UI y, a continuación, proporcionar esa URL a los usuarios finales previstos.

Paso 2: Configurar AWS para Okta

Complete las siguientes tareas para la configuración de AWS para Okta.

Tarea 1: recopile información de Okta

Para este paso, tendrá que recopilar su información de Okta para poder configurarla más adelante en AWS.

-

Inicie sesión en su organización de Okta en https://login.okta.com/

como usuario con privilegios administrativos. -

En la pestaña Iniciar sesión, en la esquina inferior derecha de la página, seleccione Ver las instrucciones de configuración de SAML.

-

Copie o almacene el valor para URL de inicio de sesión único del proveedor de identidades. Puede usar esta URL cuando se conecte a cualquier cliente SQL de terceros, como SQL Workbench/J

. -

Utilice los metadatos del proveedor de identidad del bloque 4 y, a continuación, guarde el archivo de metadatos en formato.xml (por ejemplo,

metadata.xml).

Tarea 2: Crear el proveedor de IAM

Para crear su proveedor de IAM, complete los siguientes pasos.

Inicie sesión en Consola de administración de AWS y abra la consola IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, elija Proveedores de identidad en Administración de acceso.

-

Elija Agregar proveedor.

-

Para Tipo de proveedor: seleccione SAML.

-

En Nombre del proveedor, escriba un nombre.

-

Para el documento de metadatos, elija Elegir archivo y cargue el archivo de metadatos (.xml) que descargó anteriormente.

-

Elija Agregar proveedor.

Tarea 3: Creación de un rol de IAM

Para crear su primer rol AWS Identity and Access Management, siga los pasos que se describen a continuación.

Inicie sesión en Consola de administración de AWS y abra la consola IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, en Administración del acceso, elija Roles.

-

Seleccione Crear rol.

-

En Tipo de entidad de confianza, seleccione Federación SAML 2.0.

-

En el proveedor basado en SAML 2.0, elija el proveedor de identidades que ha creado en IAM.

-

Seleccione Permitir acceso mediante programación y mediante la Consola de administración de AWS.

-

Elija Siguiente.

-

En la lista de políticas de permisos, active las casillas de verificación de la política que creó anteriormente y de OpenSearchFullAccess.

-

Elija Siguiente.

-

En la sección Revisar, en Nombre de rol, escriba un nombre para el rol (por ejemplo,

oktarole). -

(Opcional) En Descripción de imagen, ingrese una breve descripción del propósito del rol.

-

Seleccione Crear rol.

-

Vaya al rol que acaba de crear, seleccione la pestaña Relaciones de confianza y, a continuación, elija Editar política de confianza.

-

En el panel Editar declaración, en Agregar acciones para STS, active la casilla TagSession.

-

Elija Actualizar política.

Paso 3: Creación de la política de acceso de Amazon OpenSearch Service en IAM

Aprenda a configurar sus funciones de IAM para el control de acceso de OpenSearch. Con los roles de IAM, puede implementar un control de acceso detallado para que sus grupos de usuarios de Okta accedan a los recursos de OpenSearch. En este tema, se muestra la configuración basada en roles de IAM mediante dos grupos de ejemplo.

Puede asignar las funciones de dominio de Amazon OpenSearch Service a las funciones de IAM mediante la asignación de funciones de backend, como se muestra en el siguiente ejemplo:

{ "bob-group": { "hosts": [], "users": [], "reserved": false, "hidden": false, "backend_roles": [ "arn:aws:iam::111222333444:role/bob-group" ], "and_backend_roles": [] }, "alice-group": { "hosts": [], "users": [], "reserved": false, "hidden": false, "backend_roles": [ "arn:aws:iam::111222333444:role/alice-group" ], "and_backend_roles": [] } }

Paso 4: Compruebe la experiencia de inicio de sesión único iniciada por el proveedor de identidad con SAML

Abra la URL del estado de retransmisión predeterminado para abrir la página de autenticación de Okta. Introduzca las credenciales de SC-end-user. Se lo redirigirá automáticamente a OpenSearch UI.

Para comprobar sus credenciales actuales, seleccione el ícono de usuario situado en la parte inferior del panel de navegación, como se muestra en la siguiente imagen:

También puede verificar los permisos de control de acceso detallados del usuario accediendo a las herramientas para desarrolladores en la parte inferior del panel de navegación y ejecutando consultas en la consola. A continuación, se muestran algunas consultas de ejemplo:

Paso 5: Configuración del control de acceso detallado basado en atributos de SAML

Con Amazon OpenSearch Service, puede utilizar un control de acceso detallado con SAML para asignar los usuarios y grupos de su proveedor de identidad a los usuarios y roles de control de acceso detallados de OpenSearch de forma dinámica. Puede asignar estas funciones a dominios específicos de OpenSearch y colecciones sin servidor y definir los permisos a nivel de índice y la seguridad a nivel de los documentos.

nota

Para obtener más información, consulte Enabling fine-grained access control, lea Control de acceso detallado en Amazon OpenSearch Service.

Temas

Atributos SAML para el control de acceso preciso

- subjectKey

-

Se asigna a un atributo de usuario único, como el correo electrónico o el nombre de usuario, que identifica al usuario para la autenticación.

- rolesKey

-

Se asigna a los atributos de grupo o rol de su IdP que determinan los roles o permisos de autorización.

Tarea 1: Configuración de Okta para el control de acceso preciso

Para configurar Okta para el control de acceso preciso

-

Agregue un nuevo atributo para la entidad principal de usuario de OpenSearch en la sección Instrucciones de atributos:

-

Nombre:

UserName -

Valor:

${user-email}

Este atributo se utiliza como clave de asunto en la configuración detallada de control de acceso de OpenSearch para la autenticación.

-

-

Agregue un atributo de grupo para los roles en la sección sentencia de atributos de grupo:

-

Nombre:

groups -

Filtro:

OpenSearch_xxx

Este atributo se utiliza como clave de función para asignar grupos a funciones de control de acceso específicas de OpenSearch para su autorización.

-

Tarea 2: Configurar SAML en el dominio de OpenSearch

Para configurar SAML en el dominio OpenSearch

-

En la Consola de administración de AWS, identifique el dominio de OpenSearch Service para el que desea habilitar un control de acceso detallado destinado a los usuarios de OpenSearch UI.

-

Vaya a la página de detalles del dominio específico.

-

Seleccione la pestaña de configuración de seguridad y haga clic en Editar.

-

Amplíe SAML mediante IAM Federate.

-

Introduzca el

subjectKeyyroleKeyque definió en Okta. -

Seleccione Guardar cambios.

También puede configurar un control de acceso detallado mediante AWS CLI.

aws opensearch create-domain \ --domain-name testDomain \ --engine-version OpenSearch_1.3 \ --cluster-config InstanceType=r5.xlarge.search,InstanceCount=1,DedicatedMasterEnabled=false,ZoneAwarenessEnabled=false,WarmEnabled=false \ --access-policies '{"Version": "2012-10-17", "Statement":[{"Effect":"Allow","Principal":{"AWS":"*"},"Action":"es:*","Resource":"arn:aws:es:us-east-1:12345678901:domain/neosaml10/*"}]}' \ --domain-endpoint-options '{"EnforceHTTPS":true,"TLSSecurityPolicy":"Policy-Min-TLS-1-2-2019-07"}' \ --node-to-node-encryption-options '{"Enabled":true}' \ --encryption-at-rest-options '{"Enabled":true}' \ --advanced-security-options '{"Enabled":true,"InternalUserDatabaseEnabled":true,"MasterUserOptions":{"MasterUserName":"********","MasterUserPassword":"********"}, "IAMFederationOptions":{"Enabled": true,"SubjectKey":"TestSubjectKey","RolesKey":"TestRolesKey"}}' \ --ebs-options "EBSEnabled=true,VolumeType=gp2,VolumeSize=300" \ --no-verify-ssl \ --endpoint-url https://es.us-east-1.amazonaws.com \ --region us-east-1

Para actualizar un dominio existente:

aws opensearch update-domain-config \ --domain-name testDomain \ --advanced-security-options '{"Enabled":true,"InternalUserDatabaseEnabled":true,"MasterUserOptions":{"MasterUserName":"********","MasterUserPassword":"********"}, "IAMFederationOptions":{"Enabled": true,"SubjectKey":"TestSubjectKey","RolesKey":"TestRolesKey"}}' \ --ebs-options "EBSEnabled=true,VolumeType=gp2,VolumeSize=300" \ --no-verify-ssl \ --endpoint-url https://es.us-east-1.amazonaws.com \ --region us-east-1

Tarea 3: Configurar SAML en las colecciones de OpenSearch sin servidor

Para configurar un control de acceso detallado basado en SAML en OpenSearch sin servidor

-

Abra la Consola de administración de AWS y vaya a Amazon OpenSearch Service.

-

En el panel de navegación, en Sin servidor, seleccione Seguridad y, a continuación, seleccione Autenticación.

-

En la sección Federación de IAM, seleccione Editar.

Puede controlar el control de acceso específico basado en atributos de SAML mediante esta configuración. La federación de IAM está desactivada de forma predeterminada.

-

Seleccione Activar la federación de IAM.

-

Introduzca los valores

subjectKeyyroleKeyque definió en Okta.Para obtener más información, consulte Atributos SAML para el control de acceso preciso .

-

Seleccione Guardar.

-

En el panel de navegación, en Sin servidor, elija Política de acceso a datos.

-

Actualice una política existente o cree una nueva.

-

Amplíe una regla, elija Agregar entidades principales y, a continuación, seleccione Usuarios y grupos federados de IAM.

-

Agregue las entidades principales necesarias y seleccione Guardar.

-

Elija Conceder.

-

Bajo esta regla, haga lo siguiente:

-

Seleccione los permisos que desee definir para las entidades principales seleccionadas.

-

Especifique las colecciones a las que desea aplicar los permisos.

-

Si lo desea, defina los permisos a nivel de índice.

nota

Puede crear varias reglas para asignar diferentes permisos a diferentes grupos de entidades principales.

-

-

Cuando termine, elija Guardar.

-

Elija Crear.

Como alternativa, puede usar CLI para crear las configuraciones de seguridad para las colecciones, como se indica a continuación:

aws opensearchserverless create-security-config --region "region" --type iamfederation --name "configuration_name" --description "description" --iam-federation-options '{"groupAttribute":"GroupKey","userAttribute":"UserKey"}'