Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cuenta de Shared Services

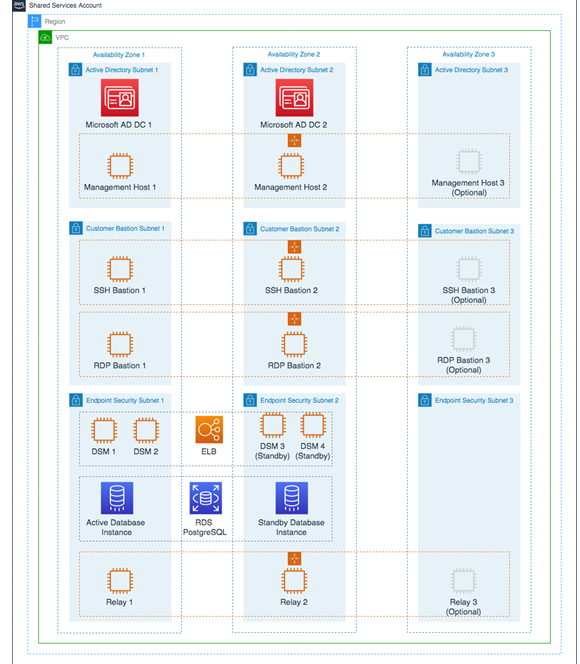

La cuenta de servicios compartidos sirve como centro central para la mayoría de los servicios del plano de datos de AMS. La cuenta contiene la infraestructura y los recursos necesarios para la gestión del acceso (AD) y la gestión de la seguridad de los puntos finales (Trend Micro) y contiene los bastiones de clientes (SSH/RDP). En el siguiente gráfico se muestra una descripción general de los recursos contenidos en la cuenta de Shared Services.

La VPC de Shared Services está compuesta por la subred AD, la subred EPS y la subred de bastiones del cliente en las tres zonas de disponibilidad (). AZs Los recursos creados en la VPC de Shared Services se enumeran a continuación y requieren su participación.

Rango CIDR de VPC de Shared Services: al crear una VPC, debe especificar un rango de direcciones IPv4 para la VPC en forma de bloque de enrutamiento entre dominios sin clase (CIDR); por ejemplo, 10.0.1.0/24. Se trata del bloque de CIDR principal de la VPC.

nota

El equipo de AMS recomienda el rango de /23.

Detalles de Active Directory: Microsoft Active Directory (AD) se utiliza para la user/resource administración, la autenticación/autorización y el DNS en todas sus cuentas de zona de landing zone multicuenta de AMS. AMS AD también está configurado con una conexión unidireccional a Active Directory para una autenticación basada en la confianza. Se requiere la siguiente entrada para crear el AD:

Nombre de dominio completo (FQDN) del dominio: el nombre de dominio completo del directorio de Microsoft AD administrado por AWS. El dominio no debe ser un dominio existente ni un dominio secundario de un dominio existente en su red.

Nombre NetBIOS del dominio: si no especifica un nombre NetBIOS, AMS utilizará el nombre predeterminado en la primera parte del DNS de su directorio. Por ejemplo, corp para el directorio DNS corp.example.com.

Trend Micro: protección de puntos finales (EPS): la protección de puntos finales (EPS) de Trend Micro es el componente principal de AMS para la seguridad de los sistemas operativos. El sistema está compuesto por Deep Security Manager (DSM), EC2 instancias, instancias de retransmisión EC2 y un agente presente en todos los planos de datos y en las EC2 instancias de los clientes.

Debe asumir que está

EPSMarketplaceSubscriptionRoleen la cuenta de Shared Services y suscribirse a la AMI de Trend Micro Deep Security (BYOL) o a Trend Micro Deep Security (Marketplace).Se requieren las siguientes entradas predeterminadas para crear el EPS (si desea cambiar las opciones predeterminadas):

Tipo de instancia de retransmisión: valor predeterminado: m5.large

Tipo de instancia de DSM: valor predeterminado: m5.xlarge

Tamaño de la instancia de base de datos: valor predeterminado: 200 GB

Tipo de instancia de RDS: valor predeterminado: db.m5.large

Bastiones de clientes: se le proporcionan bastiones SSH o RDP (o ambos) en la cuenta de servicios compartidos para acceder a otros hosts de su entorno AMS. Para acceder a la red AMS como usuario (SSH/RDP), you must use "customer" Bastions as the entry point. The network path originates from the on-premise network, goes through DX/VPNa la pasarela de tránsito (TGW) y, a continuación, se enruta a la VPC de servicios compartidos. Una vez que pueda acceder al bastión, podrá pasar a otros hosts del entorno AMS, siempre que se haya concedido la solicitud de acceso.

Los bastiones SSH requieren las siguientes entradas.

Capacidad de instancia deseada del bastión SSH: valor predeterminado: 2.

Número máximo de instancias de SSH Bastion: valor predeterminado: 4.

Instancias mínimas de SSH Bastion: valor predeterminado -2.

Tipo de instancia de SSH Bastion: valor predeterminado: m5.large (se puede cambiar para ahorrar costes; por ejemplo, un t3.medium).

Entrada de SSH Bastion CIDRs: rangos de direcciones IP desde los que los usuarios de la red acceden a SSH Bastions.

-

Los bastiones RDP de Windows requieren las siguientes entradas.

Tipo de instancia de bastión RDP: valor predeterminado: t3.medium.

Sesiones mínimas deseadas de RDP Bastion: valor predeterminado: 2.

Número máximo de sesiones de RDP: valor predeterminado -10.

Tipo de configuración de RDP Bastion: puede elegir una de las siguientes configuraciones

SecureStandard = Un usuario recibe un bastión y solo un usuario puede conectarse al bastión.

SecureHA = Un usuario recibe dos bastiones en dos zonas de disponibilidad diferentes a los que conectarse y solo un usuario puede conectarse al bastión.

SharedStandard = Un usuario recibe un bastión al que conectarse y dos usuarios pueden conectarse al mismo bastión a la vez.

sharedHA = Un usuario recibe dos bastiones en dos zonas de disponibilidad diferentes para conectarse y dos usuarios pueden conectarse al mismo bastión a la vez.

Entrada de RDP del cliente CIDRs: rangos de direcciones IP desde los que los usuarios de su red accederán a RDP Bastions.