Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración de DNS públicos y privados

Durante la incorporación, AMS configura un servicio de DNS privado para las comunicaciones entre sus recursos gestionados y AMS.

Puede usar AMS Route 53 para administrar los nombres DNS internos de los recursos de su aplicación (servidores web, servidores de aplicaciones, bases de datos, etc.) sin exponer esta información a la Internet pública. Esto añade un nivel de seguridad adicional y también permite realizar la conmutación por error de un recurso principal a uno secundario (lo que suele denominarse «inversión») asignando el nombre DNS a una dirección IP diferente.

Después de crear recursos de DNS privados mediante Deployment | Advanced stack components | DNS (privado) | Create (ct-0c38gftq56zj6) o Deployment | Advanced stack components | DNS (público) | Create (ct-0vzsr2nyraedl), puede utilizar Management | Advanced stack components | DNS (privado) | Update (ct-1d55pi44ff21u) y Management | Advanced stack components | DNS (público) | Actualizar (ct-1hzofpphabs3i) CTs para configurar conjuntos de registros adicionales o actualizar los existentes. En el caso de las cuentas de zona de aterrizaje multicuenta (MALZ), los recursos de DNS creados en la cuenta de la aplicación se VPCs pueden compartir con la cuenta de servicios compartidos VPC para mantener el DNS centralizado mediante AMS AD.

- MALZ

-

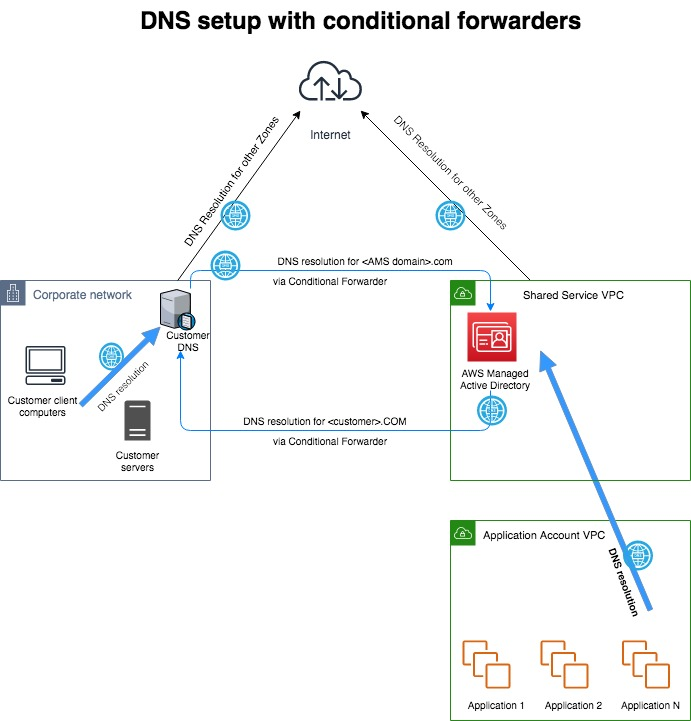

El siguiente gráfico ilustra una posible configuración de DNS para la zona de destino multicuenta AMS. Muestra una configuración de DNS híbrida entre AMS y una red de clientes típica. Un registro de nombres canónico (CNAME) del servidor DNS de la red del cliente lo reenvía al DNS de AMS AD de la cuenta de servicios compartidos, con un reenvío condicional en el que el CNAME del FQDN de AMS se reenvía al registro A.

- SALZ

-

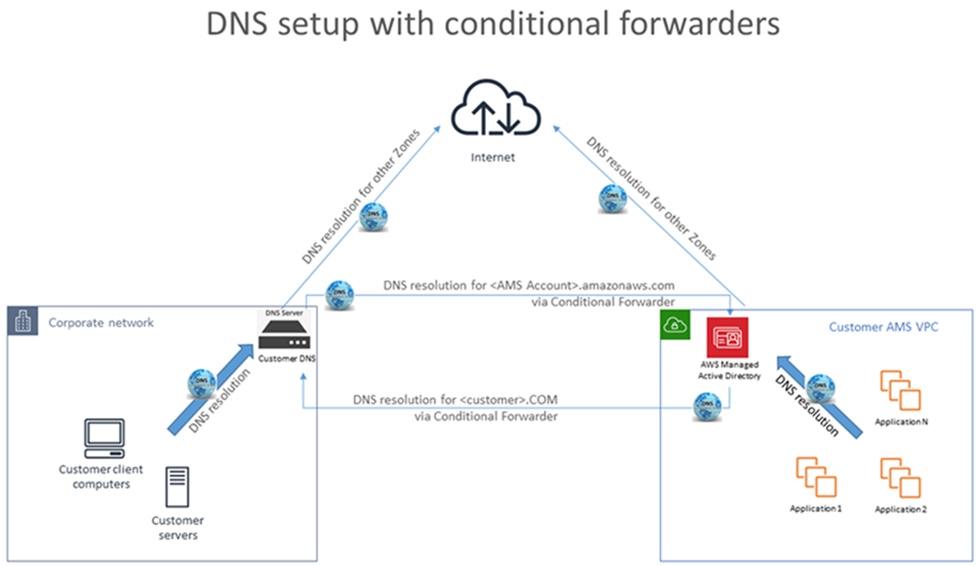

El siguiente gráfico ilustra una posible configuración de DNS para una sola cuenta landing zone (SALZ). Muestra una configuración de DNS híbrida entre AMS y una red de cliente típica. Un CNAME del servidor DNS de la red del cliente lo reenvía al DNS de AMS AD con un reenvío condicional en el que el CNAME del FQDN de AMS se reenvía al registro A.

- SALZ Route53 DNS

-

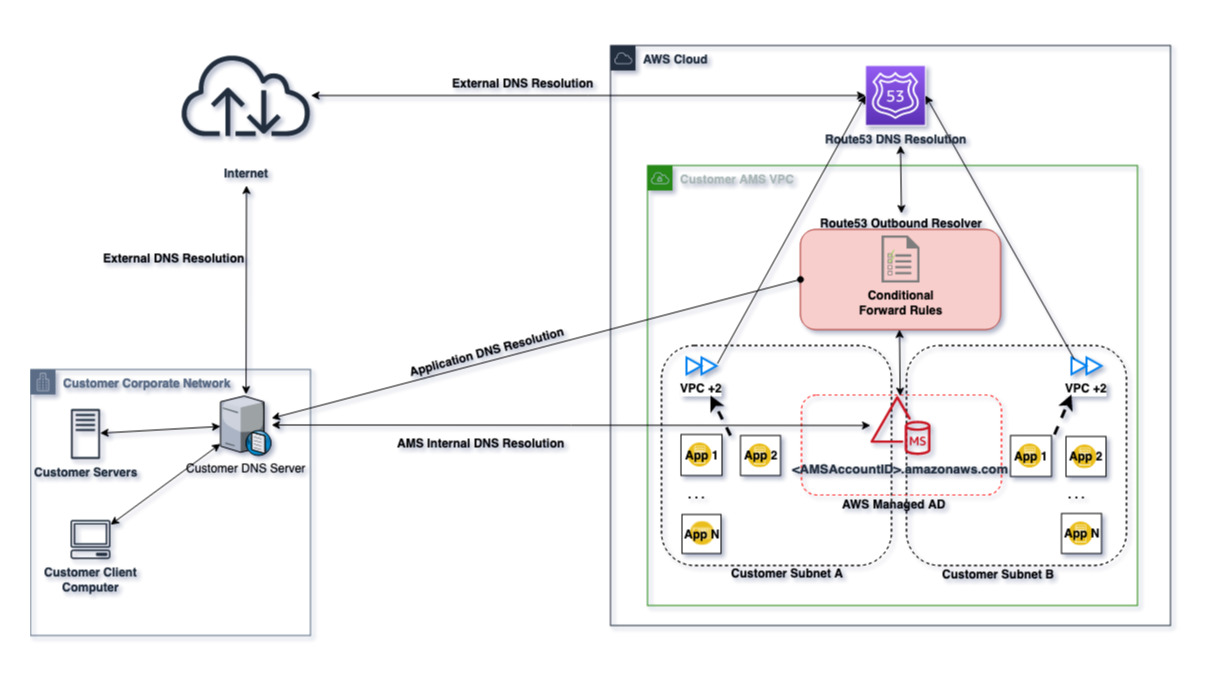

El siguiente gráfico ilustra una posible configuración de DNS para una sola cuenta landing zone (SALZ). Muestra una configuración de DNS híbrida entre AMS y una red de cliente típica. Un CNAME del servidor DNS de la red del cliente lo reenvía al DNS de AMS AD con un reenvío condicional en el que el CNAME del FQDN de AMS se reenvía al registro A. Esto también aprovecha Route53 para el tráfico de red saliente, de modo que cualquier aplicación de la cuenta pueda tener una resolución de DNS en la cuenta con la mayor disponibilidad.

Rutas de resolución habilitadas para Route53:

Instancia que intenta resolver el nombre MAD de AMS --> VPC +2 (Route53/ AmazonProvided DNS) --> Se evaluaron los reenviadores condicionales --> La regla del reenviador condicional MAD de Route53 coincidió -> Resolver de salida de Route53 -> DNS de AD administrado

Instancia que intenta resolver el nombre local del cliente --> VPC +2 (Route53/ AmazonProvided DNS) --> Se evaluaron los reenviadores condicionales --> La regla del reenviador condicional local de Route53 coincidió -> Resolver de salida de Route53 -> DNS local del cliente

Instancia que intenta resolver el nombre de Internet --> VPC +2 (Route53/ AmazonProvided DNS) --> Reenviadores condicionales evaluados --> No hay reenviador coincidente --> Servicio DNS de Internet

Para obtener más información, consulte Uso de DNS con su VPC y Trabajo con zonas alojadas privadas.