Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Utilice AMS SSP para aprovisionar AWS Secrets Manager en su cuenta AMS

Utilice el modo de aprovisionamiento de autoservicio (SSP) de AMS para acceder directamente a AWS Secrets Manager las funciones de su cuenta gestionada por AMS. AWS Secrets Manager le ayuda a proteger los secretos necesarios para acceder a sus aplicaciones, servicios y recursos de TI. El servicio le permite rotar, gestionar y recuperar fácilmente las credenciales de las bases de datos, las claves de API y otros datos secretos a lo largo de su ciclo de vida. Los usuarios y las aplicaciones recuperan los secretos con una llamada al Secrets Manager APIs, lo que elimina la necesidad de codificar la información confidencial en texto plano. Secrets Manager ofrece una rotación de secretos con una integración incorporada para Amazon RDS, Amazon Redshift y Amazon DocumentDB. Además, el servicio se puede extender a otros tipos de secretos, incluidas las claves y OAuth los tokens de API. Para obtener más información, consulte AWS Secrets Manager

nota

De forma predeterminada, los operadores de AMS pueden acceder a AWS Secrets Manager los secretos cifrados mediante la AWS KMS clave predeterminada de la cuenta (CMK). Si quiere que AMS Operations no pueda acceder a sus secretos, utilice una CMK personalizada, con una política de claves AWS Key Management Service (AWS KMS) que defina los permisos adecuados para los datos almacenados en el secreto.

Preguntas frecuentes sobre Secrets Manager in AWS Managed Services

P: ¿Cómo solicito acceso a AWS Secrets Manager mi cuenta de AMS?

Solicite acceso a Secrets Manager enviando un RFC con el tipo de cambio Management | AWS service | Self-provisioned service | Add (ct-3qe6io8t6jtny). Este RFC proporciona customer_secrets_manager_console_role las customer-rotate-secrets-lambda-role siguientes funciones de IAM a su cuenta: y. customer_secrets_manager_console_roleSe usa como función de administrador para aprovisionar y administrar los secretos, y customer-rotate-secrets-lambda-role se usa como función de ejecución de Lambda para las funciones de Lambda que rotan los secretos. Una vez aprovisionado en su cuenta, debe incorporar el customer_secrets_manager_console_role rol a su solución de federación.

P: ¿Cuáles son las restricciones de uso AWS Secrets Manager en mi cuenta de AMS?

La funcionalidad completa de AWS Secrets Manager está disponible en tu cuenta de AMS, junto con la función de rotación automática de los secretos. Sin embargo, tenga en cuenta que no se admite la configuración de la rotación mediante la opción «Crear una nueva función de Lambda para realizar la rotación», ya que se requieren permisos elevados para crear CloudFormation la pila (creación de roles de IAM y funciones de Lambda), lo que evita el proceso de administración de cambios. AMS Advanced solo admite la opción «Utilizar una función de Lambda existente para realizar la rotación», en la que se gestionan las funciones de Lambda para rotar los secretos mediante la AWS función de administrador de Lambda SSPS. AMS Advanced no crea ni administra Lambda para ocultar los secretos.

P: ¿Cuáles son los requisitos previos o las dependencias para utilizarla AWS Secrets Manager en mi cuenta de AMS?

Los siguientes espacios de nombres están reservados para su uso por parte de AMS y no están disponibles como parte del acceso directo a: AWS Secrets Manager

arn:aws:secretsmanager: *:*:secret:ams-shared/*

arn:aws:secretsmanager: *:*:secreto: compartido con clientes /*

arn:aws:administrador de secretos: *:*:secreto: ams/*

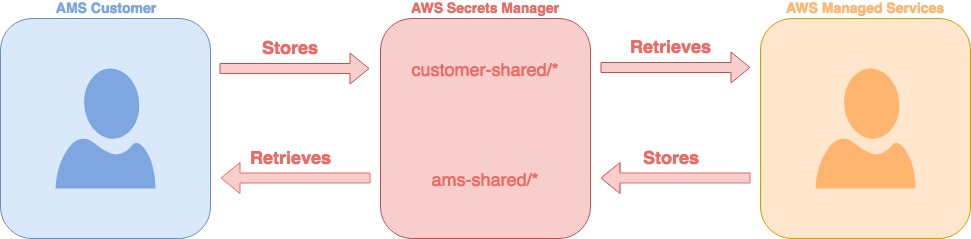

Compartir claves mediante Secrets Manager (AMS SSPS)

Si se comparten secretos con AMS en el texto simple de una RFC, una solicitud de servicio o un informe de incidente, se produce un incidente de divulgación de información, por lo que AMS elimina esa información del caso y solicita que se regeneren las claves.

Puede usar AWS Secrets Managercustomer-shared

Preguntas frecuentes sobre cómo compartir claves mediante Secrets Manager

P: ¿Qué tipo de secretos se deben compartir con Secrets Manager?

Algunos ejemplos son las claves previamente compartidas para la creación de una VPN y las claves confidenciales, como las claves de autenticación (IAM, SSH), las claves de licencia y las contraseñas.

P: ¿Cómo puedo compartir las claves con AMS mediante Secrets Manager?

Inicie sesión en la consola AWS de administración con su acceso federado y el rol correspondiente:

para SALZ, el

Customer_ReadOnly_Rolepara MALZ,.

AWSManagedServicesChangeManagementRoleVe a la AWS Secrets Manager consola

y haz clic en Guardar un secreto nuevo. Seleccione Other type of secrets (Otro tipo de secretos).

Introduzca el valor secreto como texto sin formato y utilice el cifrado KMS predeterminado. Haga clic en Next (Siguiente).

Introduzca el nombre y la descripción del secreto; el nombre siempre empieza por customer-shared/. Por ejemplo, customer-shared/mykey2022. Haga clic en Next (Siguiente).

Deje la rotación automática desactivada y haga clic en Siguiente.

Revisa y haz clic en Guardar para guardar el secreto.

Respóndenos con el nombre secreto mediante la solicitud de servicio, el RFC o el informe de incidente para que podamos identificar y recuperar el secreto.

P: ¿Qué permisos se requieren para compartir las claves con Secrets Manager?

SALZ: Busque la política de IAM customer_secrets_manager_shared_policy gestionada y compruebe que el documento de política es el mismo que se adjunta en los pasos de creación que se indican a continuación. Confirme que la política esté asociada a las siguientes funciones de IAM:. Customer_ReadOnly_Role

MALZ: Valide que elAMSSecretsManagerSharedPolicy, esté asociado al AWSManagedServicesChangeManagementRole rol que le permite realizar la GetSecretValue acción en el ams-shared espacio de nombres.

Ejemplo:

{ "Action": "secretsmanager:*", "Resource": [ "arn:aws:secretsmanager:*:*:secret:ams-shared/*", "arn:aws:secretsmanager:*:*:secret:customer-shared/*" ], "Effect": "Allow", "Sid": "AllowAccessToSharedNameSpaces" }

nota

Los permisos necesarios se otorgan cuando se agrega un servicio aprovisionado de AWS Secrets Manager autoservicio.