Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Identity and Access Management

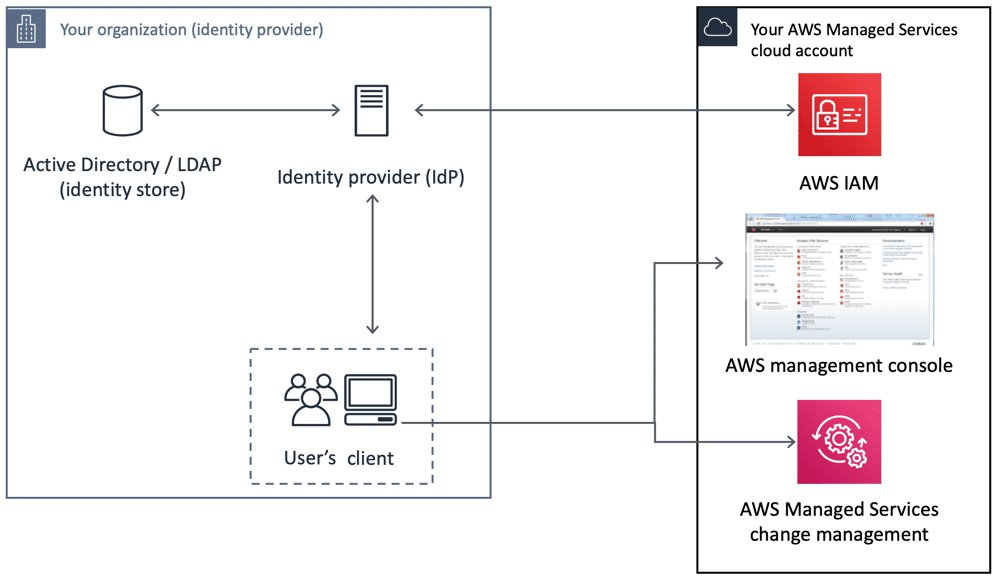

AWS Identity and Access Management (IAM) es un servicio web que le ayuda a controlar de forma segura el acceso a AWS los recursos. Utilice IAM para controlar quién está autenticado (ha iniciado sesión) y autorizado (tiene permisos) para utilizar recursos. Durante la incorporación a AMS, usted es responsable de crear funciones de administrador de IAM multicuenta en cada una de sus cuentas gestionadas.

La IAM de Multi-Account Landing Zone (MALZ) protege

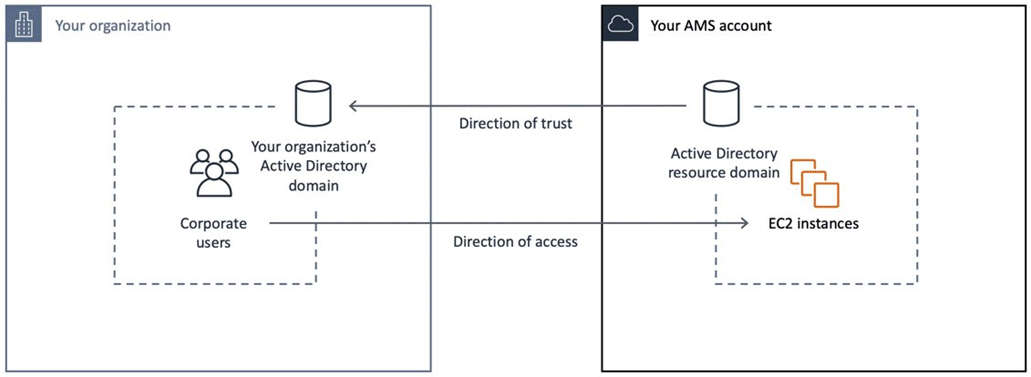

La zona de aterrizaje multicuenta (MALZ) de AMS requiere una confianza en Active Directory (AD) como objetivo de diseño principal de la gestión de acceso a AMS para permitir que cada organización (tanto AMS como cliente) gestione los ciclos de vida de sus propias identidades. Esto evita la necesidad de tener credenciales en el directorio de la otra. La confianza unidireccional está configurada de modo que el Active Directory administrado dentro de él Cuenta de AWS confíe en AD, propiedad del cliente o administrado, para autenticar a los usuarios. Como la confianza es unidireccional, no significa que el Active Directory del cliente confíe en el Active Directory del cliente.

En esta configuración, el directorio de clientes que gestiona las identidades de los usuarios se conoce como bosque de usuarios y el AD gestionado al que se adjuntan las EC2 instancias de Amazon se conoce como bosque de recursos. Se trata de un patrón de diseño de Microsoft que se utiliza habitualmente para la autenticación de Windows; para obtener más información, consulte Forest

Este modelo permite a ambas organizaciones automatizar sus respectivos ciclos de vida y permite a AMS y a usted revocar rápidamente el acceso si un empleado deja la organización. Sin este modelo, si ambas organizaciones utilizaran un directorio común (o lo crearan users/groups en los directorios de la otra), ambas organizaciones tendrían que incluir flujos de trabajo adicionales y sincronizaciones de usuarios para contabilizar los empleados que comienzan y se van. Esto supone un riesgo, ya que el proceso tiene latencia y puede ser propenso a errores.

Requisitos previos de acceso a MALZ

Integración del proveedor de identidad MALZ para acceder a la consola AWS/AMS, CLI y SDK.

Confianza unidireccional para las EC2 instancias de Amazon en tu cuenta de AMS.

Seguridad de Amazon Inspector

El servicio Amazon Inspector supervisa la seguridad de las pilas gestionadas por AMS. Amazon Inspector es un servicio de evaluación de seguridad automatizado que ayuda a identificar las brechas en la seguridad y el cumplimiento de la infraestructura implementada AWS. Las evaluaciones de seguridad de Amazon Inspector le permiten evaluar automáticamente las pilas para detectar la exposición, las vulnerabilidades y las desviaciones de las mejores prácticas al comprobar la accesibilidad de la red y las vulnerabilidades no deseadas en sus instancias de Amazon EC2 . Después de la evaluación, Amazon Inspector genera una lista detallada de resultados relacionados con la seguridad priorizados por nivel de gravedad. Las evaluaciones de Amazon Inspector se ofrecen como paquetes de reglas predefinidas mapeados a las mejores prácticas y definiciones de seguridad comunes. Los investigadores de AWS seguridad actualizan periódicamente estas reglas. Para obtener más información sobre Amazon Inspector, visita Amazon Inspector

AMS Amazon Inspector FAQs

¿Amazon Inspector está instalado en mis cuentas de AMS de forma predeterminada?

No. Amazon Inspector no forma parte de la compilación de la AMI predeterminada ni de la ingesta de carga de trabajo.

¿Cómo puedo acceder a Amazon Inspector e instalarlo?

Envíe un RFC (Administración | Otros | Otros | Crear) para solicitar el acceso a la cuenta y la instalación al Inspector y el equipo de operaciones de AMS modificará el Customer_ ReadOnly _Role para proporcionar acceso a la consola de Amazon Inspector (sin acceso a SSM).

¿El agente de Amazon Inspector debe estar instalado en todas las EC2 instancias de Amazon que quiero evaluar?

No, las evaluaciones de Amazon Inspector con el paquete de reglas de accesibilidad de la red se pueden ejecutar sin un agente para ninguna instancia de Amazon EC2 . El agente es obligatorio para alojar los paquetes de reglas de evaluación. Para obtener más información sobre la instalación de agentes, consulte Instalación de los agentes de Amazon Inspector.

¿Este servicio tiene un coste adicional?

Sí. Los precios de Amazon Inspector se encuentran en el sitio de precios de Amazon Inspector

. ¿Cuáles son las conclusiones de Amazon Inspector?

Los hallazgos son posibles problemas de seguridad descubiertos durante la evaluación de Amazon Inspector del objetivo de evaluación seleccionado. Los resultados se muestran en la consola de Amazon Inspector o en la API y contienen una descripción detallada de los problemas de seguridad y recomendaciones para resolverlos.

¿Están disponibles los informes de la evaluación de Amazon Inspector?

Sí. Un informe de evaluación es un documento que detalla lo que se prueba en la ejecución de evaluación y los resultados de esta. Los resultados de la evaluación se organizan en informes estándar, los que se pueden generar para compartir los resultados dentro de su equipo para corregir errores, enriquecer los datos de auditorías de cumplimiento o almacenar referencias futuras. Se puede generar un informe de evaluación de Amazon Inspector para ejecutar una evaluación una vez que se haya completado correctamente.

¿Puedo usar etiquetas para identificar las pilas con las que quiero ejecutar los informes de Amazon Inspector?

Sí.

¿Los equipos de operaciones de AMS tendrán acceso a los resultados de la evaluación de Amazon Inspector?

Sí. Cualquier persona que tenga acceso a la consola de Amazon Inspector en AWS puede ver los resultados y los informes de evaluación.

¿Los equipos de operaciones de AMS recomendarán o tomarán medidas en función de las conclusiones de los informes de Amazon Inspector?

No. Si quieres que se realicen cambios en función de los resultados del informe de Amazon Inspector, debes solicitarlos mediante una RFC (Management | Other | Other | Update).

¿Recibirá una notificación a AMS cuando ejecute un informe de Amazon Inspector?

Cuando solicitas el acceso a Amazon Inspector, el operador de AMS que ejecuta la RFC notifica la solicitud a tu CSDM.

Para obtener más información, consulte Amazon Inspector FAQs

Configuración no predeterminada del EPS de la zona de landing zone multicuenta de AMS

Esta sección se ha redactado porque contiene información confidencial relacionada con la seguridad de AMS. Esta información está disponible en la documentación de la consola AMS. Para acceder a AWS Artifact, puede ponerse en contacto con su CSDM para obtener instrucciones o ir a Introducción a AWS

Barandillas AMS

Una barandilla es una regla de alto nivel que proporciona un control continuo del entorno AMS en general.

Esta sección se ha redactado porque contiene información confidencial relacionada con la seguridad de AMS. Esta información está disponible en la documentación de la consola AMS. Para acceder a AWS Artifact, puede ponerse en contacto con su CSDM para obtener instrucciones o ir a Introducción a AWS

Políticas de control del servicio MALZ

Esta sección se ha redactado porque contiene información confidencial relacionada con la seguridad de AMS. Esta información está disponible en la documentación de la consola AMS. Para acceder a AWS Artifact, puede ponerse en contacto con su CSDM para obtener instrucciones o ir a Introducción a AWS