Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Solución de problemas de errores de RFC en AMS

Muchos errores de RFC relacionados con el aprovisionamiento de AMS se pueden investigar a través de la documentación. CloudFormation Consulte Solución de problemas de AWS CloudFormation: Solución de errores

En las siguientes secciones se ofrecen sugerencias adicionales para la solución de problemas.

Errores de RFC de «administración» en AMS

Los tipos de cambio de categoría «Gestión» de AMS (CTs) permiten solicitar el acceso a los recursos, así como gestionar los recursos existentes. En esta sección se describen algunos problemas comunes.

Errores de acceso a RFC

Asegúrese de que el nombre de usuario y el FQDN que especificó en el RFC son correctos y existen en el dominio. Para obtener ayuda para encontrar el FQDN, consulte Cómo encontrar el FQDN.

Asegúrese de que el ID de pila que especificó para el acceso sea una pila EC2 relacionada. Las pilas como ELB y Amazon Simple Storage Service (S3) no son aptas para el acceso; en su lugar RFCs, utilice su función de acceso de solo lectura para acceder a estos recursos de pilas. Si necesitas ayuda para encontrar un ID de pila, consulta Cómo encontrar una pila IDs

Asegúrate de que el ID de pila que has proporcionado es correcto y pertenece a la cuenta correspondiente.

Para obtener ayuda con otros errores de RFC de acceso, consulta Administración de acceso.

YouTube Vídeo: ¿Cómo puedo presentar correctamente una solicitud de cambio (RFC) para evitar rechazos

Errores en la programación del RFC (manual) por TC

La mayoría de los tipos de cambios son ExecutionMode =Automatizados, pero algunos son ExecutionMode =Manuales y eso afecta a la forma en que debe programarlos para evitar que se produzca un error en la RFC.

Programado RFCs con ExecutionMode =Manual, debe configurarse para que se ejecute al menos 24 horas en el futuro si utiliza la consola AMS para crear el RFC. Esta advertencia no se aplica a la API/CLI de AMS, pero aun así es importante programar el manual con al RFCs menos 8 horas de anticipación.

El objetivo de AMS es responder a una tomografía computarizada manual en un plazo de cuatro horas y se pondrá en contacto con ella lo antes posible, aunque la RFC podría tardar mucho más en ejecutarse realmente.

Se utiliza RFCs con actualización manual CTs

Las operaciones de AMS rechazan la gestión | Otras | Otras RFCs para actualizar las pilas cuando haya un tipo de cambio de actualización para el tipo de pila que se quiere actualizar.

RFC elimina los errores de pila

Fallos de eliminación de la pila mediante RFC: si utilizas el comando Management | Standard stacks | Stack | Delete CT, verás los eventos detallados de la pila con el nombre de la pila AMS en la CloudFormation consola. Puedes identificar tu pila comparándola con el nombre que tiene en la consola AMS. La CloudFormation consola proporciona más detalles sobre las causas de los errores.

Antes de eliminar una pila, debes tener en cuenta cómo se creó la pila. Si creó la pila con un AMS CT y no agregó ni editó los recursos de la pila, puede esperar eliminarla sin problemas. Sin embargo, es una buena idea eliminar los recursos añadidos manualmente de una pila antes de enviar una RFC para eliminarla. Por ejemplo, si crea una pila con la pila completa CT (HA de dos niveles), incluirá un grupo de seguridad:. SG1 Si, a continuación SG2, utiliza AMS para crear otro grupo de seguridad (-) y hace referencia al nuevo SG2 grupo SG1 creado como parte de la pila completa y, a continuación, utiliza la pila de eliminación CT para eliminar la pila, no SG1 se eliminará tal como se hace referencia a ella SG2.

importante

Eliminar pilas puede tener consecuencias no deseadas e imprevistas. Por este motivo, AMS prefiere *no* eliminar pilas o apilar recursos en nombre de los clientes. Tenga en cuenta que AMS solo eliminará los recursos en su nombre (mediante un tipo de cambio de gestión | Otros | Otros | Actualizar) que no sea posible eliminar mediante el tipo de cambio automatizado adecuado para eliminarlos. Consideraciones adicionales:

Si los recursos están habilitados para la «protección contra la eliminación», AMS puede ayudarte a desbloquearla si envías un tipo de cambio de gestión | Otros | Otros | Actualizar y, una vez eliminada la protección de eliminación, puedes utilizar el CT automatizado para eliminar ese recurso.

Si hay varios recursos en una pila y solo desea eliminar un subconjunto de los recursos de la pila, utilice el tipo de cambio de CloudFormation actualización (consulte Pila de CloudFormation ingesta: actualización). También puede enviar un tipo de cambio de administración | Otros | Otros | Actualizar y los ingenieros de AMS pueden ayudarle a crear el conjunto de cambios, si es necesario.

Si hay problemas al utilizar la CloudFormation actualización CT debido a desviaciones, AMS puede ayudarle si envía una actualización de Management | Other | Other | Other para resolver la deriva (en la medida en que lo admita el CloudFormation servicio de AWS) y proporcionarle una ChangeSet que, a continuación, pueda validar y ejecutar mediante la CT, el Management/Custom Stack/Stack From CloudFormation Template/Approve conjunto de cambios y la actualización automatizados.

AMS mantiene las restricciones anteriores para garantizar que no se eliminen recursos de forma inesperada o imprevista.

Para obtener más información, consulte Solución de problemas de AWS CloudFormation: la eliminación de la pila falla.

Errores de DNS al actualizar el RFC

Es posible RFCs que se produzca un error al actualizar varias veces una zona alojada en el DNS, algunas veces sin motivo. Si se crean varias RFCs al mismo tiempo para actualizar las zonas alojadas en el DNS (privadas o públicas), algunas de ellas pueden RFCs fallar porque están intentando actualizar la misma pila al mismo tiempo. La administración de cambios de AMS rechaza o falla si RFCs no puede actualizar una pila porque otra RFC ya la está actualizando. AMS recomienda crear una RFC a la vez y esperar a que la RFC funcione correctamente antes de crear una nueva para la misma pila.

Errores de entidades de RFC IAM

AMS proporciona una serie de funciones y perfiles de IAM predeterminados en las cuentas de AMS que están diseñadas para satisfacer sus necesidades. Sin embargo, es posible que de vez en cuando necesite solicitar recursos de IAM adicionales.

El proceso de presentación de solicitudes RFCs de recursos de IAM personalizados sigue el flujo de trabajo estándar y manual RFCs, pero el proceso de aprobación también incluye una revisión de seguridad para garantizar que se han establecido los controles de seguridad adecuados. Por lo tanto, el proceso suele tardar más que otros manuales RFCs. Para reducir el tiempo de ciclo de estos RFCs, siga las siguientes pautas.

Para obtener información sobre lo que entendemos por una revisión de la IAM y cómo se ajusta a nuestras normas técnicas y al proceso de aceptación de riesgos, consulteComprenda las revisiones de seguridad de RFC.

Solicitudes comunes de recursos de IAM:

Si está solicitando una política relativa a una aplicación importante compatible con la nube, por ejemplo CloudEndure, consulte la CloudEndure política de IAM aprobada previamente por la AMS: descomprima el archivo de ejemplo de WIGs Cloud Endure Landing Zone y abra el

customer_cloud_endure_policy.jsonnota

Si desea una política más permisiva, hable con usted sobre sus necesidades y solicite, si es necesario, una revisión CloudArchitect/CSDM y aprobación de seguridad por parte de AMS antes de enviar una RFC para implementar la política.

Si desea modificar un recurso implementado por AMS en su cuenta de forma predeterminada, le recomendamos que solicite una copia modificada de ese recurso en lugar de realizar cambios en el ya existente.

Si solicita permisos para un usuario humano (en lugar de adjuntar los permisos al usuario), asocie los permisos a una función y, a continuación, conceda permiso al usuario para que asuma esa función. Para obtener más información sobre cómo hacerlo, consulte Acceso temporal a la consola AMS Advanced.

Si necesita permisos excepcionales para una migración o un flujo de trabajo temporales, indique una fecha de finalización para dichos permisos en su solicitud.

Si ya has discutido el tema de tu solicitud con tu equipo de seguridad, presenta a tu CSDM una prueba de su aprobación con el mayor detalle posible.

Si AMS rechaza un RFC de IAM, indicamos un motivo claro para rechazarlo. Por ejemplo, podríamos rechazar una solicitud de creación de una política de IAM y explicar qué aspectos de la política son inapropiados. En ese caso, puede realizar los cambios identificados y volver a enviar la solicitud. Si se requiere mayor claridad sobre el estado de una solicitud, envíe una solicitud de servicio o póngase en contacto con su CSDM.

La siguiente lista describe los riesgos típicos que AMS intenta mitigar al revisar su IAM. RFCs Si su RFC de IAM presenta alguno de estos riesgos, es posible que se rechace la RFC. En los casos en los que necesite una excepción, AMS solicitará la aprobación de su equipo de seguridad. Para solicitar una excepción de este tipo, coordínese con su CSDM.

nota

AMS puede, por cualquier motivo, rechazar cualquier cambio en los recursos de IAM de una cuenta. Si tiene dudas sobre el rechazo de un RFC, póngase en contacto con AMS Operations mediante una solicitud de servicio o póngase en contacto con su CSDM.

Escalación de privilegios, como permisos que le permiten modificar sus propios permisos o modificar los permisos de otros recursos de la cuenta. Ejemplos:

El uso de

iam:PassRolecon otro rol más privilegiado.Permiso para acceder a las políticas de attach/detach IAM por parte de un rol o un usuario.

La modificación de las políticas de IAM en la cuenta.

La capacidad de realizar llamadas a la API en el contexto de la infraestructura de administración.

Permisos para modificar los recursos o las aplicaciones necesarios para proporcionarle los servicios de AMS. Ejemplos:

Modificación de la infraestructura de AMS, como los bastiones, el host de administración o la infraestructura de EPS.

Eliminación de las funciones o flujos de registro de AWS Lambda de administración de registros.

La eliminación o modificación de la aplicación de CloudTrail monitoreo predeterminada.

La modificación del Active Directory (AD) de los servicios de directorio.

Desactivación de las alarmas CloudWatch (CW).

La modificación de los principios, las políticas y los espacios de nombres implementados en la cuenta como parte de la landing zone.

El despliegue de la infraestructura no se basa en las mejores prácticas, como los permisos que permiten crear una infraestructura en un estado que pone en peligro la seguridad de la información. Ejemplos:

La creación de depósitos de S3 públicos o no cifrados o el intercambio público de volúmenes de EBS.

El aprovisionamiento de direcciones IP públicas.

La modificación de los grupos de seguridad para permitir un acceso amplio.

Permisos demasiado amplios que pueden afectar a las aplicaciones, como los permisos que pueden provocar la pérdida de datos, la pérdida de integridad, una configuración inadecuada o la interrupción del servicio de la infraestructura y las aplicaciones de la cuenta. Ejemplos:

Inhabilitar o redirigir el tráfico de red a través APIs de, por ejemplo, o.

ModifyNetworkInterfaceAttributeUpdateRouteTableLa desactivación de la infraestructura gestionada mediante la separación de los volúmenes de los hosts gestionados.

Los permisos para los servicios no forman parte de la descripción del servicio de AMS y AMS no los admite.

Los servicios que no figuran en la descripción del servicio de AMS no se pueden utilizar en las cuentas de AMS. Para solicitar asistencia para una función o un servicio, póngase en contacto con su CSDM.

Permisos que no cumplen con el objetivo establecido porque son demasiado generosos o demasiado conservadores o se aplican a los recursos incorrectos. Ejemplos:

Una solicitud de

s3:PutObjectpermisos para un bucket de S3 que tiene un cifrado KMS obligatorio, sinKMS:Encryptpermisos para la clave correspondiente.Permisos que pertenecen a recursos que no existen en la cuenta.

IAM RFCs donde la descripción de la RFC no parece coincidir con la solicitud.

Errores de RFC relacionados con el «despliegue»

Los tipos de cambio de categoría «Despliegue» de AMS (CTs) le permiten solicitar que se añadan a su cuenta varios recursos compatibles con AMS.

La mayoría de los AMS CTs que crean un recurso se basan CloudFormation en plantillas. Como cliente, tiene acceso de solo lectura a todos los servicios de AWS CloudFormation, incluidos los que puede identificar rápidamente la CloudFormation pila que representa su pila en función de la descripción de la pila mediante la CloudFormation consola. Es probable que la pila fallida se encuentre en un estado de DELETE_COMPLETE. Una vez que haya identificado la CloudFormation pila, los eventos le mostrarán el recurso específico que no se pudo crear y el motivo.

Uso de CloudFormation la documentación para solucionar problemas

La mayoría de los aprovisionamientos de AMS RFCs utilizan una CloudFormation plantilla y esa documentación puede resultar útil para solucionar problemas. Consulte la documentación de esa CloudFormation plantilla:

Error al crear el balanceador de carga de aplicaciones: AWS::ElasticLoadBalancingV2::LoadBalancer (Application Load Balancer)

Crear grupo de Auto Scaling: AWS::AutoScaling::AutoScalingGroup (Auto Scaling Group)

Crear caché de memcached: AWS::ElastiCache::CacheCluster (Clúster de caché)

Crear caché de Redis: AWS::ElastiCache::CacheCluster (Clúster de caché)

Crear zona alojada en DNS (utilizada con Crear DNS privado/público): AWS::Route53::HostedZone (Zona alojada R53)

Crear EC2 pila: AWS::EC2::Instance (Elastic Compute Cloud)

Crear un sistema de archivos elástico (EFS): AWS::EFS::FileSystem (Sistema de archivos elástico)

Crear un balanceador de carga: AWS::ElasticLoadBalancing::LoadBalancer (Elastic Load Balancer)

Crear RDS DB: AWS::RDS::DBInstance (base de datos relacional)

Cree Amazon S3: AWS::S3::Bucket (servicio de almacenamiento simple)

Crear cola: AWS::SQS::Queue (servicio de colas simple)

Errores de creación de RFC AMIs

Una Imagen de máquina de Amazon (AMI) es una plantilla que contiene una configuración de software (por ejemplo, un sistema operativo, un servidor de aplicaciones y aplicaciones). Desde una AMI, se lanza una instancia, que es una copia de la AMI que se ejecuta como un servidor virtual en la nube. AMIs son muy útiles y necesarios para crear EC2 instancias o grupos de Auto Scaling; sin embargo, debe cumplir algunos requisitos:

La instancia que especifique

Ec2InstanceIddebe estar detenida para que la RFC se ejecute correctamente. No utilice instancias del grupo Auto Scaling (ASG) para este parámetro porque el ASG finalizará una instancia detenida.Para crear una Amazon Machine Image (AMI) de AMS, debe empezar con una instancia de AMS. Antes de poder usar la instancia para crear la AMI, debe prepararla asegurándose de que esté detenida y separada de su dominio. Para obtener más información, consulte Creación de una imagen de máquina Amazon estándar con Sysprep

El nombre que especifique para la nueva AMI debe ser único en la cuenta o la RFC fallará. Cómo hacerlo se describe en AMI | Create y, para obtener más información, consulte Diseño de AMI de AWS

.

nota

Para obtener información adicional sobre cómo preparar la creación de una AMI, consulte AMI | Create.

RFCs creación EC2s o errores ASGs

En el EC2 caso de errores de ASG con tiempos de espera, AMS recomienda que confirme si la AMI utilizada está personalizada. Si es así, consulte los pasos de creación de la AMI que se incluyen en esta guía (consulte AMI | Crear) para asegurarse de que la AMI se creó correctamente. Un error común al crear una AMI personalizada es no seguir los pasos de la guía para cambiar el nombre de Sysprep o invocarlo.

RFCs crear errores de RDS

Los errores del Amazon Relational Database Service (RDS) se pueden producir por muchos motivos diferentes, ya que puede utilizar muchos motores diferentes al crear el RDS y cada motor tiene sus propios requisitos y limitaciones. Antes de intentar crear una pila de AMS RDS, revise detenidamente los valores de los parámetros de AWS RDS (consulte Crear). DBInstance

Para obtener más información sobre Amazon RDS en general, incluidas las recomendaciones de tamaño, consulte la documentación de Amazon Relational Database Service

RFCs errores de creación de Amazon S3

Un error común al crear un depósito de almacenamiento de S3 es no utilizar un nombre único para el depósito. Si ha enviado un depósito de S3 Create CT con el mismo nombre que el enviado anteriormente, se producirá un error porque ya existe un depósito de S3 con ese nombre BucketName. Esto se detallará en la CloudFormation consola, donde verá que el evento de pila indica que el nombre del bucket ya está en uso.

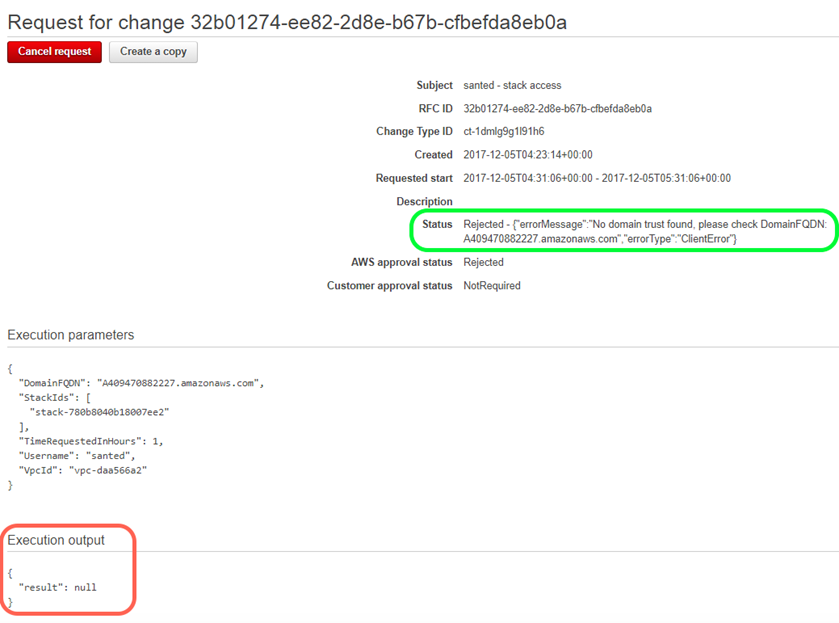

Errores de validación de RFC frente a errores de ejecución

Los errores de RFC y los mensajes relacionados difieren en los mensajes de salida de la página de detalles del RFC de la consola AMS para un RFC seleccionado:

Los motivos de los errores de validación solo están disponibles en el campo de estado

Los motivos de los errores de ejecución están disponibles en los campos de salida de la ejecución y de estado.

Mensajes de error de RFC

Si encuentra el siguiente error en los tipos de cambios de la lista (CTs), puede utilizar estas soluciones para encontrar el origen de los problemas y solucionarlos.

{"errorMessage":"An error has occurred during RFC execution. We are investigating the issue.","errorType":"InternalError"}

Si necesita más ayuda después de consultar las siguientes opciones de solución de problemas, póngase en contacto con AMS a través de la correspondencia RFC o cree una solicitud de servicio. Consulte Correspondencia y adjuntos del RFC (consola) y Creación de una solicitud de servicio en AMS para obtener más información.

Errores de ingesta de carga de trabajo (WIGS)

nota

Las herramientas de validación para Windows y Linux se pueden descargar y ejecutar directamente en los servidores locales, así como en las EC2 instancias de AWS. Puede consultarlas en la Guía avanzada para desarrolladores de aplicaciones de AMS Migración de cargas de trabajo: validación previa a la ingesta de Linux y Migración de cargas de trabajo: validación previa a la ingesta de Windows.

Asegúrese de que la instancia exista en la cuenta AMS de destino. EC2 Por ejemplo, si ha compartido su AMI de una cuenta que no es de AMS con una cuenta de AMS, tendrá que crear una EC2 instancia en su cuenta de AMS con la AMI compartida antes de poder enviar una RFC de Workload Ingest.

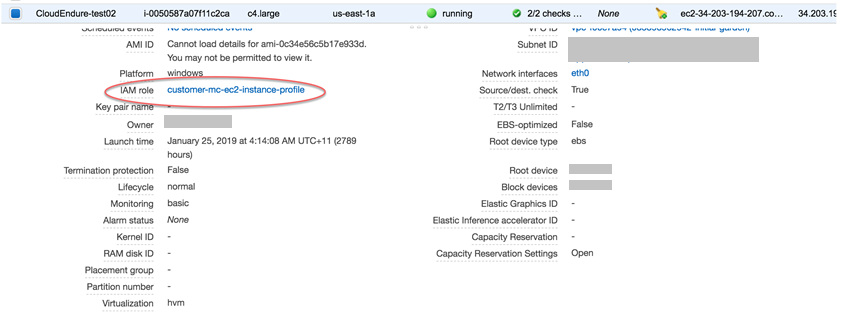

Compruebe si los grupos de seguridad adjuntos a la instancia tienen permitido el tráfico de salida. El agente SSM debe poder conectarse a su punto final público.

Comprueba si la instancia tiene los permisos adecuados para conectarse con el agente SSM. Estos permisos vienen con el

customer-mc-ec2-instance-profile, puedes comprobarlo en la EC2 consola:

EC2 errores de parada de la pila de instancias

Comprueba si la instancia ya está detenida o finalizada.

Si la EC2 instancia está en línea y ves el

InternalErrorerror, envía una solicitud de servicio para que AMS la investigue.Tenga en cuenta que no puede usar el tipo de cambio Management | Advanced stack components | EC2 instance stack | Stop ct-3mvvt2zkyveqj para detener una instancia de grupo de Auto Scaling (ASG). Si necesitas detener una instancia de ASG, envía una solicitud de servicio.

EC2 errores de creación de la pila de instancias

El InternalError mensaje proviene de un motivo de estado CloudFormation CREATION_FAILED. Para obtener detalles sobre el error de la pila en los eventos de CloudWatch pila, sigue estos pasos:

En la consola de administración de AWS, puede ver una lista de eventos de pila mientras se crea, actualiza o elimina la pila. Desde esta lista, encuentre un evento de error y, a continuación, vea la razón del estado de dicho evento.

El motivo del estado puede contener un mensaje de error de AWS CloudFormation o de un servicio concreto que pueda ayudarle a entender el problema.

Para obtener más información sobre la visualización de eventos de pila, consulte Visualización de datos y recursos de AWS CloudFormation Stack en la consola de administración de AWS.

EC2 errores de restauración del volumen de instancias

AMS crea un RFC interno de solución de problemas cuando se produce un error en la restauración del volumen de la EC2 instancia. Esto se debe a que la restauración del volumen de EC2 instancias es una parte importante de la recuperación ante desastres (DR) y AMS crea automáticamente este RFC interno de solución de problemas.

Cuando se crea el RFC interno de solución de problemas, aparece un banner con enlaces al RFC. Este RFC interno de solución de problemas le proporciona una mayor visibilidad de los errores del RFC y, en lugar de enviar un nuevo intento que RFCs provoque los mismos errores o tener que ponerse en contacto manualmente con AMS en caso de fallo, puede realizar un seguimiento de los cambios y saber que AMS está solucionando el error. Esto también reduce la métrica time-to-recovery (TTR) para su cambio, ya que los operadores de AMS trabajan de forma proactiva para solucionar el error de la RFC en lugar de esperar a que usted lo solicite.

¿Cómo obtener ayuda con una RFC

Puede ponerse en contacto con AMS para identificar la causa raíz del error. El horario de atención de AMS es las 24 horas del día, los 7 días de la semana, los 365 días del año.

AMS ofrece varias vías para solicitar ayuda o solicitar servicios.

Para solicitar información o asesoramiento, o para acceder a un servicio de TI gestionado por AMS, o para solicitar un servicio adicional de AMS, utilice la consola de AMS y envíe una solicitud de servicio. Para obtener más información, consulte Creación de una solicitud de servicio. Para obtener información general sobre las solicitudes de servicio de AMS, consulte Administración de solicitudes de servicio.

Para informar de un problema de rendimiento de los servicios de AWS o AMS que afecte a su entorno gestionado, utilice la consola AMS y envíe un informe de incidente. Para obtener más información, consulte Notificación de un incidente. Para obtener información general sobre la gestión de incidentes de AMS, consulte Respuesta a incidentes.

Si tiene alguna pregunta específica sobre cómo usted o sus recursos o aplicaciones trabajan con AMS, o si desea agravar un incidente, envíe un correo electrónico a una o varias de las siguientes direcciones:

En primer lugar, si no está satisfecho con la solicitud de servicio o la respuesta al informe de incidentes, envíe un correo electrónico a su CSDM: ams-csdm@amazon.com

A continuación, si se requiere una escalación, puede enviar un correo electrónico al gerente de operaciones de AMS (pero es probable que su CSDM se encargue de ello): ams-opsmanager@amazon.com

Para continuar, diríjase al director de AMS: ams-director@amazon.com

Por último, siempre podrá ponerse en contacto con el vicepresidente de la AMS: ams-vp@amazon.com