Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Firewall de salida gestionado de Palo Alto

AMS ofrece una solución de firewall de salida gestionada de Palo Alto, que permite filtrar el tráfico saliente con destino a Internet para todas las redes del entorno de zonas de aterrizaje con múltiples cuentas (excepto los servicios de acceso público). Esta solución combina la tecnología de firewall líder del sector (Palo Alto VM-300) con las capacidades de administración de infraestructura de AMS para implementar, monitorear, administrar, escalar y restaurar la infraestructura en entornos operativos compatibles. Los terceros, incluida Palo Alto Networks, no tienen acceso a los firewalls; los gestionan únicamente los ingenieros de AMS.

Control de tráfico

La solución de firewall de salida gestionado gestiona una lista de dominios permitidos compuesta por los dominios necesarios por AMS para servicios como copias de seguridad y parches, así como los dominios definidos por usted. Cuando el tráfico de Internet saliente se enruta al firewall, se abre una sesión, se evalúa el tráfico y, si coincide con un dominio permitido, se reenvía al destino.

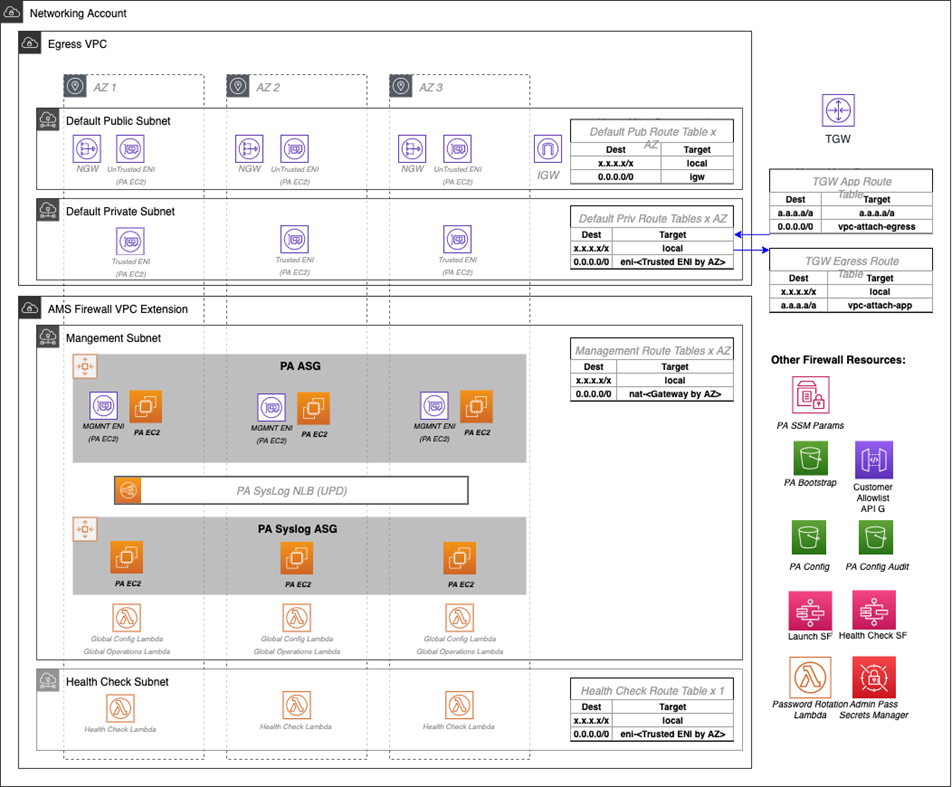

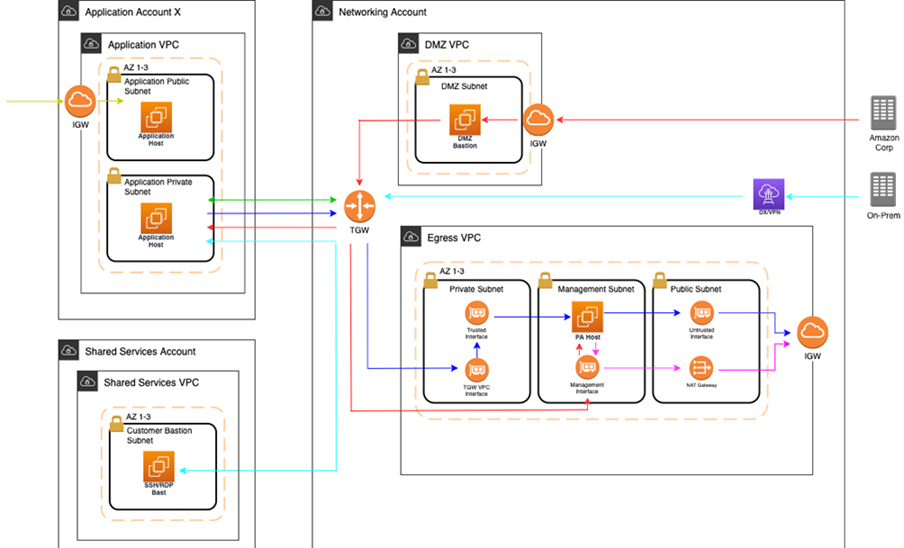

Arquitectura

La solución de firewall de salida gestionado sigue un modelo de alta disponibilidad, en el que se implementan de dos a tres firewalls en función del número de zonas de disponibilidad (). AZs La solución utiliza parte del espacio IP de la VPC de salida predeterminada, pero también proporciona una extensión de VPC (/24) para los recursos adicionales necesarios para administrar los firewalls.

Flujo de red

En un nivel alto, el enrutamiento del tráfico de salida público sigue siendo el mismo, excepto en lo que respecta a la forma en que se enruta el tráfico a Internet desde la VPC de salida:

El tráfico de salida destinado a Internet se envía a la Transit Gateway (TGW) a través de la tabla de enrutamiento de VPC

TGW enruta el tráfico a la VPC de salida a través de la tabla de enrutamiento de TGW

La VPC enruta el tráfico a Internet a través de las tablas de enrutamiento de subredes privadas

En el entorno predeterminado de la zona de destino multicuenta, el tráfico de Internet se envía directamente a una puerta de enlace de traducción de direcciones de red (NAT). La solución de firewall administrado reconfigura las tablas de enrutamiento de las subredes privadas para que, en su lugar, dirijan la ruta predeterminada (0.0.0.0/0) a una interfaz de firewall.

Los propios firewalls contienen tres interfaces:

Interfaz de confianza: interfaz privada para recibir el tráfico que se va a procesar.

Interfaz no confiable: interfaz pública para enviar tráfico a Internet. Como los firewalls realizan la NAT, los servidores externos aceptan solicitudes de estas direcciones IP públicas.

Interfaz de administración: interfaz privada para la API del firewall, las actualizaciones, la consola, etc.

Durante todo el enrutamiento, el tráfico se mantiene dentro de la misma zona de disponibilidad (AZ) para reducir el tráfico entre zonas de disponibilidad. El tráfico solo AZs se cruza cuando se produce una conmutación por error.

Modificación de la lista de permitidos

Tras la incorporación, se crea una lista de puntos permitidos predeterminada, que contiene los puntos de conexión públicos necesarios para AMSams-allowlist, así como los puntos de conexión públicos para aplicar parches a los hosts de Windows y Linux. Una vez en funcionamiento, puede crear RFC en la consola AMS, en la categoría Administración | Firewall gestionado | Outbound (Palo Alto) para crear o eliminar listas de permitidos o modificar los dominios. Tenga en cuenta que ams-allowlist no se puede modificar. Los RFC se gestionan con total automatización (no son manuales).

Política de seguridad personalizada

Las políticas de seguridad determinan si se debe bloquear o permitir una sesión en función de los atributos del tráfico, como la zona de seguridad de origen y destino, la dirección IP de origen y destino y el servicio. Se admiten políticas de seguridad personalizadas y totalmente automatizadas RFCs. CTs Puede encontrar información sobre cómo crear o eliminar una política de seguridad en la categoría Gestión | Firewall gestionado | Saliente (Palo Alto), y el código para editar una política de seguridad existente en la categoría Implementación | Firewall gestionado | Saliente (Palo Alto). Podrá crear nuevas políticas de seguridad, modificarlas o eliminarlas.

nota

La política de seguridad predeterminada ams-allowlist no se puede modificar

CloudWatch Paneles de salida de PA

Se pueden encontrar dos paneles CloudWatch para proporcionar una vista agregada de Palo Alto (PA). El panel de control AMS-MF-PA-Egress-Config-Dashboard proporciona una descripción general de la configuración de PA, enlaces a listas de permitidos y una lista de todas las políticas de seguridad, incluidos sus atributos. El panel de control AMS-MF-PA-Egress-Dashboard se puede personalizar para filtrar los registros de tráfico. Por ejemplo, para crear un panel de control para una política de seguridad, puede crear un RFC con un filtro como el siguiente:

fields @timestamp, @message | filter @logStream like /pa-traffic-logs/ | filter @message like /<Security Policy Name>/ | parse @message "*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*," as x1, @x2, @x3, @x4, @type, @x6, @x7, @source_ip, @destination_ip, @source_nat_ip, @dest_nat_ip, @rule, @x13, @x14, @application, @x16, @from_zone, @to_zone, @x19, @x20, @x21, @x22, @session_id, @x24, @source_port, @destination_port, @source_nat_port, @destination_nat_port, @x29, @protocol, @action, @bytes, @bytes_sent, @bytes_recieved, @packets, @x36, @x37, @category, @x39, @x40, @x41, @source_country, @destination_country, @x44, @packets_sent, @packets_recieved, @session_end_reason, @x48, @x49, @x50 | display @timestamp, @rule, @action, @session_end_reason, @protocol, @source_ip, @destination_ip, @source_port, @destination_port, @session_id, @from_zone, @to_zone, @category, @bytes_sent, @bytes_recieved, @packets_sent, @packets_recieved, @source_country, @destination_country

Modelo de conmutación por error

La solución de firewalls incluye dos o tres hosts de Palo Alto (PA) (uno por zona de disponibilidad). Healthy Check Canaries sigue un programa constante para evaluar el estado de los anfitriones. Si se identifica un host como en mal estado, se notifica a AMS y el tráfico de esa AZ se traslada automáticamente a un host en buen estado en una AZ diferente mediante un cambio en la tabla de rutas. Como el flujo de trabajo de comprobación de estado se ejecuta constantemente, si el host vuelve a funcionar correctamente debido a problemas transitorios o a una corrección manual, el tráfico vuelve a la AZ correcta con el host en buen estado.

Escalado

AMS supervisa el firewall para determinar los límites de rendimiento y escalado. Cuando los límites de rendimiento superan los umbrales mínimos mínimos (CPU/red), AMS recibe una alerta. Un umbral inferior indica que los recursos se están acercando a la saturación, por lo que AMS evaluará las métricas a lo largo del tiempo y se pondrá en contacto con ellos para sugerir soluciones de escalabilidad.

Copia de seguridad y restauración

Las copias de seguridad se crean durante el lanzamiento inicial, después de cualquier cambio de configuración y en intervalos regulares. Las copias de seguridad del lanzamiento inicial se crean para cada host, pero las copias de seguridad modificadas y a intervalos regulares se realizan en todos los hosts del firewall cuando se invoca el flujo de trabajo de copia de seguridad. Los ingenieros de AMS pueden crear copias de seguridad adicionales fuera de esas ventanas o proporcionar los detalles de las copias de seguridad si así lo solicitan.

Los ingenieros de AMS pueden restaurar las copias de seguridad de la configuración si es necesario. Si es necesaria una restauración, se realizará en todos los hosts para mantener sincronizada la configuración entre los hosts.

La restauración también se puede realizar cuando un host requiere el reciclaje completo de una instancia. La restauración automática de la última copia de seguridad se produce cuando se aprovisiona una nueva EC2 instancia. En general, los hosts no se reciclan con regularidad y se reservan para errores graves o cambios de AMI necesarios. El reciclaje del host se inicia manualmente y se le notifica antes de que se produzca un reciclaje.

Además de las copias de seguridad de la configuración del firewall, las reglas específicas de la lista de permitidos se guardan por separado. Cuando se modifican las reglas de la lista de permitidos definidas, se crea automáticamente una copia de seguridad. Si es necesario, un ingeniero de AMS puede restaurar la copia de seguridad de la lista de personas permitidas.

Actualizaciones

La solución de firewall gestionado AMS requiere varias actualizaciones a lo largo del tiempo para añadir mejoras al sistema, funciones adicionales o actualizaciones al sistema operativo (SO) o al software del firewall.

La mayoría de los cambios no afectarán al entorno de ejecución, como la actualización de la infraestructura de automatización, pero otros cambios, como la rotación de las instancias del firewall o la actualización del sistema operativo, pueden provocar interrupciones. Cuando se evalúe una posible interrupción del servicio debido a las actualizaciones, AMS se pondrá en contacto con usted para adaptarse a los plazos de mantenimiento.

Acceso del operador

Los operadores de AMS utilizan sus ActiveDirectory credenciales para iniciar sesión en el dispositivo de Palo Alto y realizar operaciones (por ejemplo, aplicar parches, responder a un evento, etc.). La solución conserva los registros estándar de autenticación y cambios de configuración de los operadores de AMS para realizar un seguimiento de las acciones realizadas en los hosts de Palo Alto.

Registros predeterminados

De forma predeterminada, los registros generados por el firewall residen en el almacenamiento local de cada firewall. Con el tiempo, los registros locales se eliminarán en función del uso del almacenamiento. La solución AMS permite el envío en tiempo real de los troncos de las máquinas a CloudWatch los troncos; para obtener más información, consulteCloudWatch Integración de registros.

Los ingenieros de AMS aún tienen la capacidad de consultar y exportar los registros directamente desde las máquinas si es necesario. Además, los registros se pueden enviar a un Panorama propiedad del cliente; para obtener más información, consulte. Integración de Panorama

Los registros recopilados por la solución son los siguientes:

| Tipo de registro | Descripción |

|---|---|

Tráfico |

Muestra una entrada para el inicio y el final de cada sesión. Cada entrada incluye la fecha y la hora, las zonas de origen y destino, las direcciones y los puertos, el nombre de la aplicación, el nombre de la regla de seguridad aplicada al flujo, la acción de la regla (permitir, denegar o eliminar), la interfaz de entrada y salida, el número de bytes y el motivo del final de la sesión. La columna Tipo indica si la entrada es para el inicio o el final de la sesión, o si la sesión se denegó o canceló. Una «exclusión» indica que la regla de seguridad que bloqueó el tráfico especificó «cualquier» aplicación, mientras que una «denegación» indica que la regla identificó una aplicación específica. Si se interrumpe el tráfico antes de identificar la aplicación, por ejemplo, cuando una regla elimina todo el tráfico de un servicio específico, la aplicación se muestra como «no aplicable». |

Amenaza |

Muestra una entrada para cada alarma de seguridad generada por el firewall. Cada entrada incluye la fecha y la hora, el nombre o la URL de la amenaza, las zonas de origen y destino, las direcciones y los puertos, el nombre de la aplicación y la acción de alarma (permitir o bloquear) y su gravedad. La columna Tipo indica el tipo de amenaza, como «virus» o «spyware»; la columna Nombre es la descripción de la amenaza o la URL; y la columna Categoría es la categoría de amenaza (por ejemplo, «keylogger») o la categoría de URL. |

Filtrado de URL |

Muestra los registros de los filtros de URL, que controlan el acceso a los sitios web y si los usuarios pueden enviar credenciales a los sitios web. |

Configuración |

Muestra una entrada para cada cambio de configuración. Cada entrada incluye la fecha y la hora, el nombre de usuario del administrador, la dirección IP desde la que se realizó el cambio, el tipo de cliente (interfaz web o CLI), el tipo de comando ejecutado, si el comando se ejecutó correctamente o no, la ruta de configuración y los valores antes y después del cambio. |

Sistema |

Muestra una entrada para cada evento del sistema. Cada entrada incluye la fecha y la hora, la gravedad del evento y una descripción del evento. |

alarmas |

El registro de alarmas registra información detallada sobre las alarmas generadas por el sistema. La información de este registro también se incluye en Alarmas. Consulte «Definir la configuración de las alarmas». |

Autenticación |

Muestra información sobre los eventos de autenticación que se producen cuando los usuarios finales intentan acceder a los recursos de la red cuyo acceso está controlado por las reglas de la política de autenticación. Los usuarios pueden utilizar esta información para solucionar problemas de acceso y ajustar la política de autenticación de los usuarios según sea necesario. Junto con los objetos de correlación, los usuarios también pueden usar los registros de autenticación para identificar actividades sospechosas en la red del usuario, como los ataques de fuerza bruta. De forma opcional, los usuarios pueden configurar las reglas de autenticación para registrar los tiempos de espera de la autenticación. Estos tiempos de espera se refieren al período de tiempo en el que un usuario necesita autenticarse para un recurso solo una vez, pero puede acceder a él repetidamente. Ver información sobre los tiempos de espera ayuda a los usuarios a decidir si deben ajustarlos y cómo hacerlo. |

Unificado |

Muestra las últimas entradas de registro de tráfico, amenazas, filtrado de URL, WildFire envíos y filtrado de datos en una sola vista. La vista de registro colectiva permite a los usuarios investigar y filtrar estos diferentes tipos de registros juntos (en lugar de buscar en cada conjunto de registros por separado). O bien, los usuarios pueden elegir qué tipos de registro mostrar: hacen clic en la flecha situada a la izquierda del campo de filtro y seleccionan tráfico, amenaza, URL, datos o and/or incendios forestales para mostrar solo los tipos de registro seleccionados. |

Gestión de eventos

AMS monitorea continuamente la capacidad, el estado y la disponibilidad del firewall. Las métricas generadas por el firewall, así como las métricas AWS/AMS generadas, se utilizan para crear alarmas que reciben los ingenieros de operaciones de AMS, quienes investigarán y resolverán el problema. Las alarmas actuales cubren los siguientes casos:

Alarmas de eventos:

Utilización de la CPU del Firewall Dataplane

Utilización de la CPU: CPU del plano de datos (tráfico de procesamiento)

La utilización de paquetes del plano de datos del firewall es superior al 80%

Utilización de paquetes: plano de datos (tráfico de procesamiento)

Utilización de las sesiones del plano de datos del firewall

Sesión de Firewall Dataplane activa

Utilización agregada de la CPU del firewall

Utilización de la CPU en todos CPUs

Conmutación por error por parte de AZ

Se activa cuando se produce una conmutación por error en una zona de disponibilidad

Host de Syslog en mal estado

El host de Syslog no pasa la comprobación de estado

Alarmas de administración:

Alarma de fallo del monitor Health Check

Cuando el flujo de trabajo de comprobación de estado falla inesperadamente

Esto se aplica al flujo de trabajo en sí, no si se produce un error en la comprobación del estado del firewall

Alarma de error al rotar la contraseña

Cuando la rotación de la contraseña falla

La contraseña de usuario de la API o del servicio se rota cada 90 días

Métricas

Todas las métricas se capturan y almacenan CloudWatch en la cuenta de red. Se pueden ver accediendo desde la consola a la cuenta de red y navegando hasta la CloudWatch consola. Las métricas individuales se pueden ver en la pestaña de métricas o en un panel de control único para ver las métricas seleccionadas y las métricas agregadas. Para ello, vaya a la pestaña Panel de control y seleccione AMS-MF-PA-Egress-Dashboard.

Métricas personalizadas:

Comprobación de estado

Espacio de nombres: AMS/MF/PA/Egress

PARouteTableConnectionsByAZ

PAUnhealthyByInstance

PAUnhealthyAggregatedByAZ

PAHealthCheckLockState

Firewall generado

Espacio de nombres:/AMS/MF/PA/Egress<instance-id>

DataPlaneCPUUtilizationPacto

DataPlanePacketBuffferUtilization

dolor GPGateway UtilizationPct

panSessionActive

panSessionUtilization

CloudWatch Integración de registros

CloudWatch La integración de los registros reenvía los registros de los firewalls a CloudWatch registros, lo que reduce el riesgo de perder los registros debido al uso del almacenamiento local. Los registros se rellenan en tiempo real a medida que los firewalls los generan y se pueden ver bajo demanda a través de la consola o la API.

Las consultas complejas se pueden crear para el análisis de registros o se pueden exportar a CSV mediante CloudWatch Insights. Además, el CloudWatch panel de control personalizado de AMS Managed Firewall también mostrará una vista rápida de consultas específicas del registro de tráfico y una visualización gráfica de las repercusiones del tráfico y las políticas a lo largo del tiempo. El uso de CloudWatch registros también permite la integración nativa con otros servicios de AWS, como AWS Kinesis.

nota

Los registros de PA no se pueden reenviar directamente a un recopilador de Syslog existente en las instalaciones o a un recopilador de Syslog externo. La solución AMS Managed Firewall proporciona el envío en tiempo real de los registros de las máquinas PA a AWS CloudWatch Logs. Puede utilizar la función CloudWatch Logs Insight para ejecutar consultas ad hoc. Además, los registros se pueden enviar a la solución de gestión Panorama de Palo Alto. CloudWatch Los registros también se pueden reenviar a otros destinos mediante los filtros de CloudWatch suscripción. Obtenga más información sobre Panorama en la siguiente sección. Para obtener más información sobre Splunk, consulte Integración con Splunk.

Integración de Panorama

El firewall gestionado por AMS se puede integrar, de forma opcional, con su Panorama existente. Esto le permite ver las configuraciones del firewall desde Panorama o reenviar los registros del firewall al Panorama. La integración de Panorama con el Firewall gestionado por AMS es de solo lectura y no se permiten cambios de configuración en los firewalls desde Panorama. Panorama está completamente gestionado y configurado por usted, AMS solo se encargará de configurar los firewalls para comunicarse con él.

Licencias

El precio del firewall gestionado por AMS depende del tipo de licencia que se utilice, del tipo de licencia que se utilice por hora o con licencia propia (BYOL) y del tamaño de la instancia en la que se ejecute el dispositivo. Debe solicitar el tamaño de las instancias y las licencias del firewall de Palo Alto que prefiera a través de AWS Marketplace.

Licencias Marketplace: acepte los términos y condiciones del paquete 1 de firewalls de próxima generación de la serie VM desde la cuenta de red de MALZ.

Licencias BYOL: acepte los términos y condiciones del firewall de próxima generación (BYOL) de la serie VM desde la cuenta de red de MALZ y comparta con AMS el «código de autenticación BYOL» obtenido tras la compra de la licencia.

Limitaciones

En este momento, AMS es compatible con los firewalls de las series VM-300 o VM-500. Las configuraciones se encuentran aquí: modelos de la serie VM en instancias de AWS EC2

nota

La solución AMS se ejecuta en modo Active-Active, ya que cada instancia de PA de su AZ gestiona el tráfico de salida de su AZ correspondiente. Por lo tanto, con dos AZs, cada instancia de PA gestiona el tráfico de salida de hasta 5 Gbps y proporciona de forma efectiva un rendimiento total de 10 Gbps en dos de ellas. AZs Lo mismo ocurre con todos los límites de cada zona de disponibilidad. Si la comprobación de estado del AMS no se realiza correctamente, cambiamos el tráfico de la AZ con el PA defectuoso a otra AZ y, durante la sustitución de la instancia, la capacidad se reduce hasta los AZs límites restantes.

Actualmente, AMS no admite otros paquetes de Palo Alto disponibles en AWS Marketplace; por ejemplo, no puede solicitar el «paquete de firewalls de próxima generación de la serie VM 2". Tenga en cuenta que la solución de firewall administrado por AMS que utiliza Palo Alto actualmente solo ofrece una oferta de filtrado del tráfico de salida, por lo que el uso de paquetes avanzados de la serie VM no proporcionaría funciones ni ventajas adicionales.

Requisitos de incorporación

Debe revisar y aceptar los términos y condiciones del firewall de próxima generación de la serie VM de Palo Alto en AWS Marketplace.

Debe confirmar el tamaño de la instancia que quiere usar en función de la carga de trabajo prevista.

Debe proporcionar un bloqueo CIDR de /24 horas que no entre en conflicto con las redes de su entorno de zona de destino multicuenta o local. Debe ser de la misma clase que la VPC de salida (la solución proporciona una extensión de VPC /24 a la VPC de salida).

Precios

Los costes de la infraestructura básica del firewall gestionado por AMS se dividen en tres factores principales: la EC2 instancia que aloja el firewall de Palo Alto, la licencia de software, las licencias de la serie VM de Palo Alto y CloudWatch las integraciones.

Los siguientes precios se basan en los firewalls de la serie VM-300.

EC2 Instancias: el firewall de Palo Alto se ejecuta en un modelo de alta disponibilidad de 2 a 3 EC2 instancias, en el que la instancia se basa en las cargas de trabajo esperadas. El costo de la instancia depende de la región y del número de AZs

Por ejemplo, us-east-1, m5.xlarge, 3 AZs

0,192$ * 24 * 30 * 3 = 414,72$

https://aws.amazon.com/ec2/precios/bajo demanda/

Licencias de Palo Alto: el costo de la licencia de software de un firewall Palo Alto VM-300 de próxima generación depende del número de zonas de disponibilidad y del tipo de instancia.

Por ejemplo, us-east-1, m5.xlarge, 3 AZs

0,87$ * 24 * 30 * 3 = 1879,20$

https://aws.amazon.com/marketplace/pp/B083M7JPKB? ref_=srh_res_product_title #pdp -pricing

CloudWatch Integración de registros: la integración de registros utiliza SysLog servidores (- t3.medium), NLB y CloudWatch registros. EC2 CloudWatch El costo de los servidores depende de la región y el número de servidores AZs, y el costo de los NLB/CloudWatch registros varía según la utilización del tráfico.

Por ejemplo, us-east-1, t3.medium, 3AZ

0,0416$ * 24 * 30 * 3 = 89,86$

https://aws.amazon.com/ec2/precios/bajo demanda/

https://aws.amazon.com/cloudwatch/precios/