Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Arquitectura de cuentas de red

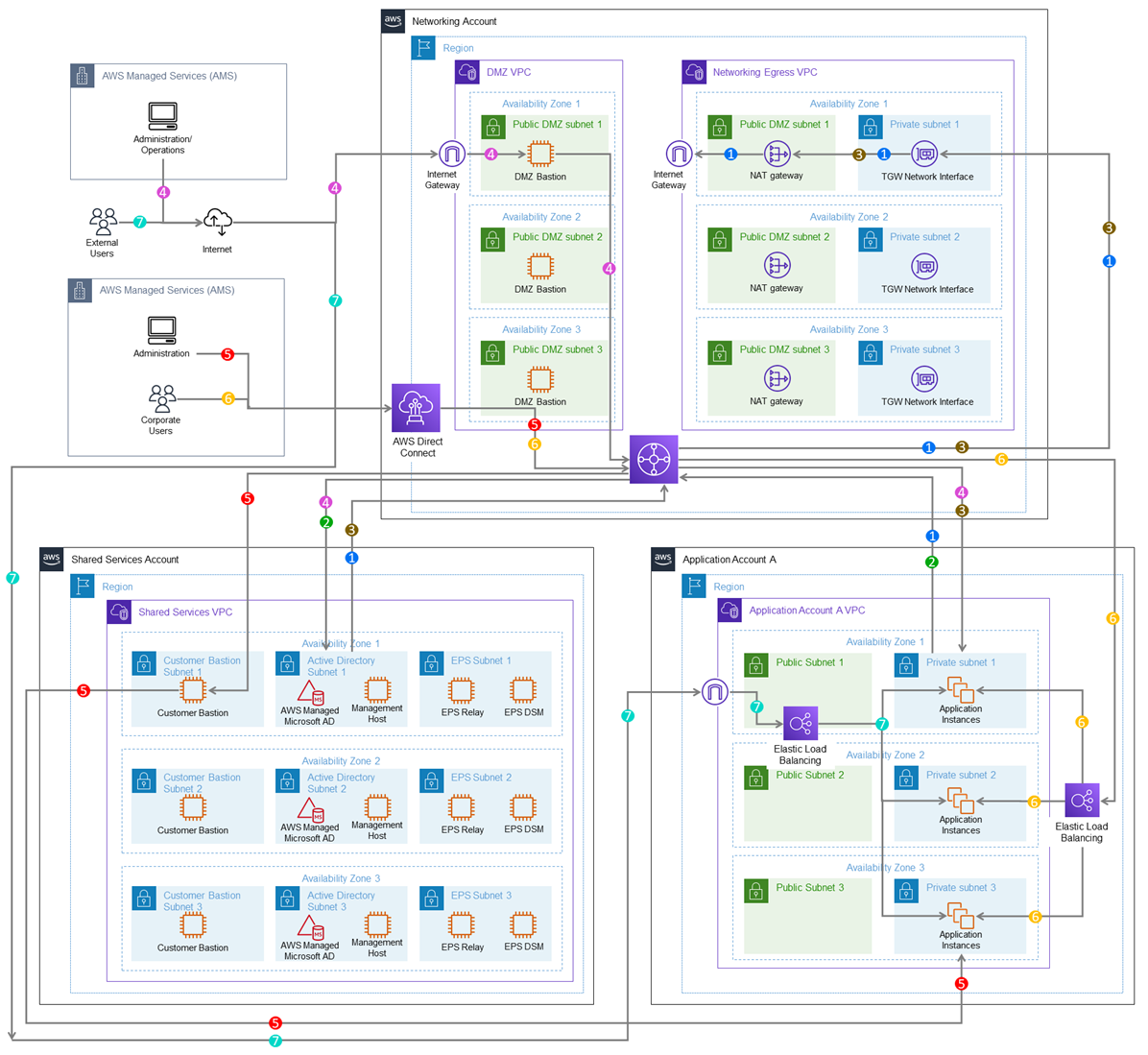

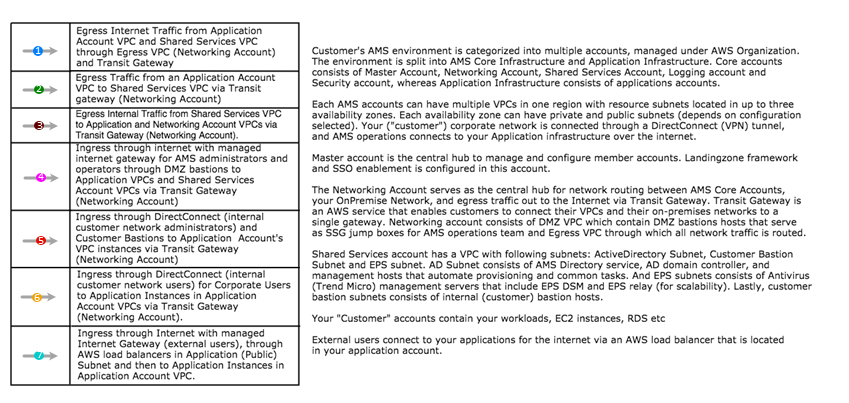

El siguiente diagrama muestra el entorno de zona de landing de cuentas múltiples de AMS, que muestra los flujos de tráfico de red entre cuentas, y es un ejemplo de una configuración de alta disponibilidad.

AMS configura automáticamente todos los aspectos de la red en función de nuestras plantillas estándar y de las opciones que haya seleccionado durante la incorporación. Se aplica un diseño de red de AWS estándar a su cuenta de AWS y se crea una VPC para usted y se conecta a AMS mediante VPN o Direct Connect. Para obtener más información sobre Direct Connect, consulte AWS Direct Connect

nota

Para obtener información sobre los límites y restricciones de servicio predeterminados para todos los servicios activos, consulte la documentación sobre los límites de servicio de AWS.

El diseño de nuestra red se basa en el «Principio de Privilegio Mínimo» de