Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

S3 Storage | Crear

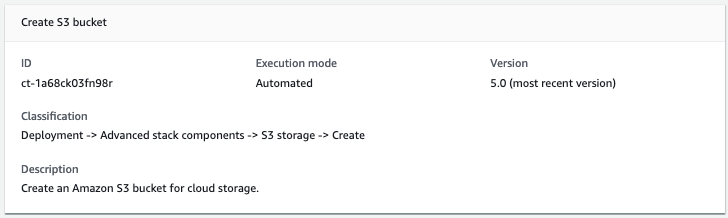

Cree un bucket de Amazon S3 para el almacenamiento en la nube.

Clasificación completa: Implementación | Componentes de pila avanzados | Almacenamiento en S3 | Creación

Detalles del tipo de cambio

ID de tipo de cambio |

ct-1a68ck03fn98r |

Versión actual |

5.0 |

Duración prevista de la ejecución |

60 minutos |

Aprobación de AWS |

Obligatorio |

Aprobación del cliente |

No obligatorio |

Modo de ejecución |

Automatizado |

Información adicional

Cree almacenamiento en S3

Captura de pantalla de este tipo de cambio en la consola AMS:

Cómo funciona:

Vaya a la página Crear RFC: en el panel de navegación izquierdo de la consola AMS, haga clic RFCspara abrir la página de RFCs listas y, a continuación, haga clic en Crear RFC.

Elija un tipo de cambio (CT) popular en la vista predeterminada de búsqueda de tipos de cambios o seleccione un CT en la vista Elegir por categoría.

Busque por tipo de cambio: puede hacer clic en un CT popular del área de creación rápida para abrir inmediatamente la página Ejecutar RFC. Tenga en cuenta que no puede elegir una versión antigua de CT con Quick Create.

Para ordenar CTs, utilice el área Todos los tipos de cambios en la vista de tarjeta o tabla. En cualquiera de las vistas, seleccione una CT y, a continuación, haga clic en Crear RFC para abrir la página Ejecutar RFC. Si corresponde, aparece la opción Crear con una versión anterior junto al botón Crear RFC.

Elegir por categoría: seleccione una categoría, una subcategoría, un elemento y una operación, y se abrirá el cuadro de detalles del CT con la opción Crear con una versión anterior, si corresponde. Haga clic en Crear RFC para abrir la página Ejecutar RFC.

En la página Ejecutar RFC, abra el área del nombre del CT para ver el cuadro de detalles del CT. Se requiere un asunto (lo rellena automáticamente si elige su CT en la vista Buscar tipos de cambios). Abra el área de configuración adicional para añadir información sobre la RFC.

En el área de configuración de ejecución, utilice las listas desplegables disponibles o introduzca valores para los parámetros necesarios. Para configurar los parámetros de ejecución opcionales, abra el área de configuración adicional.

Cuando haya terminado, haga clic en Ejecutar. Si no hay errores, aparecerá la página de la RFC creada correctamente con los detalles de la RFC enviada y el resultado inicial de la ejecución.

Abra el área de parámetros de ejecución para ver las configuraciones que envió. Actualice la página para actualizar el estado de ejecución de la RFC. Si lo desea, cancele la RFC o cree una copia de la misma con las opciones de la parte superior de la página.

Cómo funciona:

Utilice la función de creación en línea (se emite un

create-rfccomando con todos los parámetros de ejecución y RFC incluidos) o la de plantilla (se crean dos archivos JSON, uno para los parámetros de RFC y otro para los parámetros de ejecución) y ejecute elcreate-rfccomando con los dos archivos como entrada. Ambos métodos se describen aquí.Envíe el

aws amscm submit-rfc --rfc-idcomando RFC: con el ID de RFC devuelto.IDSupervise el comando RFC:.

aws amscm get-rfc --rfc-idID

Para comprobar la versión del tipo de cambio, utilice este comando:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

CREACIÓN EN LÍNEA:

Ejecute el comando create RFC con los parámetros de ejecución incluidos en línea (comillas de escape al proporcionar los parámetros de ejecución en línea) y, a continuación, envíe el ID de RFC devuelto. Por ejemplo, puedes reemplazar el contenido por algo como esto:

Ejemplo con solo los parámetros necesarios, versión 5.0:

aws amscm create-rfc --title "my-s3-bucket" --change-type-id "ct-1a68ck03fn98r" --change-type-version "5.0" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-CreateBucket\",\"Region\":\"us-east-1\",\"Parameters\":{\"BucketName\":\"amzn-s3-demo-bucket\"}}"

Ejemplo con todos los parámetros, versión 5.0:

aws amscm create-rfc --title "My S3 Bucket" --change-type-id "ct-1a68ck03fn98r" --change-type-version "5.0" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-CreateBucket\",\"Region\":\"us-east-1\",\"Parameters\":{\"BucketName\":\"amzn-s3-demo-bucket\",\"ServerSideEncryption\":\"KmsManagedKeys\",\"KMSKeyId\":\"arn:aws:kms:ap-southeast-2:123456789012:key/9d5948f1-2082-4c07-a183-eb829b8d81c4\",\"Versioning\":\"Enabled\",\"IAMPrincipalsRequiringReadObjectAccess\":[\"arn:aws:iam::123456789012:user/myuser\",\"arn:aws:iam::123456789012:role/myrole\"],\"IAMPrincipalsRequiringWriteObjectAccess\":[\"arn:aws:iam::123456789012:user/myuser\",\"arn:aws:iam::123456789012:role/myrole\"],\"ServicesRequiringReadObjectAccess\":[\"rds.amazonaws.com\",\"ec2.amazonaws.com\",\"logs.ap-southeast-2.amazonaws.com\"],\"ServicesRequiringWriteObjectAccess\":[\"rds.amazonaws.com\",\"ec2.amazonaws.com\",\"logs.ap-southeast-2.amazonaws.com\"],\"EnforceSecureTransport\":true,\"AccessAllowedIpRanges\":[\"1.0.0.0/24\",\"2.0.0.0/24\"]}}"

CREACIÓN DE PLANTILLA:

Envía los parámetros de ejecución del esquema JSON para este tipo de cambio a un archivo; este ejemplo lo nombra CreateBucketParams .json.

aws amscm get-change-type-version --change-type-id "ct-1a68ck03fn98r" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > CreateBucketParams.jsonModifique y guarde el CreateBucketParams archivo. Ten en cuenta que no es necesario que utilices el identificador de tu cuenta en el

BucketName, pero esto te permitirá encontrar el segmento más fácilmente (recuerda que los nombres de los grupos deben ser únicos en la cuenta en todas las regiones y no pueden estar en mayúsculas). Si lo utilizas para crear un tier-and-tie WordPress sitio, es recomendable que indiques ese propósito al configurar elBucketName.Ejemplo con acceso de lectura:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "IAMPrincipalsWithReadObjectAccess": [ "arn:aws:iam::123456789123:role/roleA", "arn:aws:iam::987654321987:role/roleB" ] } }Ejemplo con acceso de escritura:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "IAMPrincipalsRequiringWriteObjectAccess": [ "arn:aws:iam::123456789123:role/roleA", "arn:aws:iam::987654321987:role/roleB" ] } }Para ver la política resultante, consulteOtorga acceso READ a un usuario o rol de IAM.

Ejemplo de acceso de lectura al servicio:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] } }Para ver la política resultante, consulteOtorga acceso WRITE a un usuario o rol de IAM.

Ejemplo de acceso de escritura al servicio:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] } }Ejemplo de transporte seguro obligatorio:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "EnforceSecureTransport": "true" } }Para ver la política resultante, consulteUsos EnforceSecureTransport.

Ejemplo con límites de acceso al depósito desde un conjunto de rangos de IP:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "AccessAllowedIpRanges": [ "1.2.3.0/24", "2.3.4.0/24" ] } }Para ver la política resultante, consulteLimita el acceso al rango de IP.

Transfiera el archivo JSON de la plantilla RFC a un archivo denominado CreateBucketRfc .json:

aws amscm create-rfc --generate-cli-skeleton > CreateBucketRfc.jsonModifique y guarde el CreateBucketRfc archivo.json. Por ejemplo, puedes reemplazar el contenido por algo como esto:

{ "ChangeTypeVersion": "5.0", "ChangeTypeId": "ct-1a68ck03fn98r", "Title": "S3-Bucket-Create-RFC", "RequestedStartTime": "2016-12-05T14:20:00Z", "RequestedEndTime": "2016-12-05T16:20:00Z" }Cree el RFC, especificando el CreateBucketRfc archivo y el CreateBucketParams archivo:

aws amscm create-rfc --cli-input-json file://CreateBucketRfc.json --execution-parameters file://CreateBucketParams.jsonRecibirá el ID de la nueva RFC en la respuesta y podrá utilizarla para enviar y supervisar la RFC. Hasta que la envíe, la RFC permanece en estado de edición y no se inicia.

Para ver el depósito de S3 o cargar objetos en él, consulte el resultado de la ejecución: utilice

stack_idpara ver el depósito en la consola de Cloud Formation y utilice el nombre del depósito de S3 para verlo en la consola de S3.nota

Al cargar objetos desde una cuenta que no es del propietario, es obligatorio especificar la

bucket-owner-full-controlACL, que otorga a la cuenta del propietario del depósito el control total sobre todos los objetos del depósito. Ejemplo:aws s3api put-object --aclbucket-owner-full-control--bucketamzn-s3-demo-bucket--keydata.txt--body/tmp/data.txt

nota

Este tutorial describe y proporciona comandos de ejemplo para crear un depósito de almacenamiento de Amazon S3 con la versión 5.0 del tipo de cambio (ct-1a68ck03fn98r). Esta versión no permite crear un bucket de S3 público, solo se permite el almacenamiento privado. Para crear un depósito de almacenamiento de S3 público, utilice una versión anterior del tipo de cambio y especifique PublicReadel AccessControlparámetro.

Además, este tutorial no otorga los permisos necesarios para eliminar objetos versionados.

Para obtener más información sobre Amazon S3, consulte la documentación de Amazon Simple Storage Service

Ejemplo de políticas resultantes de S3 Storage Bucket Create

En función de cómo haya creado su depósito de almacenamiento de Amazon S3, ha creado políticas. Estas políticas de ejemplo coinciden con varios escenarios de creación de Amazon S3 que se proporcionan enCreación de un bucket de S3 con la CLI.

Otorga acceso READ a un usuario o rol de IAM

El ejemplo de política resultante otorga acceso de lectura a los objetos del bucket a un usuario o rol de IAM:

{ "Sid": "AllowBucketReadActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.BUCKET_NAME" }, { "Sid": "AllowObjectReadActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:GetObject", "s3:ListMultipartUploadParts" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Para ver los parámetros de ejecución necesarios para crear esta política con el tipo de cambio Create del depósito de almacenamiento de S3, consulte Creación de un bucket de S3 con la CLI

Otorga acceso WRITE a un usuario o rol de IAM

El siguiente ejemplo de política resultante otorga acceso WRITE a los objetos del bucket a un usuario o rol de IAM. Esta política no concede los permisos necesarios para eliminar objetos versionados.

{ "Sid": "AllowObjectWriteActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:PutObject", "s3:DeleteObject", "s3:AbortMultipartUpload" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Para conocer los parámetros de ejecución necesarios para crear esta política con el tipo de cambio Create del depósito de almacenamiento de S3, consulte Creación de un bucket de S3 con la CLI

Otorga acceso READ a un servicio de AWS

La política de ejemplo resultante otorga acceso READ a los objetos del bucket de un servicio de AWS:

{ "Sid": "AllowBucketReadActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }, { "Sid": "AllowObjectReadActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:GetObject", "s3:ListMultipartUploadParts" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Para ver los parámetros de ejecución necesarios para crear esta política con el tipo de cambio Create del depósito de almacenamiento de S3, consulte Creación de un bucket de S3 con la CLI

Otorga acceso WRITE a un servicio de AWS

El siguiente ejemplo de política resultante otorga acceso WRITE a los objetos del bucket de un servicio de AWS. Esta política no concede los permisos necesarios para eliminar objetos versionados.

{ "Sid": "AllowObjectWriteActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:PutObject", "s3:DeleteObject", "s3:AbortMultipartUpload" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Para conocer los parámetros de ejecución necesarios para crear esta política con el tipo de cambio Create del depósito de almacenamiento de S3, consulte Creación de un bucket de S3 con la CLI

Usos EnforceSecureTransport

Ejemplo resultante de una política que impone un transporte seguro:

{ "Sid": "EnforceSecureTransport", "Effect": "Deny", "Principal": "*", "Action": "*", "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*", "Condition": { "Bool": { "aws:SecureTransport": "false" } } }

Para ver los parámetros de ejecución necesarios para crear esta política con el tipo de cambio Create del depósito de almacenamiento de S3, consulte Creación de un bucket de S3 con la CLI

Limita el acceso al rango de IP

Ejemplo de política resultante que limita el acceso al bucket desde un conjunto de rangos de IP:

{ "Sid": "RestrictBasedOnIPRanges", "Effect": "Deny", "Principal": "*", "Action": "s3:*", "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*", "Condition": { "NotIpAddress": { "aws:SourceIp": [ “1.2.3.0/24", “2.3.4.0/24" ] } } }

Para ver los parámetros de ejecución necesarios para crear esta política con el tipo de cambio Create del depósito de almacenamiento de S3, consulte Creación de un bucket de S3 con la CLI

Parámetros de entrada de ejecución

Para obtener información detallada sobre los parámetros de entrada de la ejecución, consulteEsquema para el tipo de cambio ct-1a68ck03fn98r.

Ejemplo: Parámetros necesarios

{ "DocumentName" : "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "mybucket" } }

Ejemplo: todos los parámetros

{ "DocumentName" : "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "mybucket", "ServerSideEncryption": "KmsManagedKeys", "KMSKeyId": "arn:aws:kms:ap-southeast-2:123456789012:key/9d5948f1-2082-4c07-a183-eb829b8d81c4", "Versioning": "Enabled", "IAMPrincipalsRequiringReadObjectAccess": [ "arn:aws:iam::123456789012:user/myuser", "arn:aws:iam::123456789012:role/myrole" ], "IAMPrincipalsRequiringWriteObjectAccess": [ "arn:aws:iam::123456789012:user/myuser", "arn:aws:iam::123456789012:role/myrole" ], "ServicesRequiringReadObjectAccess": [ "rds.amazonaws.com", "ec2.amazonaws.com", "logs.ap-southeast-2.amazonaws.com" ], "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "ec2.amazonaws.com", "logs.ap-southeast-2.amazonaws.com" ], "EnforceSecureTransport": true, "AccessAllowedIpRanges": [ "1.0.0.0/24", "2.0.0.0/24" ], "Tags": [ "{\"Key\": \"foo\", \"Value\": \"bar\"}", "{ \"Key\": \"testkey\",\"Value\": \"testvalue\" }" ] } }