Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cuenta AMS Tools (migración de cargas de trabajo)

Su cuenta de herramientas de zona de destino multicuenta (con VPC) ayuda a acelerar los esfuerzos de migración, aumenta su posición de seguridad, reduce los costes y la complejidad y estandariza su patrón de uso.

Una cuenta de herramientas proporciona lo siguiente:

Un límite bien definido para el acceso a las instancias de replicación para los integradores de sistemas ajenos a sus cargas de trabajo de producción.

Le permite crear una cámara aislada para comprobar si una carga de trabajo contiene malware o rutas de red desconocidas antes de colocarla en una cuenta con otras cargas de trabajo.

Al tratarse de una configuración de cuenta definida, agiliza la incorporación y la preparación para la migración de las cargas de trabajo.

Rutas de red aisladas para proteger el tráfico desde las instalaciones -> -> Cuenta de herramientas CloudEndure -> imagen ingerida por AMS. Una vez ingerida una imagen, puede compartirla con la cuenta de destino mediante un RFC de AMS Management | Advanced stack components | AMI | Share (ct-1eiczxw8ihc18).

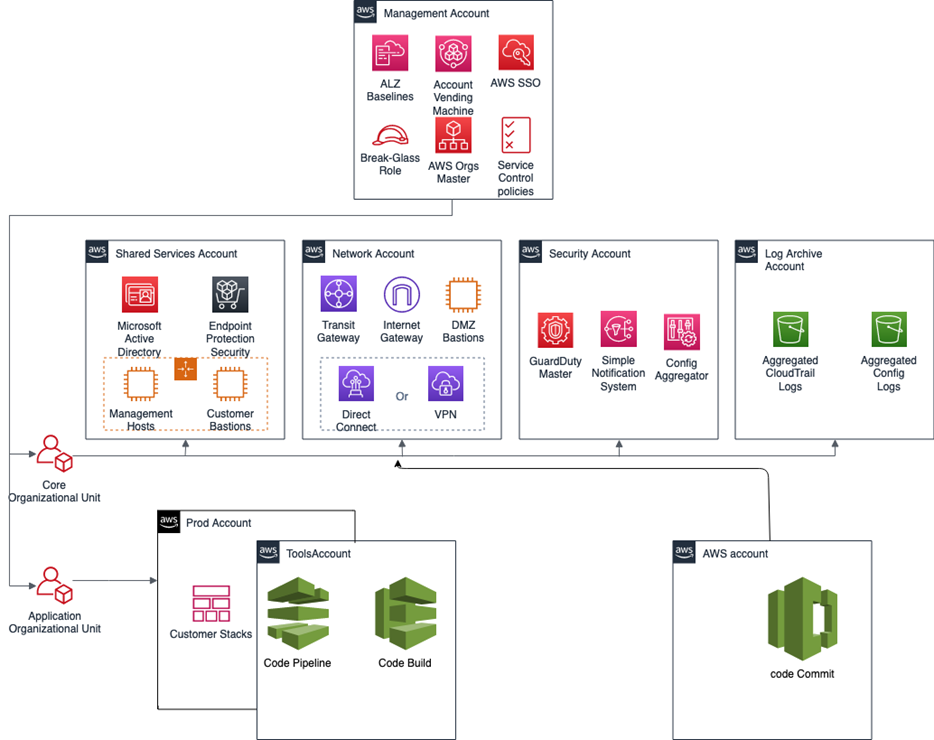

Diagrama de arquitectura de alto nivel:

Utilice el tipo de cambio Deployment | Managed landing zone | Management Account | Create tools account (con VPC) (ct-2j7q1hgf26x5c) para implementar rápidamente una cuenta de herramientas e instanciar un proceso de ingestión de carga de trabajo en un entorno de zona de aterrizaje multicuenta. Consulte Cuenta de administración, Cuenta de herramientas: creación (con VPC).

nota

Recomendamos tener dos zonas de disponibilidad (AZs), ya que se trata de un centro de migración.

De forma predeterminada, AMS crea los siguientes dos grupos de seguridad (SGs) en cada cuenta. Confirme que estos dos SGs estén presentes. Si no están presentes, abra una nueva solicitud de servicio con el equipo de AMS para solicitarlos.

SentinelDefaultSecurityGroupPrivateOnlyEgressAll

InitialGarden-SentinelDefaultSecurityGroupPrivateOnly

Asegúrese de que las instancias de CloudEndure replicación se creen en la subred privada donde hay rutas de regreso a la red local. Puede confirmarlo asegurándose de que las tablas de enrutamiento de la subred privada tengan una ruta predeterminada de regreso a TGW. Sin embargo, si se realiza un corte de CloudEndure máquina, se debe utilizar una subred privada «aislada», donde no hay ninguna ruta de regreso a la red local y solo se permite el tráfico saliente de Internet. Es fundamental garantizar que la transición se produzca en la subred aislada para evitar posibles problemas con los recursos locales.

Requisitos previos:

Nivel de soporte Plus o Premium.

La cuenta de aplicación IDs de la clave KMS en la que AMIs se despliegan.

La cuenta de herramientas, creada como se describió anteriormente.