Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Migración de cargas de trabajo: CloudEndure landing zone (SALZ)

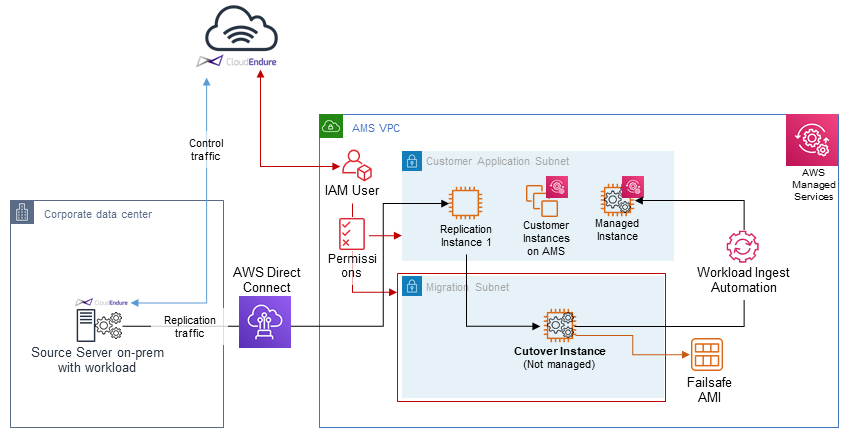

En esta sección, se proporciona información sobre cómo configurar una zona de aterrizaje de cuenta única (SALZ) de migración intermedia para que las instancias de CloudEndure transición (CE) estén disponibles para una RFC de ingesta de carga de trabajo (WIGS).

Para obtener más información, consulte Migración. CloudEndure CloudEndure

nota

Se trata de un patrón y una zona de migración predefinidos y reforzados por la seguridad.

Requisitos previos:

Una cuenta AMS de un cliente

Integración de red y acceso entre la cuenta AMS y el cliente en las instalaciones

¿Una cuenta CloudEndure

Un flujo de trabajo de aprobación previa para una revisión y aprobación de AMS Security, que se ejecuta con su CA and/or CSDM (por ejemplo, el uso indebido de las credenciales permanentes de los usuarios de IAM permite que las instancias y los grupos de seguridad usen instancias y grupos de seguridad) create/delete

nota

En esta sección se describen los procesos específicos de preparación y migración.

Preparación: Usted y el operador de AMS:

Prepare una solicitud de cambio (RFC) con la gerencia | Otros | Otros | Actualice el tipo de cambio a AMS para obtener los siguientes recursos y actualizaciones. Puede enviar Otro | Otro tipo de actualización RFCs por separado o solo uno. Para obtener más información sobre ese RFC/CT, consulte Otras | Otras actualizaciones con estas solicitudes:

Asigne un bloque CIDR secundario a su VPC de AMS; un bloque CIDR temporal que se eliminará una vez finalizada la migración. Asegúrese de que el bloqueo no entre en conflicto con ninguna ruta existente de regreso a su red local. Por ejemplo, si el CIDR de la VPC de AMS es 10.0.0.0/16 y hay una ruta de regreso a la red local de 10.1.0.0/16, el CIDR secundario temporal podría ser 10.255.255.0/24. Para obtener información sobre los bloques CIDR de AWS, consulte VPC y tamaño de subred.

Cree una nueva subred privada dentro de la VPC AMS de jardín inicial. Nombre de ejemplo:.

migration-temp-subnetCree una nueva tabla de enrutamiento para la subred con solo rutas locales de VPC y NAT (Internet), a fin de evitar conflictos con el servidor de origen durante la transición de la instancia y posibles interrupciones. Asegúrese de que el tráfico saliente a Internet esté permitido para la descarga de parches y de que se puedan descargar e instalar los requisitos previos del AMS WIGS.

Actualice su grupo de seguridad de AD gestionado para permitir el tráfico entrante y saliente. to/from

migration-temp-subnetSolicita también que se actualice tu grupo de seguridad del balanceador de cargas EPS (ELB) (por ejemplo,mc-eps-McEpsElbPrivateSecurityGroup-M79OXBZEEX74) para permitir la nueva subred privada (es decir,).migration-temp-subnetSi el tráfico de la subred dedicada CloudEndure (CE) no está permitido en los tres puertos TCP, se producirá un error en la ingestión de WIGS.Por último, solicite una nueva política de IAM y un nuevo CloudEndure usuario de IAM. <Customer Application Subnet (s) + Temp Migration Subnet>La política necesita su número de cuenta correcto y la subred IDs de la

RunInstancesdeclaración debe ser: la suya.Para ver una CloudEndure política de IAM aprobada previamente por AMS: descomprima el archivo de ejemplo de WIGS Cloud Endure Landing Zone y abra el.

customer_cloud_endure_policy.jsonnota

Si desea una política más permisiva, hable con usted sobre lo que necesita CloudArchitect/CSDM y obtenga, si es necesario, una revisión de seguridad de AMS y su aprobación antes de enviar una RFC para implementar la política.

Los pasos de preparación que debe seguir CloudEndure para la incorporación de la carga de trabajo de AMS están listos y, si su socio de migración ha completado los pasos de preparación, la migración está lista para llevarse a cabo. El RFC del WIGS lo envía su socio de migración.

nota

Las claves de usuario de IAM no se compartirán directamente, sino que el operador del AMS debe escribirlas en la consola CloudEndure de administración en una sesión de pantalla compartida.

Preparación: Socio de migración y operador de AMS:

Cree un proyecto de CloudEndure migración.

Durante la creación del proyecto, pida a AMS que escriba las credenciales de usuario de IAM en las sesiones de pantalla compartida.

En Configuración de replicación -> Elija la subred en la que se lanzarán los servidores de replicación y seleccione subred. customer-application-x

En Configuración de replicación -> Elija los grupos de seguridad que desee aplicar a los servidores de replicación, seleccione ambos grupos de seguridad Sentinel (solo privados y). EgressAll

Defina las opciones de transición para las máquinas (instancias).

Subred:. migration-temp-subnet

Grupo de seguridad: ambos grupos de seguridad «Sentinel» (solo privados y). EgressAll

Las instancias de transición deben poder comunicarse con el AD administrado por AMS y con los puntos de enlace públicos de AWS.

IP elástica: ninguna

IP pública: no

Función de IAM: customer-mc-ec perfil de 2 instancias

La función de IAM debe permitir la comunicación por SSM. Es mejor usar AMS por defecto.

Establezca las etiquetas según la convención.

Migración: Socio de migración:

Cree una pila ficticia en AMS. Usas el ID de la pila para acceder a los bastiones.

Instale el agente CloudEndure (CE) en el servidor de origen. Para obtener más información, consulte Instalación de los agentes

. Cree credenciales de administrador local en el servidor de origen.

Programe una breve ventana de transición y haga clic en Cambiar cuando esté listo. Esto finaliza la migración y redirige a los usuarios a la región de AWS de destino.

Solicite acceso de administrador de pila a la pila ficticia; consulte Solicitud de acceso de administrador.

Inicia sesión en el bastión y, después, en la instancia de transición con las credenciales de administrador local que creaste.

Cree una AMI a prueba de fallos. Para obtener más información sobre la creación AMIs, consulte AMI Create.

Prepare la instancia para su ingestión, consulteMigración de cargas de trabajo: requisitos previos para Linux y Windows.

Ejecute el RFC de WIGS en la instancia, consulte. Pila de ingesta de carga de trabajo: creación