Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Tutorial: Instale un servidor LAMP en AL2

Los siguientes procedimientos le ayudan a instalar un servidor web Apache compatible con PHP y MariaDB

importante

Si está intentando configurar un servidor web LAMP en una distribución diferente, como Ubuntu o Red Hat Enterprise Linux, este tutorial no funcionará. Para el AL2 023, consulte Instalar un servidor LAMP en el 023. AL2 Para Ubuntu, consulte la siguiente documentación de la comunidad de Ubuntu: ApacheMy SQLPHP.

Opción: completar este tutorial con la automatización

Para completar este tutorial utilizando la AWS Systems Manager automatización en lugar de las siguientes tareas, ejecute el AWS documento Docs-Install: ALAMPServer

Tareas

Paso 1: Preparar el servidor LAMP

Requisitos previos

-

En este tutorial se supone que ya ha lanzado una nueva instancia con AL2 un nombre DNS público al que se pueda acceder desde Internet. Para obtener más información, consulta Cómo lanzar una instancia en la Guía del EC2 usuario de Amazon. También debe haber configurado el grupo de seguridad para que permita las conexiones SSH (puerto 22), HTTP (puerto 80) y HTTPS (puerto 443). Para obtener más información sobre estos requisitos previos, consulte las reglas de los grupos de seguridad en la Guía del EC2 usuario de Amazon.

-

El siguiente procedimiento instala la última versión de PHP disponible actualmente AL2.

php8.2Si tiene previsto usar otras aplicaciones de PHP diferentes a las que se indican en este tutorial, debe comprobar su compatibilidad conphp8.2.

Para preparar el servidor LAMP

-

Para asegurarse de que todos los paquetes de software están actualizados, realice una actualización rápida del software en la instancia. Este proceso puede durar unos minutos, pero es importante realizarlo para asegurarse de que tiene las actualizaciones de seguridad y las correcciones de errores más recientes.

La opción

-yinstala las actualizaciones sin necesidad de confirmación. Si le gustaría examinar las actualizaciones antes de la instalación, puede omitir esta opción.[ec2-user ~]$sudo yum update -y -

Instale los repositorios de Amazon Linux Extras

mariadb10.5para obtener la versión más recientes del paquete MariaDB.[ec2-user ~]$sudo amazon-linux-extras install mariadb10.5Si recibe el error que indica

sudo: amazon-linux-extras: command not found, entonces la instancia no se lanzó con una AMI; de Amazon Linux 2 (quizás está utilizando la Amazon Linux AMI en su lugar). Puede ver la versión de Amazon Linux usando el comando siguiente:cat /etc/system-release -

Instale los repositorios de

php8.2Amazon Linux Extras para obtener la última versión del PHP paquete. AL2[ec2-user ~]$sudo amazon-linux-extras install php8.2 -

Ahora que la instancia está actualizada, puede instalar el servidor web Apache, MariaDB y los paquetes de software PHP. Utilice el comando yum install para instalar varios paquetes de software y todas las dependencias relacionadas al mismo tiempo.

[ec2-user ~]$sudo yum install -y httpdPuede ver las versiones actuales de estos paquetes mediante el comando siguiente:

yum infopackage_name -

Inicie el servidor web Apache.

[ec2-user ~]$sudo systemctl start httpd -

Utilice el comando systemctl para configurar el servidor web Apache de forma que se inicie cada vez que arranque el sistema.

[ec2-user ~]$sudo systemctl enable httpdPuede verificar que httpd está activo ejecutando el siguiente comando:

[ec2-user ~]$sudo systemctl is-enabled httpd -

Si aún no lo ha hecho, añada una regla de seguridad para permitir las conexiones HTTP entrantes (puerto 80) con la instancia. De forma predeterminada, se configuró un grupo de

Nseguridad launch-wizard para la instancia durante la inicialización. Este grupo contiene una sola regla para permitir las conexiones SSH.Abre la EC2 consola de Amazon en https://console.aws.amazon.com/ec2/

. Elija Instances (Instancias) y seleccione la instancia.

-

En la pestaña Security (Seguridad), consulte las reglas de entrada. Debería ver la siguiente regla:

Port range Protocol Source 22 tcp 0.0.0.0/0aviso

El uso

0.0.0.0/0permite que todas IPv4 las direcciones accedan a tu instancia mediante SSH. Esto es aceptable para un periodo de tiempo corto en un entorno de prueba, pero no es seguro en entornos de producción. En entornos de producción, solo se autoriza el acceso a la instancia a una dirección IP o a un rango de direcciones IP específicas. -

Elija el vínculo para el grupo de seguridad. Con los procedimientos que se describen en Añadir reglas a un grupo de seguridad, añada una nueva regla de seguridad entrante con los siguientes valores:

-

Tipo: HTTP

-

Protocolo: TCP

-

Rango de puertos: 80

-

Origen: personalizado

-

-

Pruebe el servidor web. En un navegador web, escriba la dirección DNS pública (o la dirección IP pública) de la instancia. Si no hay ningún contenido en

/var/www/html, debería aparecer la página de prueba de Apache. Puedes obtener el DNS público de tu instancia mediante la EC2 consola de Amazon (consulta la columna DNS público; si esta columna está oculta, selecciona Mostrar u ocultar columnas (el icono con forma de engranaje) y selecciona DNS público).Compruebe que el grupo de seguridad de la instancia contenga una regla para permitir el tráfico HTTP en el puerto 80. Para obtener más información, consulte Agregar reglas al grupo de seguridad.

importante

Si no utiliza Amazon Linux, es posible que también tenga que configurar el firewall en su instancia para permitir estas conexiones. Para obtener más información acerca de cómo configurar el firewall, consulte la documentación de su distribución específica.

Apache httpd sirve archivos que se guardan en un directorio denominado raíz de documentos de Apache. La raíz de documentos de Apache de Amazon Linux es /var/www/html, que es propiedad del directorio raíz de manera predeterminada.

Para permitir que la cuenta ec2-user manipule archivos de este directorio, debe modificar la propiedad y los permisos del directorio. Existen muchas formas de realizar esta tarea. En este tutorial se añade el usuario ec2-user al grupo apache, se otorga al grupo apache la propiedad del directorio /var/www y se asignan permisos de escritura al grupo.

Para establecer permisos de archivo

-

Añada el usuario (en este caso, el usuario

ec2-user) al grupoapache.[ec2-user ~]$sudo usermod -a -G apacheec2-user -

Cierre sesión, luego vuelva a iniciarla para elegir el nuevo grupo y, a continuación, verifique si pertenece a este.

-

Cierre sesión (utilice el comando exit o cierre la ventana del terminal):

[ec2-user ~]$exit -

Para verificar si pertenece al grupo

apache, vuelva a conectarse a la instancia y, entonces, ejecute el siguiente comando:[ec2-user ~]$groupsec2-user adm wheel apache systemd-journal

-

-

Cambie la propiedad de grupo de

/var/wwwy su contenido al grupoapache.[ec2-user ~]$sudo chown -R ec2-user:apache /var/www -

Para agregar permisos de escritura de grupo y establecer el ID de grupo en futuros subdirectorios, cambie los permisos del directorio

/var/wwwy sus subdirectorios.[ec2-user ~]$sudo chmod 2775 /var/www && find /var/www -type d -exec sudo chmod 2775 {} \; -

Para agregar permisos de escritura de grupo, cambie recursivamente los permisos de archivo de

/var/wwwy sus subdirectorios:[ec2-user ~]$find /var/www -type f -exec sudo chmod 0664 {} \;

Ahora el usuario ec2-user (y cualquier futuro miembro del grupo apache) puede añadir, eliminar y editar archivos en la raíz de documentos de Apache, por lo que podrá añadir contenido, como un sitio web estático o una aplicación PHP.

Para proteger el servidor web (opcional)

Un servidor web que ejecuta el protocolo HTTP no proporciona seguridad de transporte de los datos que envía o recibe. Cuando se conecta a un servidor HTTP mediante un navegador web, lo URLs que visita, el contenido de las páginas web que recibe y el contenido (incluidas las contraseñas) de cualquier formulario HTML que envíe son visibles para los intrusos en cualquier parte de la ruta de red. La práctica recomendada para proteger el servidor web es instalar soporte para HTTPS (HTTP seguro), que protege los datos con cifrado SSL/TLS.

Para obtener información sobre la habilitación de HTTPS en su servidor, consulte Tutorial: Configurar SSL/TLS en AL2.

Paso 2: Probar el servidor LAMP

Si el servidor está instalado y en funcionamiento, y tiene establecidos correctamente los permisos de archivos, la cuenta ec2-user debería poder crear un archivo PHP en el directorio /var/www/html, que está disponible en Internet.

Para probar el servidor LAMP

-

Cree un archivo PHP en la raíz de documentos de Apache.

[ec2-user ~]$echo "<?php phpinfo(); ?>" > /var/www/html/phpinfo.phpSi recibe el error "Permiso denegado" al intentar ejecutar este comando, intente cerrar sesión e iniciarla de nuevo para actualizar los permisos de grupo correctos que ha configurado en Para establecer permisos de archivo.

-

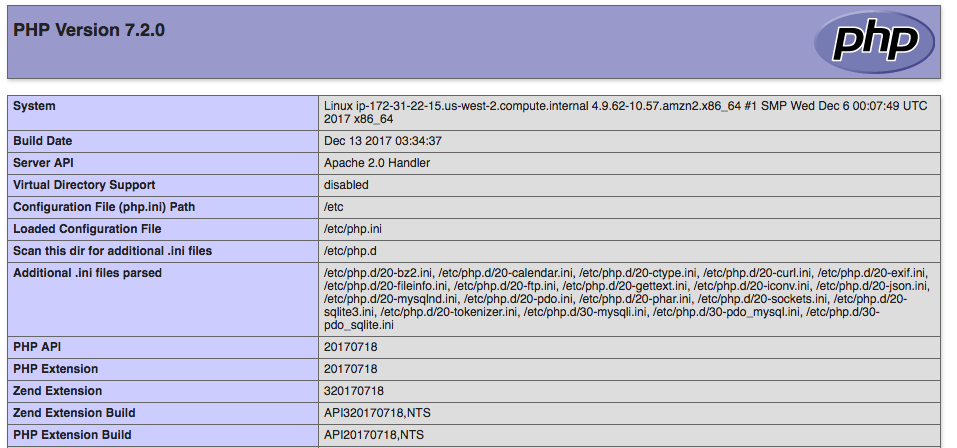

En un navegador web, escriba la URL del archivo que acaba de crear. Esta URL es la dirección DNS pública de la instancia seguida de una barra diagonal y el nombre del archivo. Por ejemplo:

http://my.public.dns.amazonaws.com/phpinfo.phpDebería ver la página de información PHP.:

Si no ve esta página, compruebe que el archivo

/var/www/html/phpinfo.phpse ha creado correctamente en el paso anterior. También puede verificar que todos los paquetes necesarios se han instalado con el comando siguiente:[ec2-user ~]$sudo yum list installed httpd mariadb-server php-mysqlndSi alguno de los paquetes requeridos no aparece en la salida, instálelo con el comando sudo yum install

package. Además, verifique que los extrasphp7.2ylamp-mariadb10.2-php7.2estén habilitados en la salida del comando amazon-linux-extras. -

Elimine el archivo

phpinfo.php. Aunque esta información puede resultar útil, no se debe difundir por Internet por motivos de seguridad.[ec2-user ~]$rm /var/www/html/phpinfo.php

Ahora ya tiene un servidor web LAMP totalmente funcional. Si añade contenido a la raíz del documento de Apache en /var/www/html, debería poder ver ese contenido en la dirección DNS pública de su instancia.

Paso 3: Proteger el servidor de base de datos

La instalación predeterminada del servidor MariaDB posee varias características que son perfectas para las pruebas y el desarrollo, pero que se deben deshabilitar o eliminar para los servidores de producción. El comando mysql_secure_installation le guía a través del proceso de configuración de una contraseña raíz y de eliminación de las características que no son seguras de la instalación. Aunque no tenga pensado utilizar el servidor MariaDB, recomendamos realizar este procedimiento.

Para proteger el servidor MariaDB

-

Inicie el servidor MariaDB.

[ec2-user ~]$sudo systemctl start mariadb -

Ejecute mysql_secure_installation.

[ec2-user ~]$sudo mysql_secure_installation-

Cuando se le solicite, escriba una contraseña para la cuenta raíz.

-

Escriba la contraseña raíz actual. De manera predeterminada, la cuenta raíz no tiene configurada ninguna contraseña. Pulse Intro.

-

Escriba

Ypara configurar una contraseña y escriba una contraseña segura dos veces. Para obtener más información sobre cómo crear una contraseña segura, consulte. https://identitysafe.norton.com/password-generator/Procure guardar esta contraseña en un lugar seguro. La configuración de una contraseña raíz para MariaDB es solo la medida más básica para proteger la base de datos. Cuando se crea o se instala una aplicación basada en base de datos, normalmente se crea un usuario del servicio de la base de datos para esa aplicación y se evita usar la cuenta raíz para cualquier cosa que no sea la administración de la base de datos.

-

-

Escriba

Ypara eliminar las cuentas de usuarios anónimos. -

Escriba

Ypara deshabilitar el inicio de sesión raíz remoto. -

Escriba

Ypara eliminar la base de datos de prueba. -

Escriba

Ypara volver a cargar las tablas de privilegios y guardar los cambios.

-

-

(Opcional) Si no tiene pensado utilizar el servidor MariaDB de inmediato, deténgalo. Puede reiniciarlo cuando lo necesite.

[ec2-user ~]$sudo systemctl stop mariadb -

(Opcional) Si desea que el servidor MariaDB se inicie cada vez que arranque el sistema, escriba el siguiente comando.

[ec2-user ~]$sudo systemctl enable mariadb

Paso 4: Instalación (opcional) phpMyAdmin

phpMyAdminphpMyAdmin en la instancia de Amazon Linux.

importante

No recomendamos utilizarla phpMyAdmin para acceder a un servidor LAMP a menos que lo tengas activado SSL/TLS en Apache; de lo contrario, la contraseña de administrador de la base de datos y otros datos se transmitirán de forma insegura a través de Internet. Para ver las recomendaciones de seguridad de los desarrolladores, consulte Proteger la phpMyAdmin instalación

Para instalar phpMyAdmin

-

Instale las dependencias requeridas.

[ec2-user ~]$sudo yum install php-mbstring php-xml -y -

Reinicie Apache.

[ec2-user ~]$sudo systemctl restart httpd -

Reinicie

php-fpm.[ec2-user ~]$sudo systemctl restart php-fpm -

Navegue a la raíz de documentos de Apache:

/var/www/html.[ec2-user ~]$cd /var/www/html -

Seleccione un paquete fuente para la phpMyAdmin versión más reciente en https://www.phpmyadmin.net/downloads

. Para descargar el archivo directamente a la instancia, copie el link y péguelo en un comando wget como el de este ejemplo: [ec2-user html]$wgethttps://www.phpmyadmin.net/downloads/phpMyAdmin-latest-all-languages.tar.gz -

Cree la carpeta

phpMyAdminy extraiga aquí el paquete con el comando siguiente:[ec2-user html]$mkdir phpMyAdmin && tar -xvzfphpMyAdmin-latest-all-languages.tar.gz-C phpMyAdmin --strip-components 1 -

Elimine el

phpMyAdmin-latest-all-languages.tar.gzarchivo tar.[ec2-user html]$rmphpMyAdmin-latest-all-languages.tar.gz -

(Opcional) Si el servidor MySQL no está en ejecución, inícielo ahora.

[ec2-user ~]$sudo systemctl start mariadb -

En un navegador web, escriba la URL de la phpMyAdmin instalación. Esta URL es la dirección DNS pública (o la dirección IP pública) de la instancia, seguida de una barra inclinada y el nombre del directorio de instalación. Por ejemplo:

http://my.public.dns.amazonaws.com/phpMyAdminDebería ver la página de phpMyAdmin inicio de sesión:

-

Inicie sesión en la phpMyAdmin instalación con el nombre

rootde usuario y la contraseña root de MySQL que creó anteriormente.Antes de poner en servicio la instalación, debe configurarla. Le sugerimos que comience con la creación manual del archivo de configuración de la siguiente manera:

-

Para comenzar con un archivo de configuración mínimo, utilice su editor de texto favorito para crear un archivo nuevo y luego, copie el contenido de

config.sample.inc.phpen él. -

Guarde el archivo tal y como

config.inc.phpestá en el phpMyAdmin directorio que lo contieneindex.php. -

Consulte las instrucciones posteriores a la creación del archivo en la sección Uso del script de configuración

de las instrucciones de phpMyAdmin instalación para cualquier configuración adicional.

Para obtener información sobre su uso phpMyAdmin, consulte la Guía del phpMyAdmin usuario

. -

Solución de problemas

En esta sección, se ofrecen sugerencias para resolver los problemas comunes que puede encontrarse al configurar un servidor LAMP nuevo.

No puedo conectarme a mi servidor mediante un navegador web.

Realice las siguientes verificaciones para ver si el servidor web Apache funciona y se puede obtener acceso a él.

-

¿El servidor web funciona?

Puede verificar que httpd está activo ejecutando el siguiente comando:

[ec2-user ~]$sudo systemctl is-enabled httpdSi el proceso httpd no se está ejecutando, repita los pasos que se describen en Para preparar el servidor LAMP.

-

¿El firewall está configurado correctamente?

Compruebe que el grupo de seguridad de la instancia contenga una regla para permitir el tráfico HTTP en el puerto 80. Para obtener más información, consulte Agregar reglas al grupo de seguridad.

No puedo conectarme a mi servidor mediante HTTPS.

Realice las siguientes verificaciones para verificar si su servidor web Apache está configurado para admitir HTTPS.

-

¿El servidor web está configurado correctamente?

Después de instalar Apache, el servidor se configura para el tráfico HTTP. Para admitir HTTPS, habilite TLS en el servidor e instale un certificado SSL. Para obtener información, consulte Tutorial: Configurar SSL/TLS en AL2.

-

¿El firewall está configurado correctamente?

Verifique que el grupo de seguridad de la instancia contiene una regla para permitir el tráfico HTTPS en el puerto 443. Para obtener más información, consulte Agregar reglas a un grupo de seguridad.

Temas relacionados

Para obtener más información sobre la transferencia de archivos a la instancia o la instalación de un WordPress blog en el servidor web, consulte la siguiente documentación:

Para obtener más información acerca de los comandos y el software que se utilizan en este tutorial, visite las siguientes páginas web:

-

Servidor web Apache: http://httpd.apache.org/

-

Servidor de bases de datos MariaDB: https://mariadb.org/

-

Lenguaje de programación PHP: http://php.net/

-

El

chmodcomando: https://en.wikipedia. org/wiki/Chmod -

El

chowncomando: https://en.wikipedia. org/wiki/Chown

Para obtener más información acerca del registro de un nombre de dominio para el servidor web o la transferencia de un nombre de dominio existente a este host, consulte el tema Creación y migración de dominios y subdominios a Amazon Route 53 en la Guía para desarrolladores de Amazon Route 53.