Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Rotación manual de claves

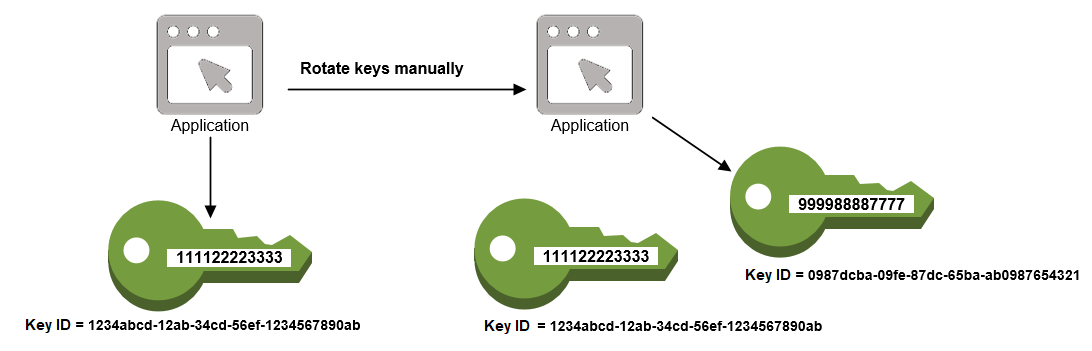

Es posible que le interese crear una nueva clave de KMS y utilizarla en sustitución de una clave de KMS actual en lugar de activar la rotación automática de claves. Cuando la nueva clave KMS tiene diferente material criptográfico que la clave KMS actual, el uso de la nueva clave KMS tiene el mismo efecto que cambiar el material de claves de una clave KMS existente. El proceso de sustitución de una clave KMS por otra se denomina rotación manual de claves.

La rotación manual es una buena opción si desea rotar claves KMS que no son aptas para la rotación automática o bajo demanda, como las claves KMS asimétricas, las claves KMS HMAC y las claves KMS en almacenes de claves personalizados.

nota

Cuando empiece a usar la nueva clave KMS, asegúrese de mantener la clave KMS original habilitada para AWS KMS poder descifrar los datos cifrados por la clave KMS original.

Cuando rota las claves KMS de forma manual, también debe actualizar las referencias al ID de la clave KMS o al ARN de la clave en sus aplicaciones. Los alias, que asocian un nombre descriptivo a una clave KMS, pueden facilitar este proceso. Utilice un alias para hacer referencia a una clave KMS en sus aplicaciones. Después, cuando desee cambiar la clave KMS que utiliza la aplicación, en lugar editar su código de aplicación, cambie la clave KMS de destino del alias. Para obtener más información, consulte Obtención de información sobre cómo utilizar alias en las aplicaciones.

nota

Los alias que apuntan a la última versión de una clave KMS girada manualmente son una buena solución para DescribeKeyoperaciones criptográficas como cifrar DeriveSharedSecret,,,, GenerateDataKeyGenerateDataKeyPairGenerateMac, VerifyMacfirmar GetPublicKeyy verificar. Los alias no están permitidos en las operaciones que administran claves de KMS, como o. DisableKeyScheduleKeyDeletion

Al realizar la operación de descifrado en claves KMS de cifrado simétrico rotadas manualmente, omita el parámetro en el KeyId comando. AWS KMS utiliza automáticamente la clave KMS que cifró el texto cifrado.

El KeyId parámetro es obligatorio cuando se llama Decrypt o se verifica con una clave KMS asimétrica, o cuando se llama VerifyMaccon una clave HMAC KMS. Estas solicitudes fallan cuando el valor del parámetro KeyId es un alias que ya no apunta a la clave de KMS que realizó la operación criptográfica, por ejemplo, cuando se rota una clave de forma manual. Para evitar este error, debe realizar un seguimiento y especificar la clave de KMS correcta para cada operación.

Para cambiar la clave KMS de destino de un alias, usa la UpdateAliasoperación en la AWS KMS

API. Por ejemplo, este comando actualiza el alias alias/TestKey para apuntar hacia una nueva clave KMS. Como la operación no devuelve ningún resultado, en el ejemplo se usa la ListAliasesoperación para mostrar que el alias ahora está asociado a una clave de KMS diferente y que el LastUpdatedDate campo está actualizado. Los ListAliases comandos utilizan el queryparámetro de AWS CLI para obtener únicamente el alias/TestKey alias.

$aws kms list-aliases --query 'Aliases[?AliasName==`alias/TestKey`]'{ "Aliases": [ { "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/TestKey", "AliasName": "alias/TestKey", "TargetKeyId": "1234abcd-12ab-34cd-56ef-1234567890ab", "CreationDate": 1521097200.123, "LastUpdatedDate": 1521097200.123 }, ] }$aws kms update-alias --alias-name alias/TestKey --target-key-id 0987dcba-09fe-87dc-65ba-ab0987654321$aws kms list-aliases --query 'Aliases[?AliasName==`alias/TestKey`]'{ "Aliases": [ { "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/TestKey", "AliasName": "alias/TestKey", "TargetKeyId": "0987dcba-09fe-87dc-65ba-ab0987654321", "CreationDate": 1521097200.123, "LastUpdatedDate": 1604958290.722 }, ] }