Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Con AWS HealthLake figuración

En este capítulo, se utilizan Consola de administración de AWS para configurar los permisos necesarios para empezar a utilizar AWS HealthLake y crear un almacén de datos. Para configurar los permisos para crear un banco de datos, debe crear un usuario o rol de IAM que sea administrador y HealthLake administrador del lago de datos. Convierte a este usuario en administrador de lagos de datos en AWS Lake Formation. El administrador del lago de datos concede a Lake Formation acceso a los recursos necesarios para utilizar Amazon Athena para consultar un almacén de datos. Después de crear un almacén de HealthLake datos, puede configurar los permisos para importar y exportar archivos.

Temas

Inscríbase en una Cuenta de AWS

Si no tiene uno Cuenta de AWS, complete los siguientes pasos para crearlo.

Para suscribirte a una Cuenta de AWS

Abrir https://portal.aws.amazon.com/billing/registro

. Siga las instrucciones que se le indiquen.

Parte del procedimiento de registro consiste en recibir una llamada telefónica o mensaje de texto e indicar un código de verificación en el teclado del teléfono.

Cuando te registras en un Cuenta de AWS, Usuario raíz de la cuenta de AWSse crea un. El usuario raíz tendrá acceso a todos los Servicios de AWS y recursos de esa cuenta. Como práctica recomendada de seguridad, asigne acceso administrativo a un usuario y utilice únicamente el usuario raíz para realizar Tareas que requieren acceso de usuario raíz.

AWS te envía un correo electrónico de confirmación una vez finalizado el proceso de registro. En cualquier momento, puede ver la actividad de su cuenta actual y administrarla accediendo a https://aws.amazon.com/

Creación de un usuario con acceso administrativo

Después de crear un usuario administrativo Cuenta de AWS, asegúrelo Usuario raíz de la cuenta de AWS AWS IAM Identity Center, habilite y cree un usuario administrativo para no usar el usuario root en las tareas diarias.

Proteja su Usuario raíz de la cuenta de AWS

-

Inicie sesión Consola de administración de AWS

como propietario de la cuenta seleccionando el usuario root e introduciendo su dirección de Cuenta de AWS correo electrónico. En la siguiente página, escriba su contraseña. Para obtener ayuda para iniciar sesión con el usuario raíz, consulte Iniciar sesión como usuario raíz en la Guía del usuario de AWS Sign-In .

-

Active la autenticación multifactor (MFA) para el usuario raíz.

Para obtener instrucciones, consulte Habilitar un dispositivo MFA virtual para el usuario Cuenta de AWS raíz (consola) en la Guía del usuario de IAM.

Creación de un usuario con acceso administrativo

-

Activar IAM Identity Center.

Consulte las instrucciones en Activar AWS IAM Identity Center en la Guía del usuario de AWS IAM Identity Center .

-

En IAM Identity Center, conceda acceso administrativo a un usuario.

Para ver un tutorial sobre su uso Directorio de IAM Identity Center como fuente de identidad, consulte Configurar el acceso de los usuarios con la configuración predeterminada Directorio de IAM Identity Center en la Guía del AWS IAM Identity Center usuario.

Inicio de sesión como usuario con acceso de administrador

-

Para iniciar sesión con el usuario de IAM Identity Center, use la URL de inicio de sesión que se envió a la dirección de correo electrónico cuando creó el usuario de IAM Identity Center.

Para obtener ayuda para iniciar sesión con un usuario del Centro de identidades de IAM, consulte Iniciar sesión en el portal de AWS acceso en la Guía del AWS Sign-In usuario.

Concesión de acceso a usuarios adicionales

-

En IAM Identity Center, cree un conjunto de permisos que siga la práctica recomendada de aplicar permisos de privilegios mínimos.

Para conocer las instrucciones, consulte Create a permission set en la Guía del usuario de AWS IAM Identity Center .

-

Asigne usuarios a un grupo y, a continuación, asigne el acceso de inicio de sesión único al grupo.

Para conocer las instrucciones, consulte Add groups en la Guía del usuario de AWS IAM Identity Center .

Configure el usuario o rol de IAM que desee utilizar HealthLake (administrador de IAM)

Perfil: administrador de IAM

Un usuario que puede crear usuarios y funciones de IAM y añadir administradores de lagos de datos.

Los pasos de este tema los debe llevar a cabo un administrador de IAM.

Para conectar su almacén de HealthLake datos a Athena, debe crear un usuario o rol de IAM que sea administrador y administrador del lago de datos. HealthLake Este nuevo usuario o rol otorga acceso a los recursos que se encuentran en un almacén de datos a través de AWS Lake Formation y tiene la política AmazonHealthLakeFullAccess AWS administrada agregada a su usuario o rol.

importante

Un usuario o rol de IAM que sea administrador de un lago de datos no puede crear nuevos administradores de lagos de datos. Para añadir un administrador de lago de datos adicional, debe utilizar un usuario o rol de IAM al que se le haya concedido AdministratorAccess acceso.

Para crear un administrador

-

Añada la política AWS gestionada de

AmazonHealthlakeFullAccessIAM a un usuario o rol de su organización.Si no está familiarizado con la creación de un usuario de IAM, consulte Creación de un usuario de IAM y Descripción general de las políticas de AWS IAM en la Guía del usuario de IAM.

-

Conceda al usuario o rol de IAM acceso a AWS Lake Formation.

-

Añada la siguiente política AWS gestionada por IAM a un usuario o rol de su organización:

AWSLakeFormationDataAdminnota

La

AWSLakeFormationDataAdminpolítica otorga acceso a todos los recursos de AWS Lake Formation. Le recomendamos que utilice siempre los permisos mínimos necesarios para realizar la tarea. Para obtener más información, consulte Prácticas recomendadas de IAM en la Guía del usuario de IAM.

-

-

Agregue la siguiente política en línea al usuario o rol. Para obtener más información, consulte las políticas integradas en la Guía del usuario de IAM.

Para obtener más información sobre la AWSLakeFormationDataAdmin política, consulte la referencia sobre las personas de Lake Formation y los permisos de IAM en la Guía para desarrolladores de AWS Lake Formation.

Agregue un usuario o rol como administrador de Data Lake en Lake Formation (administrador de IAM)

nota

Este paso es obligatorio si va a realizar la integraciónÍndice y consulta de SQL.

A continuación, el administrador de IAM debe añadir el usuario o rol creado en el paso anterior como administrador del lago de datos en Lake Formation.

Para agregar un usuario o rol de IAM como administrador de un lago de datos

-

Abre la consola de AWS Lake Formation: https://console.aws.amazon.com/lakeformation/

nota

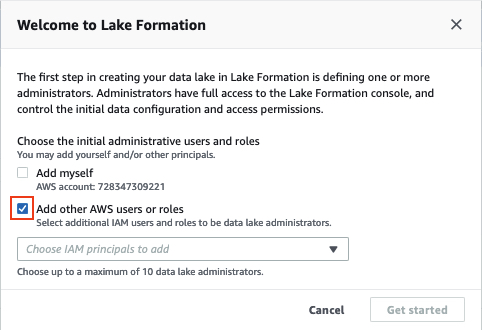

Si es la primera vez que visita Lake Formation, aparecerá el cuadro de diálogo Bienvenido a Lake Formation pidiéndole que defina un administrador de Lake Formation.

-

Asigne al nuevo usuario o rol como administrador AWS del lago de datos de Lake Formation.

-

Opción 1: Si ha recibido el cuadro de diálogo Welcome to Lake Formation.

-

Seleccione Añadir otros AWS usuarios o roles.

-

Seleccione la flecha hacia abajo (▼).

-

Elija el HealthLake administrador que le gustaría que también fuera administrador de Lake Formation.

-

Elija Comenzar.

-

-

Opción 2: utilice el panel de navegación (☰).

-

Elija el panel de navegación (☰).

-

En Permisos, elija Funciones y tareas administrativas.

-

En la sección Administradores de Data Lake, selecciona Elegir administradores.

-

En el cuadro de diálogo Administrar administradores de lagos de datos, seleccione la flecha hacia abajo (▼).

-

A continuación, seleccione o busque los HealthLake administradores, usuarios o roles que también desee que sean administradores de Lake Formation.

-

Seleccione Save.

-

-

-

Cambie la configuración de seguridad predeterminada para que la administre Lake Formation. Los recursos del almacén de HealthLake datos deben ser gestionados por Lake Formation, no por IAM. Para actualizar, consulte Cambiar el modelo de permisos predeterminado en la Guía para desarrolladores de AWS Lake Formation.

Crear buckets de S3

Para importar datos de FHIR R4 AWS HealthLake, se recomiendan dos depósitos de Amazon S3. El depósito de entrada de Amazon S3 contiene los datos del FHIR que se van a importar y los HealthLake lee de este depósito. El bucket de salida de Amazon S3 almacena los resultados del procesamiento del trabajo de importación y HealthLake escribe (registra) en este bucket.

nota

Debido a la política AWS Identity and Access Management (IAM), los nombres de los buckets de Amazon S3 deben ser únicos. Para más información, consulte Reglas de nomenclatura de buckets en la Guía del usuario de Amazon Simple Storage Service.

A los efectos de esta guía, especificamos los siguientes buckets de entrada y salida de Amazon S3 al configurar los permisos de importación más adelante en esta sección.

-

Bucket de entrada:

arn:aws:s3:::amzn-s3-demo-source-bucket -

Bucket de salida:

arn:aws:s3:::amzn-s3-demo-logging-bucket

Para más información, consulte Crear un bucket en la Guía del usuario de Amazon S3.

Crear un almacén de datos

Un almacén HealthLake de datos es un repositorio de datos del FHIR R4 que reside en una sola región. AWS Una AWS cuenta puede tener cero o varios almacenes de datos. HealthLake admite dos estrategias de autorización de almacenes de datos.

Importante

Antes de crear un banco de HealthLake datos, revise las políticas de control de servicios (SCPs) de su AWS organización que puedan restringir la creación o la administración de HealthLake los recursos. SCPs puede impedir la creación correcta de almacenes de HealthLake datos, incluso si sus permisos de IAM están configurados correctamente.

A datastoreID se genera al crear un banco de HealthLake datos. Debe utilizar el datastoreID al configurar los permisos de importación más adelante en esta sección.

Para crear un HealthLake banco de datos, consulteCreación de un almacén HealthLake de datos.

Configurar los permisos para los trabajos de importación

Antes de importar archivos a un almacén de datos, debe conceder HealthLake permiso para acceder a los depósitos de entrada y salida en Amazon S3. Para conceder el HealthLake acceso, debe crear un rol de servicio de IAM HealthLake, añadir una política de confianza al rol para conceder permisos de HealthLake asumir el rol y adjuntar una política de permisos al rol que le conceda acceso a sus buckets de Amazon S3.

Al crear un trabajo de importación, debe especificar el nombre de recurso de Amazon (ARN) de este rol para el. DataAccessRoleArn Para obtener más información sobre las funciones de IAM y las políticas de confianza, consulte Funciones de IAM.

Tras configurar el permiso, estará listo para importar archivos a su almacén de datos con un trabajo de importación. Para obtener más información, consulte Inicio de un trabajo de importación del FHIR.

Para configurar los permisos de importación

-

Si aún no lo ha hecho, cree un bucket de Amazon S3 de destino para los archivos de registro de salida. El bucket de Amazon S3 debe estar en la misma AWS región que el servicio y bloquear el acceso público debe estar activado en todas las opciones. Para obtener más información, consulte Uso de Amazon S3 para bloquear el acceso público. También se debe usar una clave KMS propiedad de Amazon o propiedad del cliente para el cifrado. Para obtener más información sobre el uso de claves de KMS, consulte Amazon Key Management Service.

-

Cree una función de servicio de acceso a datos HealthLake y dé permiso al HealthLake servicio para que la asuma con la siguiente política de confianza. HealthLake usa esto para escribir el bucket Amazon S3 de salida.

-

Añada una política de permisos a la función de acceso a los datos que le permita acceder al bucket de Amazon S3.

amzn-s3-demo-bucketSustitúyalo por el nombre de tu bucket.

Configurar los permisos para los trabajos de exportación

Antes de exportar archivos desde un almacén de datos, debe conceder HealthLake permiso para acceder a su bucket de salida en Amazon S3. Para conceder el HealthLake acceso, debe crear un rol de servicio de IAMHealthLake, añadir una política de confianza al rol para conceder permisos de HealthLake asumir el rol y adjuntar una política de permisos al rol que le conceda acceso a su bucket de Amazon S3.

Si ya has creado un rol para HealthLake, puedes reutilizarlo y concederle los permisos adicionales para tu bucket de exportación de Amazon S3 que se indican en este tema. Para obtener más información sobre las políticas de confianza y los roles de IAM, consulte Políticas y permisos de IAM.

Importante

HealthLake admite tanto las solicitudes de exportación del SDK nativo como la operación FHIR R4 $export. Se deben proporcionar acciones de IAM independientes en función de la API de exportación que decida utilizar. Esto le permite gestionar allow los deny permisos por separado. Si desea restringir las exportaciones de la API REST HealthLake del SDK y del FHIR, debe aplicar los permisos de denegación a las distintas acciones de IAM. No es necesario cambiar los permisos de los usuarios de IAM si les das a los usuarios acceso total a ellos. HealthLake

Uso AWS CLI y AWS SDKs:

Las siguientes HealthLake acciones nativas están disponibles para exportar datos de un banco de datos mediante AWS CLI y AWS SDKs:

-

StartFHIRExportJob -

DescribeFHIRExportJob -

ListFHIRExportJobs

Uso del FHIR APIs:

Las siguientes acciones de IAM están disponibles para exportar datos de un banco de HealthLake datos y para cancelar (eliminar) un trabajo de exportación mediante la operación FHIR: $export

POST:

-

StartFHIRExportJobWithPost

GET:

-

StartFHIRExportJobWithGet -

DescribeFHIRExportJobWithGet -

GetExportedFile

DELETE:

-

CancelFHIRExportJobWithDelete

El usuario o rol que configura los permisos debe tener permiso para crear roles, crear políticas y adjuntar políticas a los roles. La siguiente política de IAM concede estos permisos.

Para configurar los permisos de exportación

-

Si aún no lo ha hecho, cree un bucket de Amazon S3 de destino para los datos que va a exportar desde su almacén de datos. El bucket de Amazon S3 debe estar en la misma región de AWS que el servicio y bloquear el acceso público debe estar activado en todas las opciones. Para obtener más información, consulte Uso de Amazon S3 para bloquear el acceso público. También se debe usar una clave KMS propiedad de Amazon o propiedad del cliente para el cifrado. Para obtener más información sobre el uso de claves de KMS, consulte Amazon Key Management Service.

-

Si aún no lo has hecho, crea un rol de servicio de acceso a datos HealthLake y dale permiso al HealthLake servicio para que lo asuma con la siguiente política de confianza. HealthLakeusa esto para escribir el bucket Amazon S3 de salida. Si ya has creado uno enConfigurar los permisos para los trabajos de importación, puedes reutilizarlo y concederle permisos para tu bucket de Amazon S3 en el siguiente paso.

-

Añada una política de permisos a la función de acceso a los datos que le permita acceder a su bucket de Amazon S3 de salida.

amzn-s3-demo-bucketSustitúyalo por el nombre del bucket.

Instala el AWS CLI

AWS CLI Es obligatorio para describir y HealthLake enumerar las propiedades de los trabajos de importación y exportación. También puede solicitar esta información utilizando HealthLake SDKs.

Para configurar el AWS CLI

-

Descargue y configure la AWS CLI. Para obtener instrucciones, consulte los siguientes temas en la Guía del usuario de AWS Command Line Interface .

-

En el AWS CLI

configarchivo, añada un perfil con nombre para el administrador. Este perfil se utiliza al ejecutar los AWS CLI comandos. Según el principio de seguridad de privilegio mínimo, le recomendamos que cree un rol de IAM independiente con privilegios específicos para las tareas que se estén realizando. Para más información sobre los perfiles con nombre, consulte Opciones de los archivos de configuración y credenciales en la Guía del usuario de AWS Command Line Interface .[default] aws_access_key_id =default access key IDaws_secret_access_key =default secret access keyregion =region -

Verifique la configuración con el comando

helpsiguiente.aws healthlake helpSi AWS CLI está configurado correctamente, verá una breve descripción AWS HealthLake y una lista de los comandos disponibles.