Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Primeros pasos con el simulador Microchip ATECC608 A Secure Element with Windows

importante

Esta integración de referencia está alojada en el repositorio de Amazon-FreeRTOS, que está en desuso. Recomendamos empezar por aquí al crear un nuevo proyecto. Si ya tiene un proyecto FreeRTOS existente basado en el repositorio Amazon FreeRTOS, ahora obsoleto, consulte Guía de migración del repositorio Github de Amazon-FreeRTOS.

Este tutorial proporciona instrucciones para empezar a utilizar el simulador Microchip ATECC608 A Secure Element with Windows.

Necesitará el siguiente hardware:

Antes de empezar, debes configurar AWS IoT y descargar FreeRTOS para conectar tu dispositivo a la AWS nube. Para obtener instrucciones, consulte Primeros pasos. En este tutorial, la ruta al directorio de descargas de FreeRTOS se denomina freertos.

Descripción general de

Este tutorial contiene los siguientes pasos:

-

Conecte la placa a un equipo host.

-

Instale el software en el equipo host para desarrollar y depurar las aplicaciones integradas de la placa de su microcontrolador.

-

Realice la compilación cruzada de una aplicación de demostración de FreeRTOS en una imagen binaria.

-

Cargue la imagen binaria de la aplicación en su placa y, a continuación, ejecute la aplicación.

Configure el hardware del Microchip ATECC608 A

Antes de que pueda interactuar con su dispositivo Microchip ATECC608 A, primero debe programar el. SAMD21

Para configurar la placa SAMD21 XPlained Pro

-

Siga el enlace CryptoAuthSSH-XSTK (DM320109): versión más reciente del firmware

para descargar un archivo.zip con instrucciones (PDF) y un binario que se puede programar en la D21. -

Descargue e instale el IDP Atmel Studio 7

. Asegúrese de seleccionar la arquitectura del controlador SMART ARM MCU durante la instalación. -

Utilice un cable USB 2.0 Micro B para introducir el conector "Debug USB" al equipo y siga las instrucciones del PDF. (El conector "Debug USB" es el puerto USB más cercano al led POWER y los pines).

Conexión del hardware

-

Desconecte el cable micro USB de Debug USB.

-

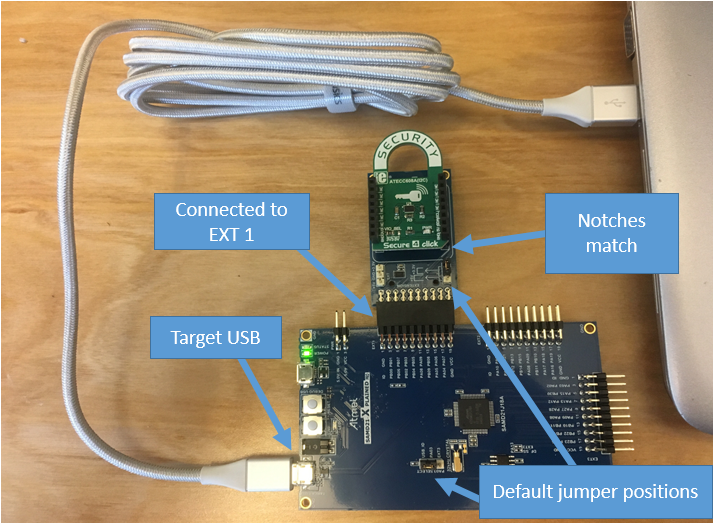

Enchufe el adaptador XPlained MikroBus Pro en SAMD21 la placa correspondiente. EXT1

-

Conecta la placa ATECC608 A Secure 4 Click al adaptador MikroBusx Pro XPlained . Asegúrese de que la esquina dentada de la click board coincida con el icono dentado de la placa del adaptador.

-

Conecte el cable micro USB al USB de destino.

Su configuración debe ser similar a la siguiente imagen.

Cómo configurar el entorno de desarrollo.

Inscríbase para obtener un Cuenta de AWS

Si no tiene uno Cuenta de AWS, complete los siguientes pasos para crearlo.

Para suscribirte a una Cuenta de AWS

Abrir https://portal.aws.amazon.com/billing/registro

. Siga las instrucciones que se le indiquen.

Parte del procedimiento de registro consiste en recibir una llamada telefónica o mensaje de texto e indicar un código de verificación en el teclado del teléfono.

Cuando te registras en un Cuenta de AWS, Usuario raíz de la cuenta de AWSse crea un. El usuario raíz tendrá acceso a todos los Servicios de AWS y recursos de esa cuenta. Como práctica recomendada de seguridad, asigne acceso administrativo a un usuario y utilice únicamente el usuario raíz para realizar Tareas que requieren acceso de usuario raíz.

AWS te envía un correo electrónico de confirmación una vez finalizado el proceso de registro. En cualquier momento, puede ver la actividad de su cuenta actual y administrarla accediendo a https://aws.amazon.com/

Creación de un usuario con acceso administrativo

Después de crear un usuario administrativo Cuenta de AWS, asegúrelo Usuario raíz de la cuenta de AWS AWS IAM Identity Center, habilite y cree un usuario administrativo para no usar el usuario root en las tareas diarias.

Proteja su Usuario raíz de la cuenta de AWS

-

Inicie sesión Consola de administración de AWS

como propietario de la cuenta seleccionando el usuario root e introduciendo su dirección de Cuenta de AWS correo electrónico. En la siguiente página, escriba su contraseña. Para obtener ayuda para iniciar sesión con el usuario raíz, consulte Iniciar sesión como usuario raíz en la Guía del usuario de AWS Sign-In .

-

Active la autenticación multifactor (MFA) para el usuario raíz.

Para obtener instrucciones, consulte Habilitar un dispositivo MFA virtual para el usuario Cuenta de AWS raíz (consola) en la Guía del usuario de IAM.

Creación de un usuario con acceso administrativo

-

Activar IAM Identity Center.

Consulte las instrucciones en Activar AWS IAM Identity Center en la Guía del usuario de AWS IAM Identity Center .

-

En IAM Identity Center, conceda acceso administrativo a un usuario.

Para ver un tutorial sobre su uso Directorio de IAM Identity Center como fuente de identidad, consulte Configurar el acceso de los usuarios con la configuración predeterminada Directorio de IAM Identity Center en la Guía del AWS IAM Identity Center usuario.

Inicio de sesión como usuario con acceso de administrador

-

Para iniciar sesión con el usuario de IAM Identity Center, use la URL de inicio de sesión que se envió a la dirección de correo electrónico cuando creó el usuario de IAM Identity Center.

Para obtener ayuda para iniciar sesión con un usuario del Centro de identidades de IAM, consulte Iniciar sesión en el portal de AWS acceso en la Guía del AWS Sign-In usuario.

Concesión de acceso a usuarios adicionales

-

En IAM Identity Center, cree un conjunto de permisos que siga la práctica recomendada de aplicar permisos de privilegios mínimos.

Para conocer las instrucciones, consulte Create a permission set en la Guía del usuario de AWS IAM Identity Center .

-

Asigne usuarios a un grupo y, a continuación, asigne el acceso de inicio de sesión único al grupo.

Para conocer las instrucciones, consulte Add groups en la Guía del usuario de AWS IAM Identity Center .

Para dar acceso, agregue permisos a los usuarios, grupos o roles:

-

Usuarios y grupos en AWS IAM Identity Center:

Cree un conjunto de permisos. Siga las instrucciones de Creación de un conjunto de permisos en la Guía del usuario de AWS IAM Identity Center .

-

Usuarios gestionados en IAM a través de un proveedor de identidades:

Cree un rol para la federación de identidades. Siga las instrucciones descritas en Creación de un rol para un proveedor de identidad de terceros (federación) en la Guía del usuario de IAM.

-

Usuarios de IAM:

-

Cree un rol que el usuario pueda aceptar. Siga las instrucciones descritas en Creación de un rol para un usuario de IAM en la Guía del usuario de IAM.

-

(No recomendado) Adjunte una política directamente a un usuario o agregue un usuario a un grupo de usuarios. Siga las instrucciones descritas en Adición de permisos a un usuario (consola) de la Guía del usuario de IAM.

-

Configuración

-

Descargue el repositorio de FreeRTOS del repositorio de FreeRTOS. GitHub

Para descargar Freertos desde: GitHub

-

Navegue hasta el repositorio de Freertos GitHub

. -

Elija Clone or download (Clonar o descargar).

-

Desde la línea de comandos del equipo, clone el repositorio en un directorio de su equipo host.

git clone https://github.com/aws/amazon-freertos.git -\-recurse-submodulesimportante

-

En este tema, la ruta al directorio de descargas de FreeRTOS se denomina

freertos -

Los caracteres de espacio en la ruta

freertos -

La longitud máxima de una ruta de archivo en Microsoft Windows es de 260 caracteres. Las rutas largas al directorio de descargas de FreeRTOS pueden provocar errores de creación.

-

Como el código fuente puede contener enlaces simbólicos, si utiliza Windows para extraer el archivo, es posible que tenga que:

-

Habilitar el modo de desarrollador

o -

Utilizar una consola que tenga el rango de administrador.

De esta forma, Windows puede crear correctamente enlaces simbólicos al extraer el archivo. De lo contrario, los enlaces simbólicos se escribirán como archivos normales que contengan las rutas de los enlaces simbólicos como texto o estarán vacíos. Para obtener más información, consulte la entrada del blog Symlinks in Windows 10

. Si usa Git en Windows, debe habilitar el modo desarrollador o debe:

-

Establecer

core.symlinksen verdadero con el siguiente comando:git config -\-global core.symlinks true -

Usar una consola que tenga el rango de administrador siempre que utilice un comando git que escriba en el sistema (por ejemplogit pull, git clone y git submodule update -\-init -\-recursive).

-

-

-

Desde el directorio

freertos

-

-

Configure el entorno de desarrollo.

-

Instale la última versión de Win PCap

. -

Instale Microsoft Visual Studio.

Se sabe que las versiones 2017 y 2019 de Visual Studio funcionan. Todas las ediciones de estas versiones de Visual Studio son compatibles (Community, Professional o Enterprise).

Además del IDE, instale el componente Desarrollo de escritorio con C++. A continuación, en Optional (Opcional), instale el último SDK de Windows 10.

-

Asegúrese de que tiene un activo conexión cableados.

-

Creación y ejecución del proyecto de demostración de FreeRTOS

importante

El dispositivo Microchip ATECC608 A tiene una inicialización única que se bloquea en el dispositivo la primera vez que se ejecuta un proyecto (durante la llamada aC_InitToken). Sin embargo, el proyecto de prueba y el proyecto de demostración de FreeRTOS tienen diferentes configuraciones. Si el dispositivo está bloqueado durante las configuraciones del proyecto de demostración, no será posible que todas las pruebas del proyecto se realicen correctamente.

Creación y ejecución del proyecto de demostración de FreeRTOS con el IDE de Visual Studio

-

Cargue el proyecto en Visual Studio.

En el menú File (Archivo), elija Open (Abrir). Elija File/Solution (Archivo/Solución), vaya al archivo

freertos\projects\microchip\ecc608a_plus_winsim\visual_studio\aws_demos\aws_demos.sln -

Cambie el destino del proyecto de demostración.

El proyecto de demostración depende del SDK de Windows, pero no tiene una versión de SDK de Windows especificada. De forma predeterminada, el IDE podría intentar compilar la demostración con una versión del SDK que no se encuentra en su equipo. Para establecer la versión del SDK de Windows, haga clic con el botón derecho del ratón en aws_demos y, a continuación, elija Retarget Projects (Redestinar proyectos). Se abrirá la ventana Revisar acciones de solución. Elija una versión del SDK de Windows que esté en su equipo (el valor inicial en el menú desplegable es suficiente) y, a continuación, elija OK (Aceptar).

-

Compile y ejecute el proyecto.

En el menú Crear, elija Crear solución y asegúrese de que la solución se crea sin errores. Elija Debug, Start Debugging (Depurar, Iniciar depuración) para ejecutar el proyecto. En la primera ejecución, tendrá que configurar la interfaz del dispositivo y volver a compilar. Para obtener más información, consulte Configurar su interfaz de red.

-

Aprovisione el microchip A. ATECC608

Microchip ha proporcionado varias herramientas de programación para ayudar con la configuración de las piezas A. ATECC608 Desplácese hasta

freertos\vendors\microchip\secure_elements\app\example_trust_chain_toolSiga las instrucciones del archivo

README.mdpara aprovisionar el dispositivo. Estos pasos incluyen lo siguiente:-

Cree y registre una autoridad de certificación con. AWS

-

Genere sus claves en el microchip ATECC608 A y exporte la clave pública y el número de serie del dispositivo.

-

Genera un certificado para el dispositivo y regístralo con AWS.

-

Cargue el certificado de CA y el certificado de dispositivo en el dispositivo.

-

-

Cree y ejecute muestras de FreeRTOS.

Vuelva a ejecutar el proyecto de demostración. Esta vez debería conectarse.

Resolución de problemas

Para obtener información sobre la resolución de problemas, consulte Introducción a solución de problemas.