Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Motivos de los estados al crear relaciones de confianza

Cuando la creación de la confianza para el AWS Managed Microsoft AD falla, el mensaje de estado contiene información adicional. A continuación se detallan los elementos que pueden ayudarlo a comprender el significado de esos mensajes.

Acceso denegado

Se ha rechazado el acceso al intentar crear la relación de confianza. O la contraseña de confianza es incorrecta o bien la configuración de seguridad del dominio remoto no permite configurar una relación de confianza. Para obtener más información acerca de las relaciones de confianza, consulte Mejora de la eficiencia de la confianza con nombres de sitios y DCLocator. Para resolver este problema, pruebe lo siguiente:

-

Compruebe que está utilizando la misma contraseña de confianza que utilizó al crear la relación de confianza correspondiente en el dominio remoto.

-

Compruebe también que la configuración de seguridad de su dominio permite crear relaciones de confianza.

-

Compruebe que la política de seguridad local está configurada correctamente. Compruebe específicamente

Local Security Policy > Local Policies > Security Options > Network access: Named Pipes that can be accessed anonymouslyy asegúrese de que contiene al menos las siguientes tres canalizaciones mencionadas a continuación:-

netlogon

-

samr

-

lsarpc

-

-

Compruebe que las canalizaciones mencionadas anteriormente existan como valores en la clave de registro NullSessionPipes, que se encuentra en la ruta de registro HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters. Estos valores deben insertarse en filas separadas.

nota

Network access: Named Pipes that can be accessed anonymouslyno está configurado de forma predeterminada y se mostraráNot Defined. Esto es normal, ya que la configuración predeterminada efectiva del controlador de dominio deNetwork access: Named Pipes that can be accessed anonymouslyesnetlogon,samr,lsarpc. -

Compruebe la siguiente configuración de firma del bloque de mensajes del servidor (SMB) en la Política predeterminada de controladores de dominio. Estos ajustes se encuentran en Configuración del equipo > Configuración de Windows > Configuración de seguridad > Políticas locales/opciones de seguridad. Deben coincidir con la siguiente configuración:

-

Cliente de red de Microsoft: firmar digitalmente las comunicaciones (siempre): predeterminado: activado

-

Cliente de red de Microsoft: firmar digitalmente las comunicaciones (si el servidor está de acuerdo): predeterminado: activado

-

Servidor de red de Microsoft: firmar digitalmente las comunicaciones (siempre): activado

-

Servidor de red de Microsoft: firmar digitalmente las comunicaciones (si el cliente está de acuerdo): predeterminado: activado

-

Mejora de la eficiencia de la confianza con nombres de sitios y DCLocator

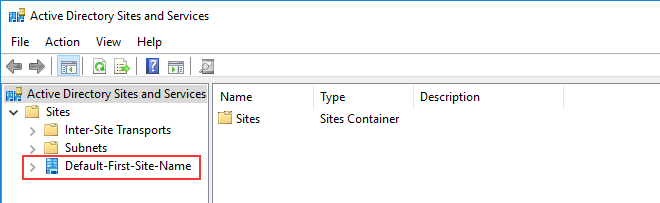

El nombre del sitio principal, como Default-First-Site-Name, no es un requisito para establecer relaciones de confianza entre dominios. Sin embargo, alinear los nombres de los sitios entre los dominios puede mejorar considerablemente la eficacia del proceso de localización de controladores de dominio (DCLocator). Esta alineación mejora la predicción y el control de la selección de controladores de dominio en las relaciones de confianza de bosques.

El proceso DCLocator es crucial para encontrar controladores de dominio en diferentes dominios y bosques. Para obtener más información sobre el proceso de DCLocator, consulte la documentación de Microsoft

Para obtener más información sobre cómo interactúan los nombres de los sitios y el proceso DCLocator, consulte los siguientes artículos de Microsoft:

El nombre de dominio especificado no existe o no se pudo contactar con él

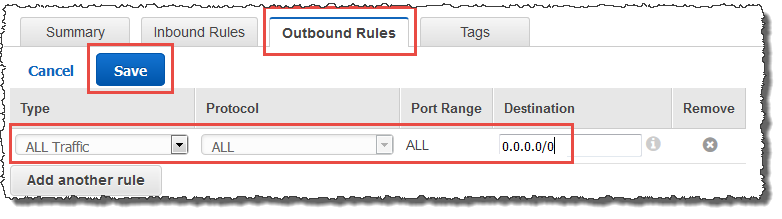

Para solucionar este problema, asegúrese de que la configuración de grupo de seguridad para su dominio y la lista de control de acceso (ACL) para la VPC sea correcta y que haya introducido correctamente la información del programa de envío condicional. AWS configura el grupo de seguridad para que abra solo los puertos que las comunicaciones de Active Directory necesiten. En la configuración predeterminada, el grupo de seguridad acepta el tráfico a estos puertos desde cualquier dirección IP. El tráfico saliente está restringido al grupo de seguridad. Deberá actualizar la regla de salida del grupo de seguridad para permitir el tráfico a su red en las instalaciones. Para obtener más información sobre los requisitos de seguridad, consulte Paso 2: preparación de su AWS Managed Microsoft AD.

Si los servidores DNS de las redes de los demás directorios utilizan direcciones IP públicas (distintas de la RFC 1918), tendrá que agregar una ruta IP en el directorio desde la consola de servicios de directorio hasta los servidores DNS. Para obtener más información, consulte Crear, verificar o eliminar una relación de confianza y Requisitos previos.

La Autoridad de Números Asignados en Internet (IANA) ha reservado los siguientes tres bloques del espacio de direcciones IP para redes de Internet privadas:

-

10.0.0.0 - 10.255.255.255 (prefijo 10/8)

-

172.16.0.0 - 172.31.255.255 (prefijo 172.16/12)

-

192.168.0.0 - 192.168.255.255 (prefijo 192.168/16)

Para obtener más información, consulte https://tools.ietf.org/html/rfc1918

Compruebe que el nombre del sitio de AD predeterminado para AWS Managed Microsoft AD coincida con el nombre del sitio de AD predeterminado de su infraestructura en las instalaciones. El equipo determina el nombre del sitio mediante un dominio del que el equipo es miembro, no a partir del dominio del usuario. Si se cambia el nombre del sitio para que coincida con las instalaciones más cercanas, se garantiza que el localizador de centros de distribución utilizará un controlador de dominio del sitio más cercano. Si esto no resuelve el problema, es posible que se almacenara en caché la información desde un programa de envío condicional creado anteriormente que esté impidiendo crear una nueva relación de confianza. Espere unos minutos y, a continuación, vuelva a crear la relación de confianza y el programa de envío condicional.

Para obtener más información sobre cómo funciona, consulte Domain Locator Across a Forest Trust

No se pudo llevar a cabo la operación en este dominio

Para resolver este problema, asegúrese de que ambos dominios o directorios no tengan nombres NETBIOS superpuestos. Si los dominios o directorios tienen nombres NETBIOS superpuestos, vuelva a crear uno de ellos con un nombre NETBIOS diferente e inténtelo de nuevo.

La creación de relaciones de confianza no se puede llevar a cabo debido al error “Required and valid domain name”

Los nombres de DNS únicamente pueden contener caracteres alfabéticos (A-Z), caracteres numéricos (0-9), el signo menos (-) y un punto (.). El punto es un carácter que solo se permite cuando se utiliza para delimitar los componentes de los nombres de estilo de dominio. Tenga en cuenta las siguientes soluciones:

-

AWS Managed Microsoft AD no admite la confianza con dominios de etiqueta única. Para obtener más información, consulte Microsoft support for Single Label Domains

. -

Según el RFC 1123 (https://tools.ietf.org/html/rfc1123

), los únicos caracteres que se pueden utilizar en las etiquetas DNS son de la “A” a la “Z”, de la “a” a la “z”, del “0” al “9” y un guion (“-”). También se utiliza el punto [.] en los nombres de DNS, pero solo entre las etiquetas de DNS y al final de un FQDN. -

Según el RFC 952 (https://tools.ietf.org/html/rfc952

), un “nombre” (nombre de red, host, puerta de enlace o dominio) es una cadena de texto de hasta 24 caracteres extraída del alfabeto (A-Z), dígitos (0-9), signo menos (-) y punto (.). Tenga en cuenta que los puntos solo se permiten cuando sirven para delimitar los componentes de los “nombres de estilo de dominio”.

Para obtener más información, consulte Complying with Name Restrictions for Hosts and Domains

Herramientas generales de comprobación de confianza

Las siguientes son herramientas que se pueden utilizar para solucionar diversos problemas relacionados con la confianza.

AWS Guía de resolución de problemas de Systems Manager Automation

Los flujos de trabajo de automatización de Support (SAW) utilizan AWS Systems Manager Automation para proporcionarle un manual de procedimientos para Directory Service. La herramienta de manual de procedimientos AWSSupport-TroubleshootDirectoryTrust lo ayuda a diagnosticar problemas comunes de creación de relaciones de confianza entre el AWS Managed Microsoft AD y un Microsoft Active Directory en las instalaciones.

Herramienta DirectoryServicePortTest

La herramienta de pruebas DirectoryServicePortTest puede resultar útil a la hora de solucionar problemas de creación de relaciones de confianza entre AWS Managed Microsoft AD y una instancia de Active Directory en las instalaciones. Para ver un ejemplo de cómo se puede utilizar la herramienta, consulte Probar el conector de AD.

Herramienta NETDOM y NLTEST

Los administradores pueden utilizar las herramientas de línea de comandos Netdom y Nltest para buscar, mostrar, crear, eliminar y gestionar las reacciones de confianza. Estas herramientas se comunican directamente con la autoridad de LSA a través de un controlador de dominio. Para ver un ejemplo de cómo utilizar estas herramientas, consulte Netdom

Herramienta de captura de paquetes

Puede utilizar el complemento de captura de paquetes de Windows integrado para investigar y solucionar un posible problema de red. Para obtener más información, consulte Capture a Network Trace without installing anything