Cómo conectar su AWS Managed Microsoft AD a Microsoft Entra Connect Sync

Este tutorial le explica los pasos que debe realizar para instalar Microsoft Entra Connect Sync

En este tutorial, aprenderá a hacer lo siguiente:

-

Cree un usuario de dominio de AWS Managed Microsoft AD.

-

Descarga de Entra Connect Sync.

-

Utilice PowerShell para ejecutar un script y proporcionar los permisos adecuados al usuario recién creado.

-

Instalar Entra Connect Sync.

Requisitos previos

Necesitará lo siguiente para completar este tutorial:

-

AWS Managed Microsoft AD. Para obtener más información, consulte Creación de un AWS Managed Microsoft AD.

-

Una instancia de Amazon EC2 para Windows Server vinculada a su AWS Managed Microsoft AD. Para obtener más información, consulte Vinculación de una instancia de Windows.

-

Una instancia de EC2 de Windows Server con Administration Tools de Active Directory instaladas a fin de administrar AWS Managed Microsoft AD. Para obtener más información, consulte Instalación de las herramientas de administración del Active Directory para el AWS Managed Microsoft AD.

Creación de un usuario de dominio de Active Directory.

En este tutorial se supone que ya tiene un AWS Managed Microsoft AD, así como también una instancia de EC2 de Windows Server con Active Directory Administration Tools instaladas. Para obtener más información, consulte Instalación de las herramientas de administración del Active Directory para el AWS Managed Microsoft AD.

-

Conéctese a la instancia donde se han instalado las Active Directory Administration Tools.

-

Cree un usuario de dominio de AWS Managed Microsoft AD. Este usuario será la Active Directory Directory Service (AD DS) Connector account para Entra Connect Sync. Para obtener información detallada sobre este proceso, consulte Creación de un usuario del AWS Managed Microsoft AD.

Descarga de Entra Connect Sync

-

Descargue Entra Connect Sync desde el sitio web de Microsoft

a la instancia de EC2 que es el administrador de AWS Managed Microsoft AD.

aviso

No abra ni ejecute Entra Connect Sync en este momento. Los siguientes pasos proporcionarán los permisos necesarios para el usuario de dominio creado en el paso 1.

Ejecución de Script de PowerShell

-

Abra PowerShell como administrador

y ejecute el siguiente script. Mientras se ejecuta el script, se le pedirá que escriba el samAccountName

para el usuario de dominio creado en el paso 1. nota

Para obtener más información sobre la ejecución del script, consulte lo siguiente.

-

Puede guardar el script con la extensión

ps1en una carpeta comotemp. A continuación, puede utilizar el comando PowerShell para cargar el script:import-module "c:\temp\entra.ps1" -

Luego de cargar el script, puede utilizar el siguiente comando para establecer los permisos necesarios para ejecutar el script, al sustituir

Entra_Service_Account_Namepor el nombre de su cuenta de servicio Entra:Set-EntraConnectSvcPerms -ServiceAccountNameEntra_Service_Account_Name

-

$modulePath = "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" try { # Attempt to import the module Write-Host -ForegroundColor Green "Importing Module for Azure Entra Connect..." Import-Module $modulePath -ErrorAction Stop Write-Host -ForegroundColor Green "Success!" } catch { # Display the exception message Write-Host -ForegroundColor Red "An error occurred: $($_.Exception.Message)" } Function Set-EntraConnectSvcPerms { [CmdletBinding()] Param ( [String]$ServiceAccountName ) #Requires -Modules 'ActiveDirectory' -RunAsAdministrator Try { $Domain = Get-ADDomain -ErrorAction Stop } Catch [System.Exception] { Write-Output "Failed to get AD domain information $_" } $BaseDn = $Domain | Select-Object -ExpandProperty 'DistinguishedName' $Netbios = $Domain | Select-Object -ExpandProperty 'NetBIOSName' Try { $OUs = Get-ADOrganizationalUnit -SearchBase "OU=$Netbios,$BaseDn" -SearchScope 'Onelevel' -Filter * -ErrorAction Stop | Select-Object -ExpandProperty 'DistinguishedName' } Catch [System.Exception] { Write-Output "Failed to get OUs under OU=$Netbios,$BaseDn $_" } Try { $ADConnectorAccountDN = Get-ADUser -Identity $ServiceAccountName -ErrorAction Stop | Select-Object -ExpandProperty 'DistinguishedName' } Catch [System.Exception] { Write-Output "Failed to get service account DN $_" } Foreach ($OU in $OUs) { try { Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountDN $ADConnectorAccountDN -ADobjectDN $OU -Confirm:$false -ErrorAction Stop Write-Host "Permissions set successfully for $ADConnectorAccountDN and $OU" Set-ADSyncBasicReadPermissions -ADConnectorAccountDN $ADConnectorAccountDN -ADobjectDN $OU -Confirm:$false -ErrorAction Stop Write-Host "Basic read permissions set successfully for $ADConnectorAccountDN on OU $OU" } catch { Write-Host "An error occurred while setting permissions for $ADConnectorAccountDN on OU $OU : $_" } } }

Instalar Entra Connect Sync

-

Una vez finalizado el script, puede ejecutar el archivo de configuración descargado de Microsoft Entra Connect (antes conocido como Azure Active Directory Connect).

-

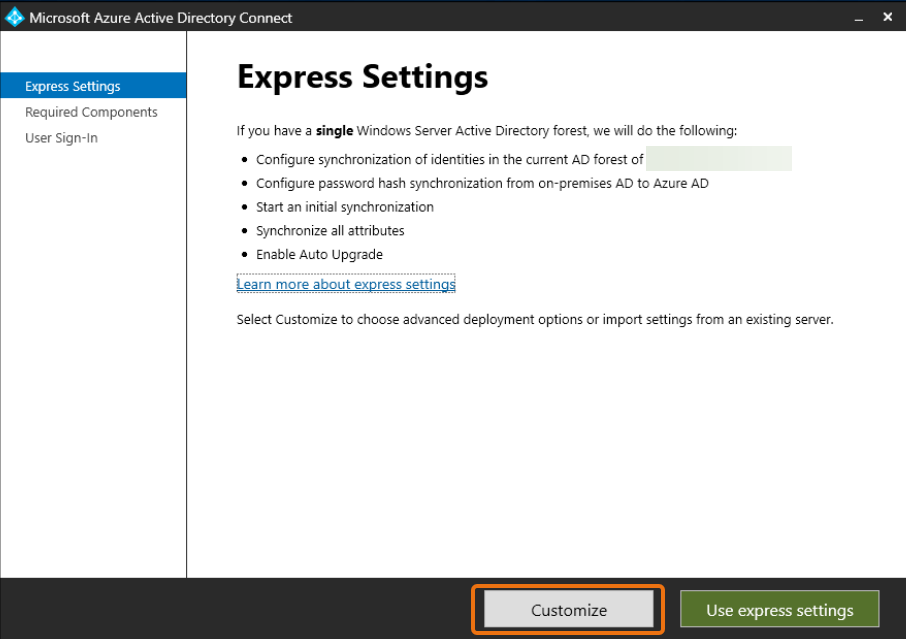

Luego de ejecutar el archivo de configuración del paso anterior, se abre una ventana de Azure Active Directory Connect de Microsoft. En la ventana Configuración rápida, seleccione Personalizar.

-

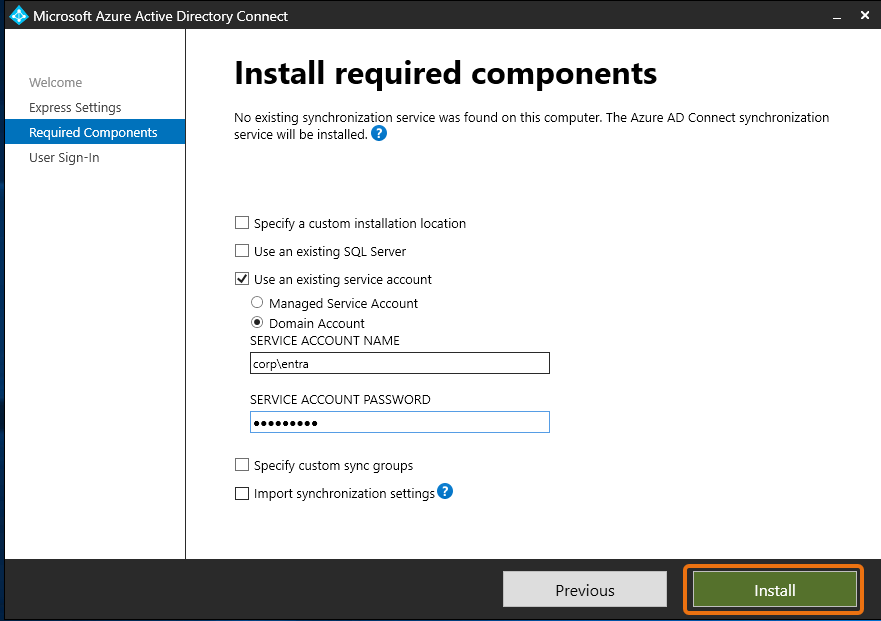

En la ventana Instalar los componentes necesarios, seleccione la casilla Usar una cuenta de servicio existente. En NOMBRE DE LA CUENTA DE SERVICIO y CONTRASEÑA DE LA CUENTA DE SERVICIO, introduzca el nombre de AD DS Connector account y la contraseña del usuario que creó en el paso 1. Por ejemplo, si el nombre de su AD DS Connector account es

entra, el nombre de la cuenta seríacorp\entra. Luego, seleccione Instalar.

-

En la ventana Inicio de sesión del usuario, seleccione una de las siguientes opciones:

-

Autenticación transferida

: esta opción le permite iniciar sesión en Active Directory con su nombre de usuario y contraseña. -

No configuración: esto le permite utilizar el inicio de sesión federado con Microsoft Entra (antes conocido como Azure Active Directory (AzureAD)) o Office 365.

A continuación, seleccione Siguiente.

-

-

En la ventana Conectar a Azure, introduzca su nombre de usuario y contraseña de administrador global

de Entra ID y seleccione Siguiente. -

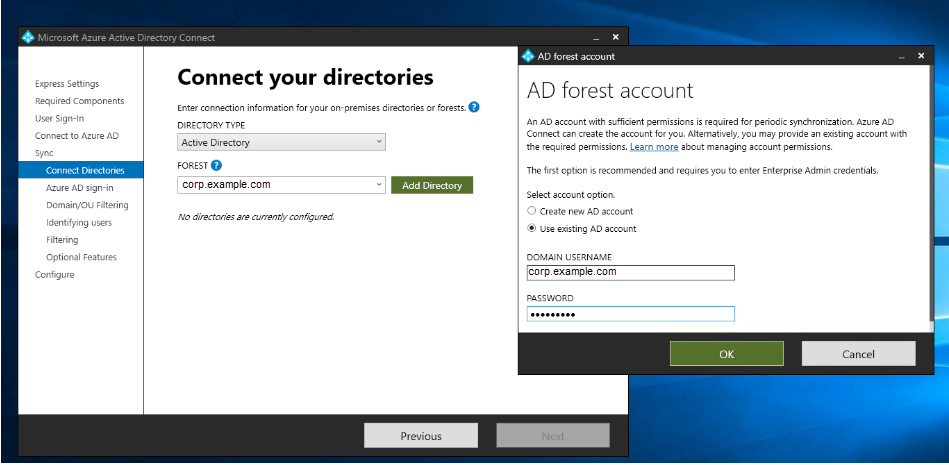

En la ventana Conectar sus directorios, seleccione Active Directory para TIPO DE DIRECTORIO. Elija el bosque para su AWS Managed Microsoft AD for BOSQUE. A continuación, seleccione Agregar directorio.

-

Aparece un cuadro emergente en el que se solicitan las opciones de su cuenta. Seleccione Usar una cuenta AD existente. Introduzca el nombre de usuario y la contraseña de AD DS Connector account creados en el paso 1 y, a continuación, seleccione Aceptar. A continuación, seleccione Siguiente.

-

En la ventana de Inicio de sesión de Azure AD, seleccione Continuar sin hacer coincidir todos los sufijos UPN con los dominios verificados, solo si no ha agregado un dominio personalizado verificado a Entra ID. A continuación, seleccione Siguiente.

-

En la ventana de Filtrar dominios o unidades organizativas, seleccione las opciones que mejor se adapten a sus necesidades. Para obtener más información, consulte Entra Connect Sync: configuración de filtros

en la documentación de Microsoft. A continuación, seleccione Siguiente. -

En la ventana Identificar usuarios, filtrado y características opcionales, mantenga los valores predeterminados y seleccione Siguiente.

-

En la ventana Configurar, revise los ajustes de configuración y seleccione Configurar. La instalación de Entra Connect Sync finalizará y los usuarios comenzarán a sincronizarse con Microsoft Entra ID.