Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Seguridad MAC en Direct Connect

La seguridad de MAC (MACsec) es un estándar IEEE que proporciona confidencialidad, integridad y autenticidad del origen de los datos. MACsec proporciona cifrado punto a punto de capa 2 a través de la conexión cruzada con AWS, la cual funciona entre dos routers de capa 3. Si bien MACsec protege la conexión entre el router y la ubicación de Direct Connect en la capa 2, AWS ofrece seguridad adicional al cifrar todos los datos en la capa física a medida que fluyen por la red entre ubicaciones de Direct Connect y regiones de AWS. Esto crea un enfoque de seguridad por capas en el que el tráfico está protegido durante la entrada inicial a AWS y durante el tránsito por la red de AWS.

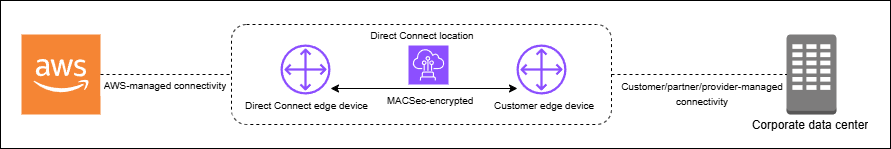

En el siguiente diagrama, la conexión cruzada de Direct Connect debe estar conectada a una interfaz compatible con MACsec en el dispositivo de periferia del cliente. MACsec en Direct Connect brinda cifrado de capa 2 para el tráfico punto a punto entre el dispositivo de periferia de Direct Connect y el dispositivo de periferia del cliente. Este cifrado se produce después de intercambiar y verificar las claves de seguridad entre las interfaces de ambos extremos de la conexión cruzada.

nota

MACsec otorga seguridad punto a punto en los enlaces Ethernet, por lo tanto, no proporciona cifrado de extremo a extremo en varios segmentos secuenciales de Ethernet u otros segmentos de red.

Conceptos sobre MACsec

A continuación se enumeran los conceptos clave sobre MACsec:

-

Seguridad de MAC (MACsec): estándar IEEE 802.1 de capa 2 que proporciona confidencialidad, integridad y autenticidad del origen de los datos. Para obtener más información sobre el protocolo, consulte 802.1AE: seguridad de MAC (MACsec)

. -

Clave de asociación segura (SAK): una clave de sesión que establece la conectividad de MACsec entre el enrutador en las instalaciones del cliente y el puerto de conexión de la ubicación de Direct Connect. La SAK no se comparte previamente, sino que se deriva automáticamente del par CKN/CAK mediante un proceso de generación de claves criptográficas. Esta derivación se produce en ambos extremos de la conexión después de proporcionar y aprovisionar el par CKN/CAK. La SAK se regenera periódicamente por motivos de seguridad y siempre que se establezca una sesión de MACsec.

-

Nombre de clave de asociación de conectividad (CKN) y clave de asociación de conectividad (CAK): los valores de este par se utilizan para generar la clave de MACsec. Genera los valores del par, los asocia a una conexión de Direct Connect y luego los aprovisiona en el dispositivo de periferia que se encuentra en el extremo de la conexión de Direct Connect. Direct Connect es compatible con el modo CAK estático, pero no con el modo CAK dinámico. Como solo es compatible con el modo CAK estático, se recomienda seguir sus propias políticas de administración de claves para la generación, distribución y rotación de claves.

-

Formato de clave: el formato de clave debe utilizar caracteres hexadecimales, con una longitud exacta de 64 caracteres. Direct Connect solo es compatible con claves de 256 bits del Estándar de cifrado avanzado (AES) para conexiones dedicadas, lo que corresponde a una cadena hexadecimal de 64 caracteres.

-

Modos de cifrado: Direct Connect es compatible con dos modos de cifrado de MACsec:

-

must_encrypt: la conexión requiere el cifrado de MACsec para todo el tráfico. Si la negociación de MACsec falla o no se puede establecer el cifrado, la conexión no transmitirá ningún tráfico. Este modo ofrece la máxima garantía de seguridad, pero puede afectar a la disponibilidad si hay algún problema relacionado con MACsec.

-

should_encrypt: la conexión intenta establecer el cifrado de MACsec, pero recurrirá a una comunicación no cifrada si la negociación MACsec falla. Este modo proporciona más flexibilidad y mayor disponibilidad, pero puede permitir el tráfico sin cifrar en determinadas situaciones de error.

El modo de cifrado se puede configurar durante la configuración de la conexión y se puede modificar más adelante. Por defecto, las nuevas conexiones habilitadas para MACsec están configuradas en el modo “should_encrypt” para evitar futuros problemas de conectividad durante la configuración inicial.

-

Rotación de claves MACSec

-

Rotación CNN/CAK (manual)

Direct Connect MACsec admite secuencias de claves MACsec con capacidad para almacenar hasta tres pares CKN/CAK. Permite girar manualmente estas claves de larga duración sin interrumpir la conexión. Al asociar un nuevo par CKN/CAK mediante el comando

associate-mac-sec-key, debe configurar el mismo par en el dispositivo. El dispositivo de Direct Connect intenta usar la más reciente clave agregada. Si esa clave no coincide con la del dispositivo, vuelve a la clave de trabajo anterior, lo que garantiza la estabilidad de la conexión durante la rotación.Para obtener información sobre el uso de

associate-mac-sec-key, consulte asociar-clave-de-mac-sec. -

Rotación automática de la clave de asociación segura (SAK)

La SAK, que se deriva del par CKN/CAK activo, se somete a una rotación automática según lo siguiente:

-

intervalos de tiempo

-

volumen de tráfico cifrado

-

Establecimiento de una sesión de MACsec

El protocolo gestiona automáticamente esta rotación. Se produce de forma transparente sin interrumpir la conexión y no requiere ninguna intervención manual. La SAK nunca se almacena de forma persistente y se regenera mediante un proceso seguro de derivación de claves que sigue el estándar IEEE 802.1X.

-

Conexiones compatibles

MACsec está disponible en una conexión dedicada de Direct Connect y en grupos de agregación de enlaces:

Conexiones MACsec compatibles

nota

Los socios que utilizan dispositivos compatibles pueden usar MACsec para cifrar la conexión de capa 2 entre su dispositivo de red de periferia y el dispositivo Direct Connect. Los socios que habiliten la característica pueden cifrar todo el tráfico que atraviesa el enlace seguro. El cifrado MACsec funciona entre los dos dispositivos específicos de la capa 2, pero no es compatible con las conexiones alojadas.

Para obtener información sobre cómo solicitar conexiones compatibles con MACsec, consulte AWS Direct Connect

Conexiones dedicadas

A continuación encontrará información para familiarizarse con MACsec en las conexiones dedicadas de Direct Connect. No existen cargos adicionales por utilizar MACsec. Los pasos a seguir para configurar MACsec en una conexión dedicada se indican en Comience a utilizar MACsec en una conexión dedicada.

Las operaciones de interconexión de los socios siguen los mismos procedimientos que las conexiones dedicadas. Si procede, cuando se ejecuten comandos de CLI o SDK para las interconexiones de los socios, las respuestas incluirán información relacionada con MACsec.

Requisitos previos de MACsec para conexiones dedicadas

Tenga en cuenta los siguientes requisitos para MACsec en una conexión dedicada:

-

MACsec es compatible con conexiones de Direct Connect dedicadas de 10 Gbps, 100 Gbps y 400 Gbps en puntos de presencia seleccionados. Los siguientes conjuntos de cifrado MACsec son compatibles con estas conexiones:

-

Para las conexiones de 10 Gbps, GCM-AES-256 y GCM-AES-XPN-256.

-

Para las conexiones de 100 Gbps y 400 Gbps, GCM-AES-XPN-256.

-

-

Solo se admiten claves MACsec de 256 bits.

-

Se requiere la numeración extendida de paquetes (XPN) para las conexiones de 100 Gbps y 400 Gbps. Para las conexiones de 10 Gbps, Direct Connect admite tanto GCM-AES-256 como GCM-AES-XPN-256. Las conexiones de alta velocidad, como las dedicadas de 100 Gbps y 400 Gbps, pueden agotar rápidamente el espacio original de numeración de paquetes de 32 bits de MACsec, lo que obligaría a rotar las claves de cifrado cada pocos minutos para establecer una nueva asociación de conexión. Para evitar esta situación, la modificación de la norma IEEE 802.1AEbw-2013 introdujo la numeración extendida de paquetes, con lo que se aumentó el espacio de numeración a 64 bits y se alivió el requisito de puntualidad para la rotación de claves.

-

El identificador de canal seguro (SCI) es necesario y debe estar activado. No se puede ajustar esta configuración.

-

IEEE 802.1Q (Dot1q/VLAN) tag offset/dot1q-in-clear no es compatible para trasladar una etiqueta VLAN fuera de una carga útil cifrada.

Asimismo, debe completar las siguientes tareas antes de configurar MACsec en una conexión dedicada.

-

Cree un par de CKN/CAK para la clave de MACsec.

Puede crear el par con una herramienta estándar abierta. El par debe cumplir los requisitos especificados de Paso 4: Configurar su enrutador en las instalaciones.

-

Asegúrese de que cuenta con un dispositivo en su extremo de conexión que sea compatible con MACsec.

-

El identificador de canal seguro (SCI) debe estar activado.

-

Solo se admiten claves MACsec de 256 bits, lo que proporciona la protección de datos más avanzada.

LAG

Los siguientes requisitos permitirán conocer MACsec para los grupos de agregación de enlaces (LAG) de Direct Connect.

-

Los LAG deben estar compuestos por conexiones dedicadas compatibles con MACsec que admitan el cifrado MACsec

-

Todas las conexiones de un LAG deben tener el mismo ancho de banda y ser compatibles con MACsec

-

La configuración MACsec se aplica de manera uniforme en todas las conexiones del LAG

-

La habilitación de la creación de LAG y la MACsec se pueden realizar simultáneamente

-

Solo se puede utilizar una clave de MACsec en todos los enlaces del LAG en cualquier momento. La capacidad de admitir varias claves de MACsec es únicamente para fines de rotación de claves.

Interconexiones de socios

La cuenta de socio propietaria de la interconexión puede usar MACsec en esa conexión física o ese LAG. Las operaciones son las mismas que las de las conexiones dedicadas, pero se realizan mediante llamadas a la API/SDK específicas del socio.

Roles vinculados a servicios

Direct Connect utiliza roles vinculados a servicios de AWS Identity and Access Management (IAM). Un rol vinculado a servicios es un tipo único de rol de IAM que está vinculado directamente a Direct Connect. Los roles vinculados a servicios están predefinidos por Direct Connect e incluyen todos los permisos que el servicio requiere para llamar a otros servicios de AWS en su nombre. Con un rol vinculado a servicios, resulta más sencillo configurar Direct Connect, porque no es preciso agregar los permisos necesarios manualmente. Direct Connect define los permisos de los roles vinculados con su propio servicio y, a menos que esté definido de otra manera, solo Direct Connect puede asumir sus roles. Los permisos definidos incluyen las políticas de confianza y de permisos, y que la política de permisos no se pueda asociar a ninguna otra entidad de IAM. Para obtener más información, consulte Roles vinculados a servicios para Direct Connect.

Consideraciones clave sobre los pares de CKN/CAK previamente compartidos por MACsec

AWS Direct Connect utiliza CMK administradas por AWS para las claves previamente compartidas que se asocian a las conexiones o los LAG. Secrets Manager guarda los pares de CKN y CAK previamente compartidos como un secreto que cifra la clave raíz de Secrets Manager. A fin de obtener más información, consulte CMK administradas por AWS en la Guía para desarrolladores de AWS Key Management Service.

Por diseño, la clave almacenada es de solo lectura, pero puede programar una eliminación de siete a treinta días mediante la consola o la API de AWS Secrets Manager. Al programar una eliminación, no se puede leer el CKN y esto podría afectar a la conectividad de la red. Cuando esto ocurre, aplicamos las siguientes reglas:

-

Si la conexión se encuentra en estado pendiente, desasociamos el CKN de la conexión.

-

Si la conexión se encuentra en un estado disponible, se lo notificamos al propietario de la conexión por correo electrónico. Si no realiza ninguna acción en un plazo de 30 días, desasociaremos el CKN de su conexión.

Cuando desasociamos el último CKN de su conexión y el modo de cifrado de la conexión se establece en “debe cifrarse”, configuramos el modo en “should_encrypt” para evitar la pérdida repentina de paquetes.