Requisitos

Asegúrese de cumplir los siguientes requisitos antes de unir una instancia de base de datos de RDS para SQL Server a su dominio de AD autoadministrado.

Temas

Configure su AD en las instalaciones

Asegúrese de tener un Microsoft AD en las instalaciones o de otro tipo autoadministrado al que pueda unirse a la instancia de Amazon RDS para SQL Server. Su AD en las instalaciones debe tener la siguiente configuración:

-

Si tiene sitios de AD definidos, asegúrese de que las subredes de la VPC asociadas a la instancia de base de datos de RDS para SQL Server estén definidas en el sitio de AD. Confirme que no haya ningún conflicto entre las subredes de la VPC y las subredes de sus otros sitios de AD.

-

El controlador de dominio de AD tiene un nivel funcional de dominio de Windows Server 2008 R2 o superior.

-

El nombre de dominio de AD no puede estar en formato de dominio de etiqueta única (SLD). RDS para SQL Server no admite dominios de SLD.

-

El nombre de dominio completo (FQDN) y su AD no pueden superar los 47 caracteres.

Configure la conectividad de red

Asegúrese de cumplir las siguientes configuraciones de red:

-

Configure la conectividad entre Amazon VPC donde desea crear la instancia de base de datos de RDS para SQL Server y el AD autoadministrado. Puede configurar la conectividad mediante AWS Direct Connect, AWS VPN, emparejamiento de VPC o AWS Transit Gateway.

-

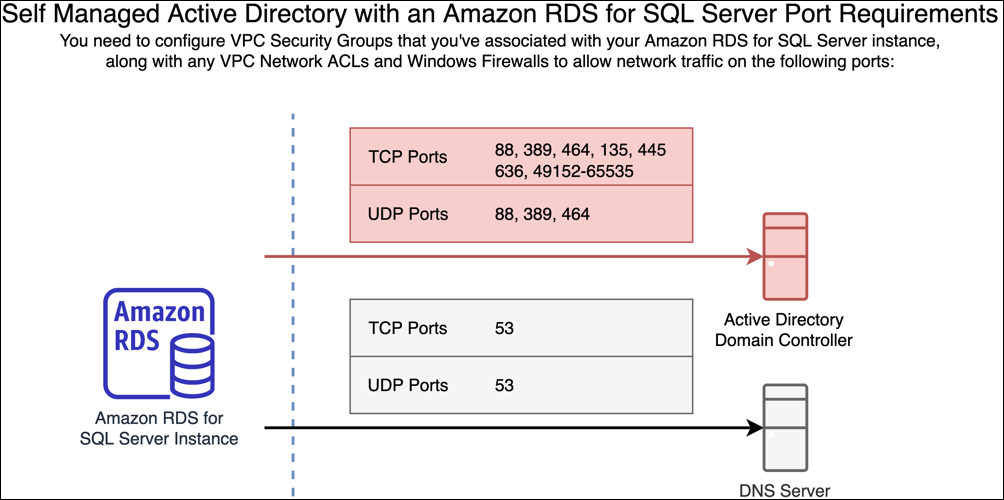

En el caso de los grupos de seguridad de VPC, el grupo de seguridad predeterminado de la Amazon VPC predeterminada ya está agregado a la instancia de base de datos de RDS para SQL Server en la consola. Asegúrese de que el grupo de seguridad y las ACL de red de VPC de las subredes en las que va a crear su instancia de base de datos de RDS para SQL Server permitan el tráfico en los puertos y en las direcciones que se muestran en el siguiente diagrama.

En la siguiente tabla se identifica la función de cada puerto.

Protocolo Puertos Rol TCP/UDP 53 Sistema de nombres de dominio (DNS) TCP/UDP 88 Autenticación de Kerberos TCP/UDP 464 Cambiar/establecer contraseña TCP/UDP 389 Protocolo ligero de acceso a directorios (LDAP) TCP 135 Entorno de computación distribuido/asignador de puntos de conexión (DCE/EPMAP) TCP 445 Uso compartido de archivos SMB de Directory Services TCP 636 Protocolo ligero de acceso a directorios sobre TLS/SSL (LDAP) TCP 49152 - 65535 Puertos efímeros para RPC Por lo general, los servidores DNS de dominio se encuentran en los controladores de dominio de AD. No es necesario configurar el conjunto de opciones de DHCP de VPC para utilizar esta característica. Para obtener más información, consulte Conjuntos de opciones de DHCP en la Guía del usuario de Amazon VPC.

importante

Si utiliza ACL de red de VPC, también debe permitir el tráfico saliente en los puertos dinámicos (49152-65535) desde su instancia de base de datos de RDS para SQL Server. Asegúrese de que estas reglas de tráfico también se reflejen en los firewalls que se aplican a cada uno de los controladores de dominio de AD, los servidores DNS y las instancias de base de datos de RDS para SQL Server.

Si bien los grupos de seguridad de VPC requieren que los puertos se abran solo en la dirección en la que se inicia el tráfico de red, la mayoría de los firewalls de Windows y las ACL de red de VPC requieren que los puertos estén abiertos en ambas direcciones.

Configure su cuenta de servicio de dominio de AD

Asegúrese de cumplir los siguientes requisitos para la cuenta de servicio de dominio de AD:

-

Asegúrese de tener una cuenta de servicio de dominio de AD autoadministrado con permisos delegados para unir equipos al dominio. Una cuenta de servicio de dominio es una cuenta de usuario de su AD autoadministrado a la que se le ha delegado permiso para realizar determinadas tareas.

-

Los siguientes permisos se deben delegar en la cuenta de servicio de dominio en la unidad organizativa (OU) a la que va a unir su instancia de base de datos de RDS para SQL Server:

Capacidad validada para escribir en el nombre de host DNS

Capacidad validada para escribir en el nombre de entidad principal del servicio

Crear y eliminar objetos de equipo

Estos representan el conjunto mínimo de permisos que se requieren para unir objetos del equipo al AD autoadministrado. Para obtener más información, consulte Errors when attempting to join computers to a domain

en la documentación de Microsoft Windows Server. -

Para usar la autenticación Kerberos, debe proporcionar nombres de entidades principales de servicio (SPN) y permisos de DNS a la cuenta de servicio de dominio de AD:

-

Escribir SPN: delegue el permiso Escribir SPN en la cuenta de servicio de dominio de AD en la unidad organizativa donde necesita unirse a la instancia de base de datos de RDS para SQL Server. Este permiso es diferente del SPN de escritura validado.

-

Permisos de DNS: proporcione los siguientes permisos a la cuenta de servicio de dominio de AD en el mánager de DNS por servidor del controlador de dominio:

Contenido de la lista

Lectura de todas las propiedades

Permisos de lectura

-

importante

No mueva los objetos de equipo que RDS para SQL Server cree en la unidad organizativa después de crear la instancia de base de datos. Si mueve los objetos asociados, la instancia de base de datos de RDS para SQL Server se configurará mal. Si necesita mover los objetos de equipo creados por Amazon RDS, utilice la operación de API de RDS ModifyDBInstance para modificar los parámetros del dominio con la ubicación deseada de los objetos del equipo.

Configuración de la comunicación segura a través de LDAPS

Se recomienda la comunicación a través de LDAPS para que RDS consulte y acceda a los objetos del equipo, así como a los SPN del controlador de dominio. Para utilizar un LDAP seguro, utilice un certificado SSL válido en el controlador de dominio que cumpla con los requisitos de un LDAPS seguro. Si no existe un certificado SSL válido en el controlador de dominio, la instancia de base de datos de RDS para SQL Server utilizará LDAP de forma predeterminada. Para obtener más información sobre la validez del certificado, consulte Requisitos para un certificado de LDAPS