Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Administración de acceso para colas cifradas de Amazon SQS con políticas de privilegio mínimo

Puede utilizar Amazon SQS para intercambiar datos confidenciales entre aplicaciones mediante el cifrado del servidor (SSE) integrado con AWS Key Management Service (KMS). Con la integración de Amazon SQS AWS KMS, puede gestionar de forma centralizada las claves que protegen Amazon SQS, así como las claves que protegen sus demás recursos. AWS

Varios AWS servicios pueden actuar como fuentes de eventos que envían eventos a Amazon SQS. Para permitir que una fuente de eventos acceda a la cola cifrada de Amazon SQS, debe configurar la cola con una clave gestionada por el cliente. AWS KMS A continuación, utilice la política de claves para permitir que el servicio utilice los métodos de API necesarios. AWS KMS El servicio también requiere permisos de autenticación de acceso para que la cola pueda enviar eventos. Puede conseguirlo mediante una política de Amazon SQS, que es una política basada en recursos que puede utilizar para controlar el acceso a la cola de Amazon SQS y a sus datos.

En las siguientes secciones se proporciona información sobre cómo controlar el acceso a la cola cifrada de Amazon SQS mediante la política de Amazon SQS y la política de claves. AWS KMS Las políticas de esta guía le ayudarán a conseguir el privilegio mínimo.

En esta guía también se describe cómo las políticas basadas en recursos abordan el problema del suplente confuso mediante la utilización de las claves de contexto de condición de IAM globales aws:SourceArn, aws:SourceAccount y aws:PrincipalOrgID.

Temas

Descripción general de

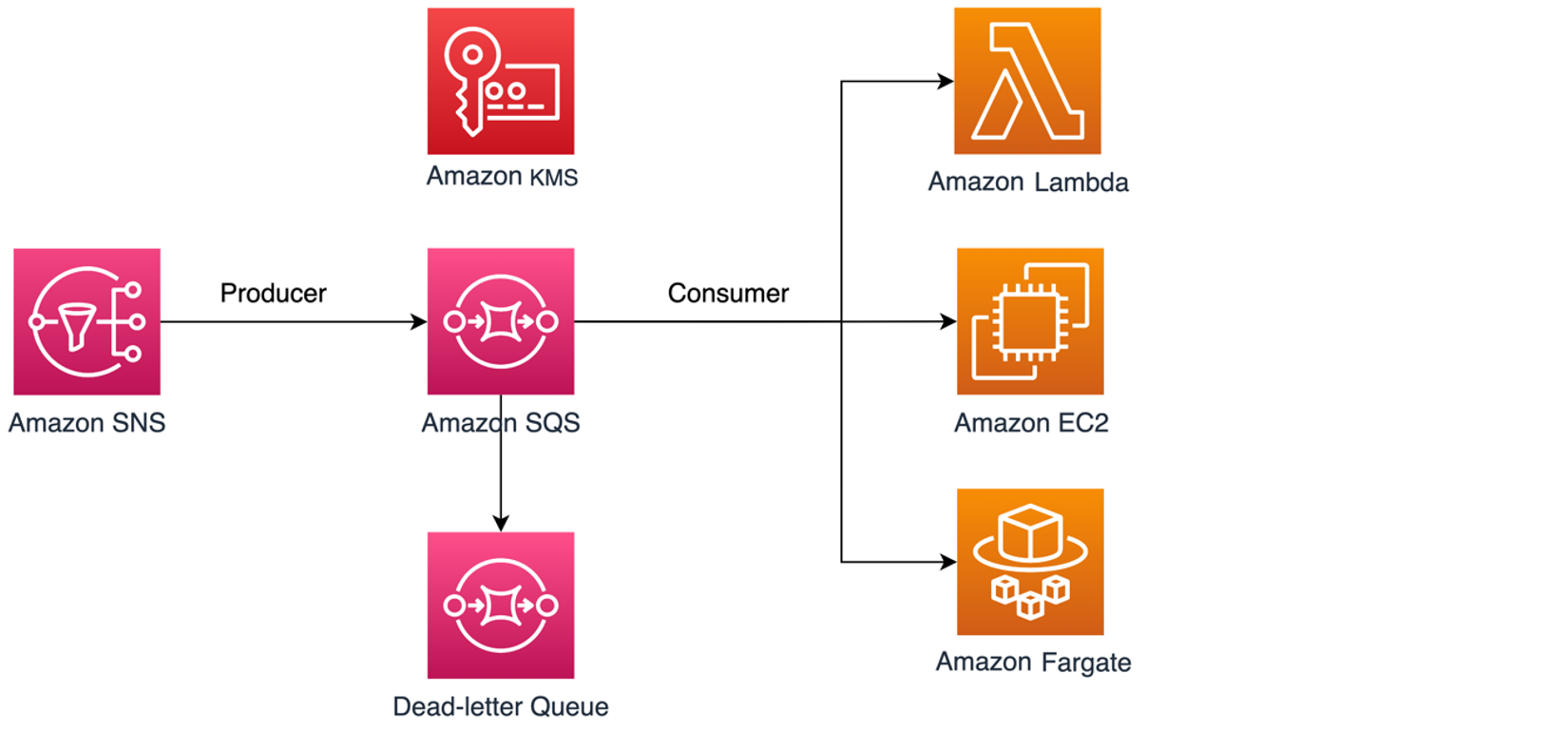

En este tema, le guiaremos a través de un caso de uso común para ilustrar cómo puede crear la política de claves y la política de colas de Amazon SQS. Este caso de uso se muestra en la siguiente imagen.

En este ejemplo, el productor de mensajes es un tema de Amazon Simple Notification Service (SNS) que está configurado para la distribución ramificada de mensajes a su cola cifrada de Amazon SQS. El consumidor de mensajes es un servicio de computación, como una función de AWS Lambda, una instancia de Amazon Elastic Compute Cloud (EC2) o un contenedor de AWS Fargate. A continuación, la cola de Amazon SQS se configura para enviar los mensajes fallidos a una cola de mensajes fallidos (DLQ). Esto resulta útil para depurar la aplicación o el sistema de mensajería, ya que DLQs permite aislar los mensajes no consumidos y determinar por qué no se procesaron correctamente. En la solución definida en este tema, se utiliza un servicio de computación como una función de Lambda para procesar los mensajes almacenados en la cola de Amazon SQS. Si el consumidor de mensajes se encuentra en una nube privada virtual (VPC), la instrucción de política DenyReceivingIfNotThroughVPCE incluida en esta guía le permite restringir la recepción de mensajes a esa VPC específica.

nota

Esta guía contiene solo los permisos de IAM necesarios en forma de instrucciones de política. Para crear la política, debe añadir las declaraciones a su política de Amazon SQS o a su política AWS KMS clave. Esta guía no proporciona instrucciones sobre cómo crear la cola o la clave de Amazon SQS. AWS KMS Para obtener instrucciones sobre cómo crear estos recursos, consulte Creación de una cola de Amazon SQS y Creación de claves.

La política de Amazon SQS definida en esta guía no admite el redireccionamiento de mensajes directamente a la misma cola de Amazon SQS o a una cola diferente.

Política de claves de privilegio mínimo para Amazon SQS

En esta sección, describimos los permisos con privilegios mínimos necesarios AWS KMS para la clave administrada por el cliente que utiliza para cifrar la cola de Amazon SQS. Con estos permisos, puede limitar el acceso solo a las entidades previstas a la vez que implementa el privilegio mínimo. La política de claves debe constar de las siguientes instrucciones de política, que describimos detalladamente a continuación:

Otorgue permisos de administrador a la clave AWS KMS

Para crear una AWS KMS clave, debe proporcionar permisos de AWS KMS administrador a la función de IAM que utilice para implementar la AWS KMS clave. Estos permisos de administrador se definen en la siguiente instrucción de política de AllowKeyAdminPermissions. Cuando añadas esta declaración a tu política de AWS KMS claves, asegúrate de <admin-role ARN> sustituirla por el nombre de recurso de Amazon (ARN) de la función de IAM utilizada para implementar la AWS KMS clave, gestionar la AWS KMS clave o ambas. Puede ser el rol de IAM de su canalización de implementación o el rol de administrador de su organización en AWS Organizations

{ "Sid": "AllowKeyAdminPermissions", "Effect": "Allow", "Principal": { "AWS": [ "<admin-role ARN>" ] }, "Action": [ "kms:Create*", "kms:Describe*", "kms:Enable*", "kms:List*", "kms:Put*", "kms:Update*", "kms:Revoke*", "kms:Disable*", "kms:Get*", "kms:Delete*", "kms:TagResource", "kms:UntagResource", "kms:ScheduleKeyDeletion", "kms:CancelKeyDeletion" ], "Resource": "*" }

nota

En una política AWS KMS clave, el valor del Resource elemento debe ser*, lo que significa «esta AWS KMS clave». El asterisco (*) identifica la AWS KMS clave a la que se adjunta la política clave.

Concesión de acceso de solo lectura a los metadatos de clave

Para conceder a otros roles de IAM acceso de solo lectura a los metadatos de clave, agregue la instrucción AllowReadAccessToKeyMetaData a su política de claves. Por ejemplo, la siguiente declaración le permite enumerar todas las AWS KMS claves de su cuenta con fines de auditoría. Esta declaración concede al usuario AWS raíz acceso de solo lectura a los metadatos clave. Por lo tanto, cualquier entidad principal de IAM en la cuenta puede tener acceso a los metadatos de clave cuando sus políticas basadas en identidad tengan los permisos enumerados en la siguiente instrucción: kms:Describe*, kms:Get* y kms:List*. Asegúrese de reemplazarlos <account-ID> con su propia información.

{ "Sid": "AllowReadAcesssToKeyMetaData", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<accountID>:root" ] }, "Action": [ "kms:Describe*", "kms:Get*", "kms:List*" ], "Resource": "*" }

Concesión de permisos de KMS de Amazon SNS a Amazon SNS para publicar mensajes en la cola

Para permitir que su tema de Amazon SNS publique mensajes en su cola cifrada de Amazon SQS, agregue la instrucción de política AllowSNSToSendToSQS a su política de claves. Esta declaración otorga a Amazon SNS permisos para usar la AWS KMS clave para publicar en su cola de Amazon SQS. Asegúrese de sustituirla por su <account-ID> propia información.

nota

Lo Condition indicado en la declaración limita el acceso únicamente al servicio Amazon SNS en la misma AWS cuenta.

{ "Sid": "AllowSNSToSendToSQS", "Effect": "Allow", "Principal": { "Service": [ "sns.amazonaws.com" ] }, "Action": [ "kms:Decrypt", "kms:GenerateDataKey" ], "Resource": "*", "Condition": { "StringEquals": { "aws:SourceAccount": "<account-id>" } } }

Permiso a los consumidores para descifrar mensajes de la cola

La siguiente instrucción AllowConsumersToReceiveFromTheQueue concede al consumidor de mensajes de Amazon SQS los permisos necesarios para descifrar los mensajes recibidos de la cola de Amazon SQS cifrada. Cuando adjunte la declaración de política, <consumer's runtime role ARN> sustitúyala por el ARN del rol de ejecución de IAM del consumidor del mensaje.

{ "Sid": "AllowConsumersToReceiveFromTheQueue", "Effect": "Allow", "Principal": { "AWS": [ "<consumer's execution role ARN>" ] }, "Action": [ "kms:Decrypt" ], "Resource": "*" }

Política de Amazon SQS de privilegio mínimo

Esta sección le guía a través de las políticas de colas de Amazon SQS de privilegio mínimo para el caso de uso que se trata en esta guía (por ejemplo, de Amazon SNS a Amazon SQS). La política definida está diseñada para evitar el acceso no intencionado mediante la utilización de una combinación de las instrucciones Deny y Allow. Las instrucciones Allow conceden acceso a la entidad o entidades previstas. Las instrucciones Deny impiden que otras entidades no previstas accedan a la cola de Amazon SQS, al mismo tiempo que excluyen a la entidad prevista en la condición de política.

La política de Amazon SQS incluye las siguientes instrucciones, que describimos detalladamente a continuación:

Restricción de los permisos de administración de Amazon SQS

La siguiente instrucción de política RestrictAdminQueueActions restringe los permisos de administración de Amazon SQS solo al rol o a los roles de IAM que utilice para implementar la cola, administrarla o ambas cosas. Asegúrese de sustituir <placeholder values> con su propia información. Especifique el ARN del rol de IAM utilizado para implementar la cola de Amazon SQS, así como el de cualquier rol de administrador que deba tener permisos ARNs de administración de Amazon SQS.

{ "Sid": "RestrictAdminQueueActions", "Effect": "Deny", "Principal": { "AWS": "*" }, "Action": [ "sqs:AddPermission", "sqs:DeleteQueue", "sqs:RemovePermission", "sqs:SetQueueAttributes" ], "Resource": "<SQS Queue ARN>", "Condition": { "StringNotLike": { "aws:PrincipalARN": [ "arn:aws:iam::<account-id>:role/<deployment-role-name>", "<admin-role ARN>" ] } } }

Restricción de las acciones de la cola de Amazon SQS de la organización especificada

Como ayuda para proteger sus recursos de Amazon SQS del acceso externo (acceso por parte de una entidad ajena a su organización de AWS), utilice la siguiente instrucción. Esta instrucción limita el acceso a la cola de Amazon SQS a la organización que especifique en la Condition. Asegúrese de <SQS queue ARN> sustituirlo por el ARN de la función de IAM utilizada para implementar la cola de Amazon SQS y, por el <org-id> ID de su organización.

{ "Sid": "DenyQueueActionsOutsideOrg", "Effect": "Deny", "Principal": { "AWS": "*" }, "Action": [ "sqs:AddPermission", "sqs:ChangeMessageVisibility", "sqs:DeleteQueue", "sqs:RemovePermission", "sqs:SetQueueAttributes", "sqs:ReceiveMessage" ], "Resource": "<SQS queue ARN>", "Condition": { "StringNotEquals": { "aws:PrincipalOrgID": [ "<org-id>" ] } } }

Concesión de permisos de Amazon SQS a los consumidores

Para recibir mensajes de la cola de Amazon SQS, debe proporcionar al consumidor de mensajes los permisos necesarios. La siguiente instrucción de política concede al consumidor que especifique los permisos necesarios para consumir mensajes de la cola de Amazon SQS. Al añadir la declaración a su política de Amazon SQS, asegúrese de <consumer's IAM runtime role ARN> sustituirla por el ARN de la función de ejecución de IAM utilizada por el consumidor y por el ARN de la función de IAM utilizada para implementar la cola de Amazon SQS. <SQS queue

ARN>

{ "Sid": "AllowConsumersToReceiveFromTheQueue", "Effect": "Allow", "Principal": { "AWS": "<consumer's IAM execution role ARN>" }, "Action": [ "sqs:ChangeMessageVisibility", "sqs:DeleteMessage", "sqs:GetQueueAttributes", "sqs:ReceiveMessage" ], "Resource": "<SQS queue ARN>" }

Para impedir que otras entidades reciban mensajes de la cola de Amazon SQS, agregue la instrucción DenyOtherConsumersFromReceiving a la política de la cola de Amazon SQS. Esta instrucción restringe el consumo de mensajes al consumidor que usted especifique y no permite que otros consumidores tengan acceso, aunque sus permisos de identidad se lo concedan. Asegúrese de sustituir y por su propia información. <SQS queue ARN> <consumer’s

runtime role ARN>

{ "Sid": "DenyOtherConsumersFromReceiving", "Effect": "Deny", "Principal": { "AWS": "*" }, "Action": [ "sqs:ChangeMessageVisibility", "sqs:DeleteMessage", "sqs:ReceiveMessage" ], "Resource": "<SQS queue ARN>", "Condition": { "StringNotLike": { "aws:PrincipalARN": "<consumer's execution role ARN>" } } }

Aplicación del cifrado de los datos en tránsito

La siguiente instrucción de política DenyUnsecureTransport obliga a los consumidores y productores a utilizar canales seguros (conexiones TLS) para enviar y recibir mensajes de la cola de Amazon SQS. Asegúrese de sustituirlo por <SQS queue

ARN> el ARN de la función de IAM utilizada para implementar la cola de Amazon SQS.

{ "Sid": "DenyUnsecureTransport", "Effect": "Deny", "Principal": { "AWS": "*" }, "Action": [ "sqs:ReceiveMessage", "sqs:SendMessage" ], "Resource": "<SQS queue ARN>", "Condition": { "Bool": { "aws:SecureTransport": "false" } } }

Restricción de la transmisión de mensajes a un tema específico de Amazon SNS

La siguiente instrucción de política AllowSNSToSendToTheQueue permite que el tema de Amazon SNS especificado envíe mensajes a la cola de Amazon SQS. Asegúrese de <SQS queue ARN> sustituirlo por el ARN de la función de IAM utilizada para implementar la cola de Amazon SQS y por el ARN <SNS topic ARN> del tema Amazon SNS.

{ "Sid": "AllowSNSToSendToTheQueue", "Effect": "Allow", "Principal": { "Service": "sns.amazonaws.com" }, "Action": "sqs:SendMessage", "Resource": "<SQS queue ARN>", "Condition": { "ArnLike": { "aws:SourceArn": "<SNS topic ARN>" } } }

La siguiente instrucción de política DenyAllProducersExceptSNSFromSending impide que otros productores envíen mensajes a la cola. Sustituya <SQS queue ARN> y <SNS topic

ARN> con su propia información.

{ "Sid": "DenyAllProducersExceptSNSFromSending", "Effect": "Deny", "Principal": { "AWS": "*" }, "Action": "sqs:SendMessage", "Resource": "<SQS queue ARN>", "Condition": { "ArnNotLike": { "aws:SourceArn": "<SNS topic ARN>" } } }

(Opcional) Restricción de la recepción de mensajes a un punto de conexión de VPC específico

Para restringir la recepción de mensajes a solo un punto de conexión de VPC<SQS

queue ARN>Sustitúyalo por el ARN de la función de IAM utilizada para implementar la cola de Amazon SQS y por el ID <vpce_id> del punto de enlace de la VPC.

{ "Sid": "DenyReceivingIfNotThroughVPCE", "Effect": "Deny", "Principal": "*", "Action": [ "sqs:ReceiveMessage" ], "Resource": "<SQS queue ARN>", "Condition": { "StringNotEquals": { "aws:sourceVpce": "<vpce id>" } } }

Instrucciones de política de Amazon SQS para la cola de mensajes fallidos

Agregue las siguientes instrucciones de política, identificadas por su ID de instrucción, a su política de acceso de DLQ:

-

RestrictAdminQueueActions -

DenyQueueActionsOutsideOrg -

AllowConsumersToReceiveFromTheQueue -

DenyOtherConsumersFromReceiving -

DenyUnsecureTransport

Además de agregar las instrucciones de política anteriores a su política de acceso de DLQ, también debe agregar una instrucción para restringir la transmisión de mensajes a las colas de Amazon SQS, como se describe en la sección siguiente.

Restricción de la transmisión de mensajes a las colas de Amazon SQS

Para restringir el acceso solo a las colas de Amazon SQS de la misma cuenta, agregue la siguiente instrucción de política DenyAnyProducersExceptSQS a la política de colas de DLQ. Esta instrucción no limita la transmisión de mensajes a una cola específica porque necesita implementar la DLQ antes de crear la cola principal, por lo que no conocerá el ARN de Amazon SQS cuando cree la DLQ. Si necesita limitar el acceso solo a una cola de Amazon SQS, modifique aws:SourceArn en la Condition con el ARN de su cola de origen de Amazon SQS cuando lo conozca.

{ "Sid": "DenyAnyProducersExceptSQS", "Effect": "Deny", "Principal": { "AWS": "*" }, "Action": "sqs:SendMessage", "Resource": "<SQS DLQ ARN>", "Condition": { "ArnNotLike": { "aws:SourceArn": "arn:aws:sqs:<region>:<account-id>:*" } } }

importante

Las políticas de colas de Amazon SQS definidas en esta guía no restringen la acción sqs:PurgeQueue a un rol o roles de IAM determinados. La acción sqs:PurgeQueue le permite eliminar todos los mensajes de la cola de Amazon SQS. También puede utilizar esta acción para realizar cambios en el formato de los mensajes sin reemplazar la cola de Amazon SQS. Al depurar una aplicación, puede borrar la cola de Amazon SQS para eliminar mensajes potencialmente erróneos. Cuando pruebe la aplicación, puede dirigir un elevado volumen de mensajes a través de la cola de Amazon SQS y, a continuación, purgarla para empezar de cero antes de pasar a producción. La razón de no restringir esta acción a un rol determinado se debe a que es posible que este rol no se conozca al implementar la cola de Amazon SQS. Deberá agregar este permiso a la política basada en identidades del rol para poder purgar la cola.

Prevención del problema del suplente confuso entre servicios

El problema del suplente confuso es una cuestión de seguridad en la que una entidad que no tiene permiso para realizar una acción puede obligar a una entidad con más privilegios a realizar la acción. Para evitarlo, AWS proporciona herramientas que te ayudan a proteger tu cuenta si permites que terceros (lo que se conoce como cuentas cruzadas) u otros AWS servicios (conocidos como servicios cruzados) accedan a los recursos de tu cuenta. Las instrucciones de política de esta sección pueden ayudarlo a prevenir el problema del suplente confuso entre servicios.

La suplantación entre servicios puede producirse cuando un servicio (el servicio que lleva a cabo las llamadas) llama a otro servicio (el servicio al que se llama). El servicio que lleva a cabo las llamadas se puede manipular para utilizar sus permisos a fin de actuar en función de los recursos de otro cliente de una manera en la que no debe tener permiso para acceder. Como ayuda para protegerse contra este problema, las políticas basadas en recursos definidas en esta publicación utilizan las claves de contexto de condición de IAM globales aws:SourceArn, aws:SourceAccount y aws:PrincipalOrgID. Esto limita los permisos que tiene un servicio a un recurso específico, una cuenta específica o una organización específica en AWS Organizations.

Uso de Analizador de acceso de IAM para revisar el acceso entre cuentas

Puede utilizar AWS IAM Access Analyzer para revisar sus políticas de colas AWS KMS y políticas clave de Amazon SQS y avisarle cuando una cola o clave de Amazon SQS conceda acceso a AWS KMS una entidad externa. Analizador de acceso de IAM le ayuda a identificar los recursos de su organización y sus cuentas que se comparten con una entidad externa. Esta zona de confianza puede ser una AWS cuenta o la organización dentro de AWS Organizations que especifique al activar IAM Access Analyzer.

IAM Access Analyzer identifica los recursos compartidos con entidades externas mediante el uso de un razonamiento basado en la lógica para analizar las políticas basadas en los recursos de su entorno. AWS Para cada instancia de un recurso compartido fuera de su zona de confianza, Analizador de acceso genera un resultado. Los resultados incluyen información sobre el acceso y la entidad principal externa a la que se le concede. Revise los resultados para determinar si el acceso es intencionado y seguro, o si el acceso es no intencionado y supone un riesgo para la seguridad. En caso de accesos no intencionados, revise la política afectada y corríjala. Consulte esta entrada del blog