Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Identitätsverwaltung

In diesem Abschnitt wird erläutert, wie sich Workforce-Benutzer in einem Unternehmensverzeichnis zu SageMaker AI Studio zusammenschließen AWS-Konten und darauf zugreifen. Zunächst beschreiben wir kurz, wie Benutzer, Gruppen und Rollen zugeordnet werden und wie der Benutzerverbund funktioniert.

Benutzer, Gruppen und Rollen

AWS In werden Ressourcenberechtigungen mithilfe von Benutzern, Gruppen und Rollen verwaltet. Kunden können ihre Benutzer und Gruppen entweder über IAM oder in einem Unternehmensverzeichnis wie Active Directory (AD) verwalten, das über einen externen IdP wie Okta aktiviert wird, sodass sie die Benutzer für verschiedene Anwendungen authentifizieren können, die in der Cloud und vor Ort ausgeführt werden.

Wie im Abschnitt AWS Security Pillar Identity Management beschrieben, ist es eine bewährte Methode, Ihre Benutzeridentitäten in einem zentralen IdP zu verwalten, da dies die einfache Integration in Ihre Backend-HR-Prozesse erleichtert und Ihnen hilft, den Zugriff auf Ihre Belegschaftsbenutzer zu verwalten.

IdPs wie Okta ermöglicht es Endbenutzern, sich bei einer oder mehreren zu authentifizieren AWS-Konten und mithilfe SSO der Security Assertation Markup Language () Zugriff auf bestimmte Rollen zu erhalten. SAML IdP-Administratoren haben die Möglichkeit, Rollen aus dem AWS-Konten IdP herunterzuladen und diese Benutzern zuzuweisen. Bei der Anmeldung wird Endbenutzern ein AWS Bildschirm mit einer Liste der Rollen angezeigt, die ihnen in einer oder mehreren AWS Rollen zugewiesen wurden. AWS AWS-Konten Sie können die Rolle auswählen, die sie bei der Anmeldung übernehmen möchten, wodurch ihre Berechtigungen für die Dauer der authentifizierten Sitzung definiert werden.

Für jede Kombination aus Konto und Rolle, auf die Sie Zugriff gewähren möchten, muss in IdP eine Gruppe vorhanden sein. Sie können sich diese Gruppen als AWS rollenspezifische Gruppen vorstellen. Jedem Benutzer, der Mitglied dieser rollenspezifischen Gruppen ist, wird eine einzige Berechtigung gewährt: Zugriff auf eine bestimmte Rolle in einer bestimmten. AWS-Konto Dieser Prozess mit einer einzigen Berechtigung lässt sich jedoch nicht auf die Verwaltung des Benutzerzugriffs skalieren, indem jeder Benutzer bestimmten AWS Rollengruppen zugewiesen wird. Um die Verwaltung zu vereinfachen, empfehlen wir Ihnen außerdem, eine Reihe von Gruppen für alle unterschiedlichen Benutzergruppen in Ihrer Organisation zu erstellen, für die unterschiedliche Berechtigungssätze erforderlich sind. AWS

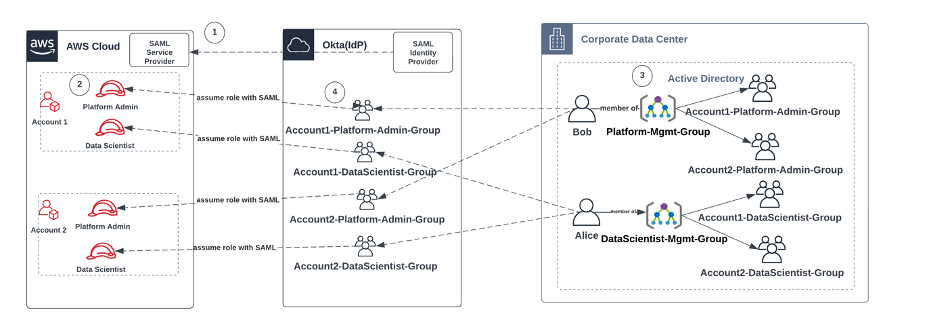

Um die zentrale IdP-Einrichtung zu veranschaulichen, stellen Sie sich ein Unternehmen mit AD-Setup vor, in dem Benutzer und Gruppen mit dem IdP-Verzeichnis synchronisiert werden. AWS In sind diese AD-Gruppen Rollen zugeordnet. IAM Die wichtigsten Schritte des Workflows sind wie folgt:

Workflow für das Onboarding von AD-Benutzern, AD-Gruppen und -Rollen IAM

-

In AWS, Richten Sie die SAML Integration für jeden von Ihnen AWS-Konten mit Ihrem IdP ein.

-

AWS Richten Sie in jedem von ihnen Rollen ein AWS-Konto und synchronisieren Sie sie mit dem IdP.

-

Im AD-System des Unternehmens:

-

Erstellen Sie eine AD-Gruppe für jede Kontorolle und synchronisieren Sie sie mit dem IdP

Account1-Platform-Admin-Group(z. B. AWS Rollengruppe). -

Erstellen Sie eine Verwaltungsgruppe auf jeder Persona-Ebene (z. B.

Platform-Mgmt-Group) und weisen Sie AWS Rollengruppen als Mitglieder zu. -

Weisen Sie dieser Verwaltungsgruppe Benutzer zu, um Zugriff auf AWS-Konto Rollen zu gewähren.

-

-

Ordnen Sie in IdP AWS Rollengruppen (z. B.

Account1-Platform-Admin-Group) AWS-Konto Rollen zu (z. B. Platform Admin in Account1). -

Wenn sich Data Scientist Alice bei Idp anmeldet, wird ihr eine AWS Federation App-Benutzeroberfläche mit zwei Optionen zur Auswahl angezeigt: „Account 1 Data Scientist“ und „Account 2 Data Scientist“.

-

Alice wählt die Option „Account 1 Data Scientist“ und sie werden mit ihrer autorisierten Anwendung in Konto 1 (AI Console) verbunden. AWS SageMaker

Eine ausführliche Anleitung zur Einrichtung eines SAML Kontoverbunds finden Sie in Oktas How to Configure SAML 2.0

Benutzerverbund

Die Authentifizierung für SageMaker AI Studio kann entweder mit IAM oder IAM iDC erfolgen. Wenn die Benutzer verwaltet werdenIAM, können sie den IAM Modus wählen. Wenn das Unternehmen einen externen IdP verwendet, kann es sich entweder über IAM oder IAM über IdC zusammenschließen. Beachten Sie, dass der Authentifizierungsmodus für eine bestehende SageMaker AI Studio-Domäne nicht aktualisiert werden kann. Daher ist es wichtig, die Entscheidung zu treffen, bevor Sie eine SageMaker AI Studio-Produktionsdomäne erstellen.

Wenn SageMaker AI Studio im IAM Modus eingerichtet ist, greifen SageMaker AI Studio-Benutzer über eine vorsignierte App auf die App zuURL, die einen Benutzer automatisch bei der SageMaker AI Studio-App anmeldet, wenn sie über einen Browser darauf zugreifen.

IAM-Benutzer

Für IAM Benutzer erstellt der Administrator SageMaker AI Studio-Benutzerprofile für jeden Benutzer und ordnet das Benutzerprofil einer IAM Rolle zu, die die erforderlichen Aktionen ermöglicht, die der Benutzer in Studio ausführen muss. Um zu verhindern, dass ein AWS Benutzer nur auf sein SageMaker AI Studio-Benutzerprofil zugreift, sollte der Administrator das SageMaker AI Studio-Benutzerprofil taggen und dem Benutzer eine IAM Richtlinie hinzufügen, die ihm nur Zugriff gewährt, wenn der Tagwert mit dem AWS Benutzernamen identisch ist. Die Grundsatzerklärung sieht wie folgt aus:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AmazonSageMakerPresignedUrlPolicy", "Effect": "Allow", "Action": [ "sagemaker:CreatePresignedDomainUrl" ], "Resource": "*", "Condition": { "StringEquals": { "sagemaker:ResourceTag/studiouserid": "${aws:username}" } } } ] }

AWS IAModer Kontoverbund

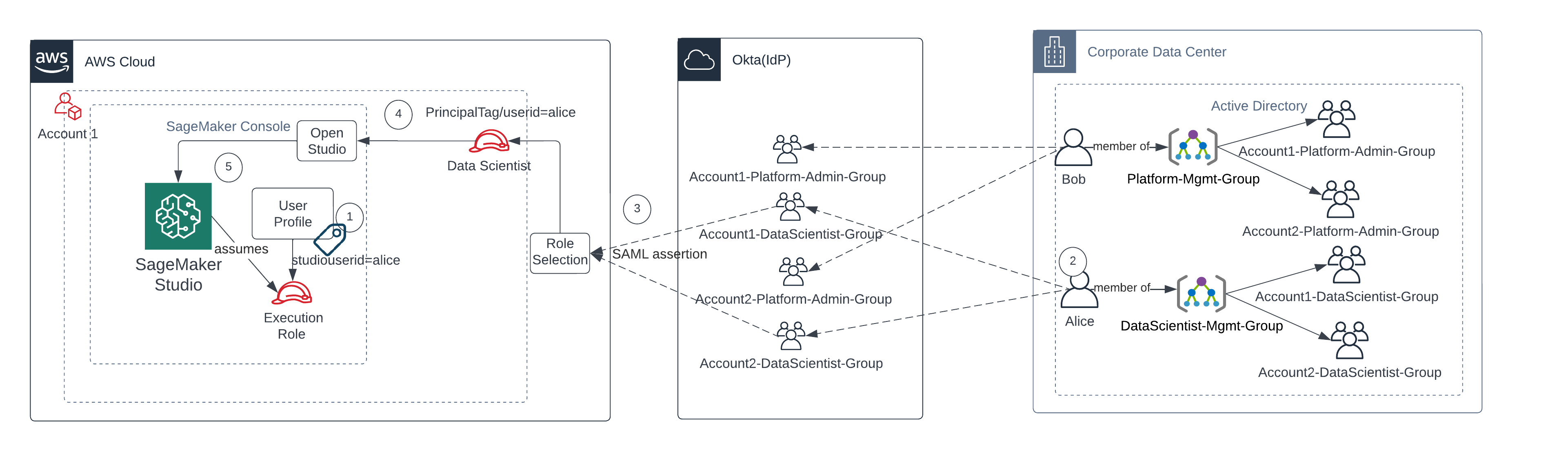

Die AWS-Konto Verbundmethode ermöglicht es Kunden, sich von ihrem SAML IdP wie Okta aus mit der SageMaker KI-Konsole zu verbinden. Um zu verhindern, dass Benutzer nur auf ihr Benutzerprofil zugreifen, sollte der Administrator das SageMaker AI Studio-Benutzerprofil taggen, PrincipalTags den IdP hinzufügen und sie als transitive Tags festlegen. Das folgende Diagramm zeigt, wie der Verbundbenutzer (Data Scientist Alice) autorisiert ist, auf sein eigenes SageMaker AI Studio-Benutzerprofil zuzugreifen.

Zugriff auf SageMaker AI Studio im IAM Verbundmodus

-

Das Alice SageMaker AI Studio-Benutzerprofil ist mit seiner Benutzer-ID gekennzeichnet und der Ausführungsrolle zugeordnet.

-

Alice authentifiziert sich bei IdP (Okta).

-

IdP authentifiziert Alice und veröffentlicht eine SAML Assertion mit den beiden Rollen (Data Scientist für Konten 1 und 2), bei denen Alice Mitglied ist. Alice wählt die Rolle Data Scientist für Konto 1 aus.

-

Alice ist bei Account 1 SageMaker AI Console angemeldet und hat die Rolle des Datenwissenschaftlers übernommen. Alice öffnet ihre Studio-App-Instanz aus der Liste der Studio-App-Instanzen.

-

Das Alice-Prinzipal-Tag in der angenommenen Rollensitzung wird anhand des Benutzerprofil-Tags der ausgewählten SageMaker AI Studio-App-Instanz validiert. Wenn das Profil-Tag gültig ist, wird die SageMaker AI Studio-App-Instanz gestartet, wobei die Ausführungsrolle übernommen wird.

Wenn Sie die Erstellung von Rollen und Richtlinien für die SageMaker KI-Ausführung im Rahmen des Benutzer-Onboardings automatisieren möchten, können Sie dies wie folgt erreichen:

-

Richten Sie eine AD-Gruppe ein, z. B.

SageMaker AI-Account1-Groupauf Konto- und Studio-Domänenebene. -

Fügen Sie SageMaker AI-Account1-Group zur Gruppenmitgliedschaft des Benutzers hinzu, wenn Sie einen Benutzer in AI Studio einbinden müssen. SageMaker

Richten Sie einen Automatisierungsprozess ein, der das SageMaker AI-Account1-Group Mitgliedsereignis überwacht und anhand AWS APIs dessen die Rolle, die Richtlinien, die Tags und das SageMaker AI Studio-Benutzerprofil auf der Grundlage der AD-Gruppenmitgliedschaften erstellt werden. Ordnen Sie die Rolle dem Benutzerprofil zu. Eine Beispielrichtlinie finden Sie unterVerhindern Sie, dass SageMaker AI Studio-Benutzer auf andere Benutzerprofile zugreifen.

SAMLAuthentifizierung mit AWS Lambda

Im IAM Modus können Benutzer auch mithilfe von SAML Assertionen in SageMaker AI Studio authentifiziert werden. In dieser Architektur verfügt der Kunde über einen vorhandenen IdP, über den er eine SAML Anwendung erstellen kann, mit der die Benutzer auf Studio zugreifen können (anstelle der AWS Identity Federation-Anwendung). Der IdP des Kunden wird hinzugefügtIAM. Eine AWS Lambda Funktion hilft bei der Validierung der SAML Assertion mithilfe von IAM und STS und ruft dann direkt ein API Gateway oder eine Lambda-Funktion auf, um die vorsignierte Domain zu erstellen. URL

Der Vorteil dieser Lösung besteht darin, dass die Lambda-Funktion die Logik für den Zugriff auf SageMaker AI Studio anpassen kann. Beispielsweise:

-

Erstellen Sie automatisch ein Benutzerprofil, falls noch keines vorhanden ist.

-

Hängen Sie Rollen oder Richtliniendokumente an die SageMaker AI Studio-Ausführungsrolle an oder entfernen Sie sie, indem Sie die SAML Attribute analysieren.

-

Passen Sie das Benutzerprofil an, indem Sie die Lebenszykluskonfiguration (LCC) hinzufügen und Tags hinzufügen.

Zusammenfassend lässt sich sagen, dass diese Lösung SageMaker AI Studio als SAML2 2.0-Anwendung mit benutzerdefinierter Logik für Authentifizierung und Autorisierung verfügbar macht. Einzelheiten zur Implementierung finden Sie im Anhang, Abschnitt SageMaker Studio-Zugriff mithilfe von SAML Assertion.

Zugreifen auf SageMaker AI Studio mit einer benutzerdefinierten SAML Anwendung

AWSIAMIdC-Verbund

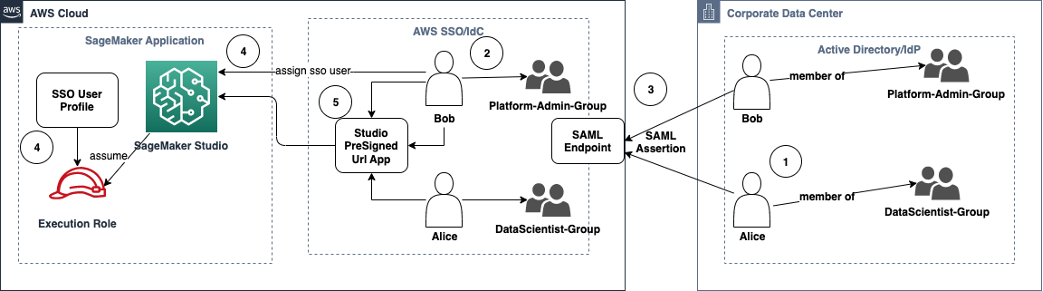

Die IdC-Verbundmethode ermöglicht es Kunden, sich von ihrem SAML IdP (wie Okta) direkt mit der SageMaker AI Studio-Anwendung zu verbinden. Das folgende Diagramm zeigt, wie der Verbundbenutzer autorisiert ist, auf seine eigene AI Studio-Instanz zuzugreifen. SageMaker

Zugriff auf SageMaker AI Studio im IdC-Modus IAM

-

Im Unternehmens-AD ist der Benutzer Mitglied von AD-Gruppen wie der Platform Admin-Gruppe und der Data Scientist-Gruppe.

-

Der AD-Benutzer und die AD-Gruppen von Identity Provider (IdP) werden mit AWS IAM Identity Center synchronisiert und sind als Single Sign-On-Benutzer bzw. Gruppen für Zuweisungen verfügbar.

-

Der IdP sendet eine SAML Assertion an den AWS SAML IdC-Endpunkt.

-

Im SageMaker AI Studio ist der iDC-Benutzer der Studio-Anwendung zugewiesen. SageMaker Diese Zuweisung kann mithilfe von IdC Group vorgenommen werden, und SageMaker AI Studio gilt für jede iDC-Benutzerebene. Wenn diese Zuweisung erstellt wird, erstellt SageMaker AI Studio ein iDC-Benutzerprofil und weist die Rolle für die Domänenausführung zu.

-

Der Benutzer greift über die sichere, vorsignierte, als Cloud-Anwendung vom iDC URL gehostete sichere Anwendung auf die SageMaker AI Studio-Anwendung zu. SageMaker AI Studio übernimmt die Ausführungsrolle, die ihrem IdC-Benutzerprofil zugewiesen ist.

Anleitung zur Domänenauthentifizierung

Hier sind einige Überlegungen bei der Auswahl des Authentifizierungsmodus für eine Domain:

-

Wenn Sie möchten, dass Ihre Benutzer nicht direkt auf die SageMaker AI Studio-Benutzeroberfläche zugreifen AWS-Managementkonsole und diese aufrufen, verwenden Sie den Single Sign-On-Modus mit AWS IAM iDC.

-

Wenn Sie möchten, dass Ihre Benutzer nicht direkt im IAM Modus auf die SageMaker AI Studio-Benutzeroberfläche zugreifen AWS-Managementkonsole und diese anzeigen, können Sie dies tun, indem Sie eine Lambda-Funktion im Backend verwenden, um ein URL für das Benutzerprofil vorsigniertes Benutzerprofil zu generieren und sie zur AI Studio-Benutzeroberfläche weiterzuleiten. SageMaker

-

Im IdC-Modus wird jeder Benutzer einem einzelnen Benutzerprofil zugeordnet.

-

Allen Benutzerprofilen wird im IdC-Modus automatisch die Standard-Ausführungsrolle zugewiesen. Wenn Sie möchten, dass Ihren Benutzern unterschiedliche Ausführungsrollen zugewiesen werden, müssen Sie die Benutzerprofile mithilfe von aktualisieren. UpdateUserProfileAPI

-

Wenn Sie den Zugriff auf die SageMaker AI Studio-Benutzeroberfläche im IAM Modus (unter Verwendung des generierten, vorsigniertenURL) auf einen VPC Endpunkt beschränken möchten, ohne das Internet zu durchqueren, können Sie einen benutzerdefinierten Resolver verwenden. DNS Weitere Informationen finden Sie im Blogbeitrag Secure Amazon SageMaker AI Studio Presigned URLs Part 1: Fundamentale Infrastruktur

.