Dieses Whitepaper dient nur als historische Referenz. Einige Inhalte sind möglicherweise veraltet und einige Links sind möglicherweise nicht verfügbar.

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

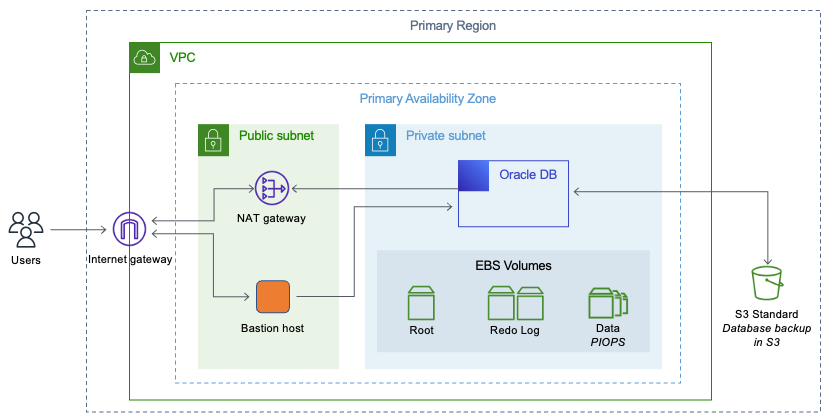

Netzwerkkonfiguration

Mit Amazon Virtual Private Cloud (Amazon VPC) können Sie einen logisch isolierten Bereich bereitstellen AWS Cloud , der Ihrem Konto gewidmet ist. Sie haben die vollständige Kontrolle über Ihre virtuelle Netzwerkumgebung, einschließlich der Auswahl Ihres eigenen IP-Adressbereichs, der Erstellung von Subnetzen, Sicherheitseinstellungen und der Konfiguration von Routentabellen und Netzwerk-Gateways.

Ein Subnetz ist ein Bereich von IP-Adressen in Ihrer Amazon VPC. Sie können AWS-Ressourcen in einem von Ihnen ausgewählten Subnetz starten. Verwenden Sie öffentliche Subnetze für Ressourcen, die mit dem Internet verbunden sein müssen, und private Subnetze für Ressourcen, die nicht mit dem Internet verbunden sein werden.

Um die AWS Ressourcen in jedem Subnetz zu schützen, können Sie mehrere Sicherheitsebenen verwenden, darunter Sicherheitsgruppen und Netzwerkzugriffskontrolllisten ()ACLs.

In der folgenden Tabelle werden die grundlegenden Unterschiede zwischen Sicherheitsgruppen und Netzwerken ACLs beschrieben.

| Sicherheitsgruppe | Netzwerk-ACL |

|---|---|

| Arbeitet auf Instance-Ebene (erste Verteidigungsebene) | Arbeitet auf Subnetzebene (zweite Verteidigungsebene) |

| Unterstützt nur Zulassungsregeln | Unterstützt Regeln zum Zulassen und Verweigern von Regeln |

| Stateful: Rückverkehr ist unabhängig von Regeln automatisch zulässig | Zustandslos: Rückfließender Datenverkehr muss ausdrücklich durch Regeln zugelassen werden |

| Alle Regeln werden vor dem Erlauben von Datenverkehr ausgewertet. | Alle Regeln werden in festgelegter Reihenfolge vor dem Erlauben von Datenverkehr verarbeitet. |

| Gilt für eine Instance nur dann, wenn beim Starten der Instance oder später eine Sicherheitsgruppe festgelegt wird. | Wird automatisch auf alle Instances in den zugeordneten Subnetzen angewendet (Sicherungs-Verteidigungsebene, damit nicht unbedingt eine Sicherheitsgruppe festgelegt werden muss). |

Amazon VPC bietet Isolierung, zusätzliche Sicherheit und die Möglichkeit, EC2 Amazon-Instances in Subnetze zu unterteilen, und ermöglicht die Verwendung von privaten IP-Adressen. All dies ist wichtig für die Datenbankimplementierung.

Stellen Sie die Oracle Database-Instance in einem privaten Subnetz bereit und erlauben Sie nur Anwendungsservern innerhalb der Amazon VPC oder einem Bastion-Host innerhalb der Amazon VPC den Zugriff auf die Datenbank-Instance.

Erstellen Sie geeignete Sicherheitsgruppen, die nur den Zugriff auf bestimmte IP-Adressen über die angegebenen Ports ermöglichen. Diese Empfehlungen gelten für Oracle Database, unabhängig davon, ob Sie Amazon RDS oder Amazon verwenden EC2.

Oracle-Datenbank im privaten Subnetz einer Amazon VPC