Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Steuerung des Datenverkehrs in Subnetzen mithilfe von Zugriffskontrolllisten für Netzwerke

Eine Netzwerk-Zugriffssteuerungsliste (ACL) erlaubt oder verweigert bestimmten eingehenden oder ausgehenden Datenverkehr auf der Subnetzebene. Sie können die Standard-Netzwerk-ACL für Ihre VPC verwenden, oder Sie können eine benutzerdefinierte Netzwerk-ACL für Ihre VPC mit Regeln erstellen, die den Regeln für Ihre Sicherheitsgruppen ähneln, um Ihrer VPC eine zusätzliche Sicherheitsebene hinzuzufügen.

Für die Nutzung des Netzwerks fallen keine zusätzlichen Gebühren an ACLs.

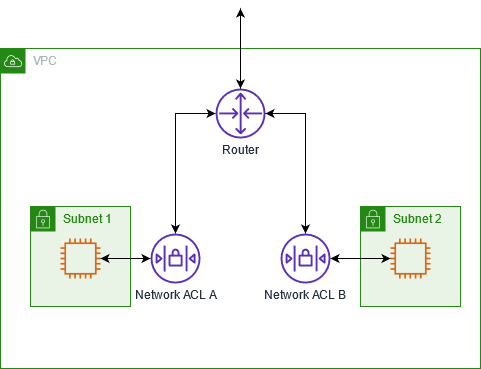

Das folgende Diagramm zeigt eine VPC mit zwei Subnetzen. Jedes Subnetz hat eine Netzwerk-ACL. Wenn Datenverkehr in die VPC gelangt (z. B. von einer durch Peering verbundenen VPC, einer VPN-Verbindung oder dem Internet), sendet der Router den Datenverkehr an das Ziel. Netzwerk-ACL A bestimmt, welcher Datenverkehr, der für Subnetz 1 bestimmt ist, in Subnetz 1 gelangen darf und welcher Datenverkehr, der für einen Standort außerhalb von Subnetz 1 bestimmt ist, Subnetz 1 verlassen darf. In ähnlicher Weise bestimmt Netzwerk-ACL B, welcher Datenverkehr in Subnetz 2 ein- und ausgehen darf.

Informationen zu den Unterschieden zwischen Sicherheitsgruppen und Netzwerken ACLs finden Sie unterVergleichen Sie Sicherheitsgruppen und Netzwerk ACLs.

Grundlagen von Netzwerk-ACLs

Im Folgenden finden Sie die grundlegenden Dinge, die Sie über Netzwerke wissen sollten, ACLs bevor Sie beginnen.

Netzwerk-ACL-Zuordnungen

-

Jedes Subnetz in Ihrer VPC muss mit einer Netzwerk-ACL verknüpft werden. Sofern Sie einem Subnetz nicht explizit eine Netzwerk-ACL zuordnen, gilt für das Subnetz automatisch die Standardnetzwerk-ACL.

-

Sie können eine benutzerdefinierte Netzwerk-ACL erstellen und einem Subnetz zuordnen. So können Sie bestimmten eingehenden oder ausgehenden Datenverkehr auf der Subnetzebene verweigern.

-

Sie können eine Netzwerk-ACL mehreren Subnetzen zuordnen. Ein Subnetz kann jedoch jeweils nur einer Netzwerk-ACL zugeordnet werden. Wenn Sie einem Subnetz eine Netzwerk-ACL zuordnen, wird die bisherige Zuordnung gelöscht.

Regeln für Netzwerk-ACLs

-

Eine Netzwerk-ACL hat Regeln für eingehenden und ausgehenden Datenverkehr. Es gibt Kontingente (oder Beschränkungen) für die Anzahl der Regeln, die Sie pro Netzwerk-ACL einsetzen können. Jede Regel kann Datenverkehr entweder erlauben oder verweigern. Jede Regel hat eine Nummer von 1 bis 32.766. Die Regeln werden der Reihe nach ausgewertet, beginnend mit der Regel mit der niedrigsten Nummer, um zu entscheiden, ob der Verkehr zugelassen oder abgelehnt wird. Wenn der Datenverkehr mit einer Regel übereinstimmt, wird die Regel angewendet und wir werten keine zusätzlichen Regeln aus. Wir empfehlen, zunächst Regeln in Abschnitten zu erstellen (z. B. Abschnitte von 10 oder 100). So können Sie später neue Regeln einfach in Ihre Rangordnung einfügen.

-

Wir werten die Netzwerk-ACL-Regeln aus, wenn Datenverkehr in das Subnetz ein- und ausläuft, nicht wenn er innerhalb eines Subnetzes geroutet wird.

-

NACLs sind zustandslos, was bedeutet, dass Informationen über zuvor gesendeten oder empfangenen Datenverkehr nicht gespeichert werden. Wenn Sie beispielsweise eine NACL-Regel erstellen, um bestimmten eingehenden Datenverkehr zu einem Subnetz zuzulassen, werden Antworten auf diesen Datenverkehr nicht automatisch zugelassen. Dies steht im Gegensatz zur Funktionsweise von Sicherheitsgruppen. Sicherheitsgruppen sind zustandsbehaftet, das heißt, dass Informationen über zuvor gesendeten oder empfangenen Datenverkehr gespeichert werden. Wenn beispielsweise eine Sicherheitsgruppe eingehenden Datenverkehr zu einer EC2-Instance zulässt, werden Antworten unabhängig von den Regeln der ausgehenden Sicherheitsgruppe automatisch zugelassen.

Einschränkungen

-

Es gibt Kontingente (auch als Grenzwerte bezeichnet) für das Netzwerk ACLs. Weitere Informationen finden Sie unter Netzwerk ACLs.

-

Das Netzwerk ACLs kann DNS-Anfragen an oder vom Route 53 Resolver (auch bekannt als VPC+2-IP-Adresse oder AmazonProvided DNS) nicht blockieren. Um DNS-Anfragen durch den Route 53 Resolver zu filtern, können Sie DNS-Firewall des Route 53 Resolver aktivieren.

-

Das Netzwerk ACLs kann den Datenverkehr zum Instanz-Metadatendienst (IMDS) nicht blockieren. Informationen zur Verwaltung des Zugriffs auf IMDS finden Sie unter Konfiguration der Instance-Metadatenoptionen im Benutzerhandbuch für Amazon EC2.

-

Das Netzwerk filtert ACLs keinen Datenverkehr, der zu und von folgenden Zielen bestimmt ist:

-

Amazon Domain Name Services (DNS)

-

Amazon Dynamic Host Configuration Protocol (DHCP)

-

Amazon EC2-Instance-Metadaten

-

Amazon-ECS-Endpunkte für Aufgabenmetadaten

-

Lizenzaktivierung für Windows-Instances

-

Amazon Time Sync Service

-

Reservierte IP-Adressen, die vom Standard-VPC-Router verwendet werden

-