Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Ressourcenkonfigurationen für VPC-Ressourcen

Eine Ressourcenkonfiguration stellt eine Ressource oder eine Gruppe von Ressourcen dar, die Sie für Clients mit anderen VPCs AND-Konten zugänglich machen möchten. Durch die Definition einer Ressourcenkonfiguration können Sie private, sichere, unidirektionale Netzwerkkonnektivität zu Ressourcen in Ihrer VPC von Clients in anderen Ländern VPCs und Konten zulassen. Eine Ressourcenkonfiguration ist einem Ressourcen-Gateway zugeordnet, über das sie Datenverkehr empfängt. Damit auf eine Ressource von einer anderen VPC aus zugegriffen werden kann, muss sie über eine Ressourcenkonfiguration verfügen.

Inhalt

Arten von Ressourcenkonfigurationen

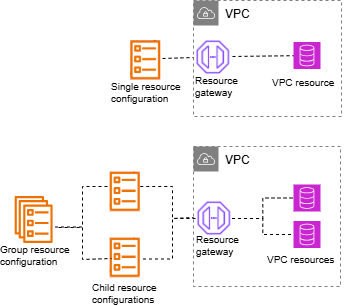

Es gibt verschiedene Typen von Ressourcenkonfigurationen. Die verschiedenen Typen helfen dabei, verschiedene Arten von Ressourcen darzustellen. Die Typen sind:

-

Konfiguration einer einzelnen Ressource: Stellt eine IP-Adresse oder einen Domainnamen dar. Es kann unabhängig gemeinsam genutzt werden.

-

Konfiguration von Gruppenressourcen: Es handelt sich um eine Sammlung von Konfigurationen untergeordneter Ressourcen. Es kann verwendet werden, um eine Gruppe von DNS- und IP-Adressendpunkten darzustellen.

-

Konfiguration untergeordneter Ressourcen: Sie ist Mitglied einer Gruppenressourcenkonfiguration. Es steht für eine IP-Adresse oder einen Domainnamen. Es kann nicht unabhängig geteilt werden; es kann nur als Teil einer Gruppe geteilt werden. Es kann einer Gruppe hinzugefügt und aus ihr entfernt werden. Wenn es hinzugefügt wird, ist es automatisch für diejenigen zugänglich, die auf die Gruppe zugreifen können.

-

ARN-Ressourcenkonfiguration: Stellt einen unterstützten Ressourcentyp dar, der von einem Dienst bereitgestellt wird. AWS Jede Beziehung zwischen Gruppe und Kind wird automatisch berücksichtigt.

Die folgende Abbildung zeigt eine Konfiguration mit einer einzelnen Ressource, einer untergeordneten Ressource und einer Gruppenressource:

Protocol (Protokoll)

Wenn Sie eine Ressourcenkonfiguration erstellen, können Sie die Protokolle definieren, die die Ressource unterstützt. Derzeit wird nur das TCP-Protokoll unterstützt.

Ressourcen-Gateway

Eine Ressourcenkonfiguration ist einem Ressourcen-Gateway zugeordnet. Ein Ressourcen-Gateway ist eine Gruppe von Gateways ENIs , die als Eingangspunkt in die VPC dienen, in der sich die Ressource befindet. Diesem Ressourcen-Gateway können mehrere Ressourcenkonfigurationen zugeordnet werden. Wenn Clients in anderen Konten VPCs oder Konten auf eine Ressource in Ihrer VPC zugreifen, sieht die Ressource Datenverkehr, der lokal von den IP-Adressen des Ressourcen-Gateways in dieser VPC kommt.

Benutzerdefinierte Domainnamen für Ressourcenanbieter

Ressourcenanbieter können einer Ressourcenkonfiguration einen benutzerdefinierten Domainnamen zuordnen, z. B. example.com den Ressourcenverbraucher für den Zugriff auf die Ressourcenkonfiguration verwenden können. Der benutzerdefinierte Domainname kann Eigentum des Ressourcenanbieters sein und von diesem verifiziert werden, oder es kann sich um einen Drittanbieter oder eine AWS Domain handeln. Ressourcenanbieter können Ressourcenkonfigurationen verwenden, um Cache-Cluster und Kafka-Cluster, TLS-basierte Anwendungen oder andere Ressourcen gemeinsam zu nutzen. AWS

Die folgenden Überlegungen gelten für Anbieter von Ressourcenkonfigurationen:

-

Eine Ressourcenkonfiguration kann nur eine benutzerdefinierte Domäne haben.

-

Der benutzerdefinierte Domainname einer Ressourcenkonfiguration kann nicht geändert werden.

-

Der benutzerdefinierte Domänenname ist für alle Benutzer der Ressourcenkonfiguration sichtbar.

-

Sie können Ihren benutzerdefinierten Domainnamen mithilfe des Domainnamen-Überprüfungsprozesses in VPC Lattice verifizieren. Weitere Informationen Weitere Informationen finden Sie unter. Eine Domain erstellen und verifizieren

-

Für Ressourcenkonfigurationen vom Typ Gruppe und Kind müssen Sie zunächst eine Gruppendomäne in der Gruppenressourcenkonfiguration angeben. Danach können die Konfigurationen der untergeordneten Ressourcen benutzerdefinierte Domänen haben, die Unterdomänen der Gruppendomäne sind. Wenn die Gruppe keine Gruppendomäne hat, können Sie einen beliebigen benutzerdefinierten Domänennamen für das Kind verwenden, aber VPC Lattice stellt keine gehosteten Zonen für die untergeordneten Domänennamen in der VPC des Ressourcennutzers bereit.

Benutzerdefinierte Domainnamen für Ressourcennutzer

Wenn Ressourcenverbraucher Konnektivität zu einer Ressourcenkonfiguration mit einem benutzerdefinierten Domänennamen aktivieren, können sie VPC Lattice erlauben, eine private gehostete Route 53-Zone in ihrer VPC zu verwalten. Ressourcennutzer haben detaillierte Optionen für die Domänen, für die sie VPC Lattice erlauben möchten, private gehostete Zonen zu verwalten.

Ressourcenverbraucher können den private-dns-enabled Parameter festlegen, wenn sie die Konnektivität zu Ressourcenkonfigurationen über einen Ressourcenendpunkt, einen Servicenetzwerkendpunkt oder eine Servicenetzwerk-VPC-Zuordnung aktivieren. Zusammen mit dem private-dns-enabled Parameter können Verbraucher mithilfe von DNS-Optionen angeben, für welche Domänen VPC Lattice private gehostete Zonen verwalten soll. Verbraucher können zwischen den folgenden privaten DNS-Einstellungen wählen:

ALL_DOMAINS-

VPC Lattice stellt private Hosting-Zonen für alle benutzerdefinierten Domainnamen bereit.

VERIFIED_DOMAINS_ONLY-

VPC Lattice stellt nur dann eine private gehostete Zone bereit, wenn der benutzerdefinierte Domainname vom Anbieter verifiziert wurde.

VERIFIED_DOMAINS_AND_SPECIFIED_DOMAINS-

VPC Lattice stellt private Hosting-Zonen für alle verifizierten benutzerdefinierten Domainnamen und andere Domainnamen bereit, die der Ressourcennutzer angibt. Der Ressourcenverbraucher gibt die Domänennamen im Parameter an

private DNS specified domains. SPECIFIED_DOMAINS_ONLY-

VPC Lattice stellt eine private gehostete Zone für vom Ressourcennutzer angegebene Domainnamen bereit. Der Ressourcenverbraucher gibt die Domänennamen im Parameter an

private DNS specified domains.

Wenn Sie privates DNS aktivieren, erstellt VPC Lattice eine private gehostete Zone in Ihrer VPC für den benutzerdefinierten Domainnamen, der der Ressourcenkonfiguration zugeordnet ist. Standardmäßig ist die private DNS-Präferenz auf eingestellt. VERIFIED_DOMAINS_ONLY Das bedeutet, dass private Hosting-Zonen nur erstellt werden, wenn der benutzerdefinierte Domainname vom Ressourcenanbieter verifiziert wurde. Wenn Sie Ihre private DNS-Präferenz auf ALL_DOMAINS oder SPECIFIED_DOMAINS_ONLY setzen, erstellt VPC Lattice unabhängig vom Bestätigungsstatus des benutzerdefinierten Domainnamens private gehostete Zonen. Wenn eine private gehostete Zone für eine bestimmte Domain erstellt wird, wird der gesamte Datenverkehr von Ihrer VPC zu dieser Domain über VPC Lattice geleitet. Wir empfehlen, die SPECIFIED_DOMAINS_ONLY EinstellungenALL_DOMAINS, oder nur zu verwendenVERIFIED_DOMAINS_AND_SPECIFIED_DOMAINS, wenn Sie möchten, dass der Datenverkehr zu diesen benutzerdefinierten Domainnamen über VPC Lattice geleitet wird.

Wir empfehlen, dass Ressourcennutzer ihre private DNS-Präferenz auf setzen. VERIFIED_DOMAINS_ONLY Auf diese Weise können Verbraucher ihren Sicherheitsbereich verschärfen, indem sie VPC Lattice nur erlauben, private gehostete Zonen für verifizierte Domänen im Konto des Ressourcennutzers bereitzustellen.

Um Domänen in den vom privaten DNS angegebenen Domänen auszuwählen, können Ressourcennutzer einen vollqualifizierten Domänennamen eingeben, z. B. my.example.com oder einen Platzhalter wie verwenden. *.example.com

Die folgenden Überlegungen gelten für Nutzer von Ressourcenkonfigurationen:

Der private DNS-Enabled-Parameter kann nicht geändert werden.

-

Privates DNS sollte in einer Dienstnetzwerkressourcenzuordnung aktiviert sein, damit private Hosts in einer VPC erstellt werden können. Bei einer Ressourcenkonfiguration überschreibt der private DNS-aktivierte Status der Dienstnetzwerkressourcenzuordnung den privaten DNS-aktivierten Status entweder des Dienstnetzwerkendpunkts oder der Dienstnetz-VPC-Zuordnung.

Benutzerdefinierte Domänennamen für Besitzer von Servicenetzwerken

Die private DNS-aktivierte Eigenschaft der Dienstnetzwerkressourcenzuordnung überschreibt die private DNS-aktivierte Eigenschaft des Dienstnetzwerkendpunkts und der Dienstnetz-VPC-Zuordnung.

Wenn ein Dienstnetzwerkbesitzer eine Dienstnetzwerkressourcenzuordnung erstellt und privates DNS nicht aktiviert, stellt VPC Lattice in keiner Ressourcenkonfiguration private gehostete Zonen für diese Ressourcenkonfiguration bereit, mit der VPCs das Dienstnetzwerk verbunden ist, obwohl privates DNS auf dem Dienstnetzwerkendpunkt oder den VPC-Zuordnungen des Dienstnetzwerks aktiviert ist.

Für Ressourcenkonfigurationen vom Typ ARN ist das private DNS-Flag wahr und unveränderlich.

Definition der Ressource

Identifizieren Sie die Ressource in der Ressourcenkonfiguration auf eine der folgenden Arten:

-

Durch einen Amazon-Ressourcennamen (ARN): Unterstützte Ressourcentypen, die von AWS Services bereitgestellt werden, können anhand ihres ARN identifiziert werden. Es werden nur Amazon RDS-Datenbanken unterstützt. Sie können keine Ressourcenkonfiguration für einen öffentlich zugänglichen Cluster erstellen.

-

Nach einem Domainnamen-Ziel: Sie können jeden Domainnamen verwenden, der öffentlich auflösbar ist. Wenn Ihr Domainname auf eine IP verweist, die sich außerhalb Ihrer VPC befindet, müssen Sie in Ihrer VPC über ein NAT-Gateway verfügen.

-

Nach einer IP-Adresse: Geben Sie für eine private IP aus den folgenden Bereichen an: 10.0.0.0/8 IPv4, 100.64.0.0/10, 172.16.0.0/12, 192.168.0.0/16. Geben Sie für IPv6 eine IP von der VPC an. Öffentliche IPs werden nicht unterstützt.

Portbereiche

Wenn Sie eine Ressourcenkonfiguration erstellen, können Sie die Ports definieren, an denen Anfragen akzeptiert werden. Der Client-Zugriff auf andere Ports ist nicht erlaubt.

Auf -Ressourcen zugreifen

Verbraucher können über einen VPC-Endpunkt oder über ein Servicenetzwerk direkt von ihrer VPC aus auf Ressourcenkonfigurationen zugreifen. Als Verbraucher können Sie von Ihrer VPC aus den Zugriff auf eine Ressourcenkonfiguration aktivieren, die sich in Ihrem Konto befindet oder die von einem anderen Konto aus mit Ihnen geteilt wurde. AWS RAM

-

Direkter Zugriff auf eine Ressourcenkonfiguration

Sie können in Ihrer AWS PrivateLink VPC einen VPC-Endpunkt vom Typ Ressource (Ressourcenendpunkt) erstellen, um privat von Ihrer VPC aus auf eine Ressourcenkonfiguration zuzugreifen. Weitere Informationen zum Erstellen eines Ressourcenendpunkts finden Sie unter Zugreifen auf VPC-Ressourcen im AWS PrivateLink Benutzerhandbuch.

-

Zugriff auf eine Ressourcenkonfiguration über ein Servicenetzwerk

Sie können einem Servicenetzwerk eine Ressourcenkonfiguration zuordnen und Ihre VPC mit dem Servicenetzwerk verbinden. Sie können Ihre VPC entweder über eine Zuordnung oder über einen VPC-Endpunkt des Servicenetzwerks mit dem AWS PrivateLink Servicenetzwerk verbinden.

Weitere Informationen zu Dienstnetzwerkzuordnungen finden Sie unter Verwalten der Zuordnungen für ein VPC-Lattice-Dienstnetzwerk.

Weitere Informationen zu VPC-Endpunkten im Servicenetzwerk finden Sie im AWS PrivateLink Benutzerhandbuch unter Zugreifen auf Dienstnetzwerke.

Wenn privates DNS für Ihre VPC aktiviert ist, können Sie keinen Ressourcenendpunkt und keinen Servicenetzwerkendpunkt für dieselbe Ressourcenkonfiguration erstellen.

Zuordnung zum Servicenetzwerktyp

Wenn Sie eine Ressourcenkonfiguration mit einem Verbraucherkonto teilen, z. B. Account-B, kann Account-B entweder direkt über AWS RAM einen Ressourcen-VPC-Endpunkt oder über ein Servicenetzwerk auf die Ressourcenkonfiguration zugreifen.

Um über ein Servicenetzwerk auf eine Ressourcenkonfiguration zuzugreifen, müsste Account-B die Ressourcenkonfiguration einem Servicenetzwerk zuordnen. Servicenetzwerke können von mehreren Konten gemeinsam genutzt werden. Somit kann Account-B sein Servicenetzwerk (dem die Ressourcenkonfiguration zugeordnet ist) mit Account-C teilen, sodass auf Ihre Ressource von Account-C aus zugegriffen werden kann.

Um eine solche transitive gemeinsame Nutzung zu verhindern, können Sie angeben, dass Ihre Ressourcenkonfiguration nicht zu Servicenetzwerken hinzugefügt werden kann, die von Konten gemeinsam genutzt werden können. Wenn Sie dies angeben, kann Account-B Ihre Ressourcenkonfiguration nicht zu Servicenetzwerken hinzufügen, die gemeinsam genutzt werden oder in future mit einem anderen Konto geteilt werden können.

Arten von Servicenetzwerken

Wenn Sie eine Ressourcenkonfiguration mit einem anderen Konto teilen, z. B. mit Account-B, kann Account-B auf drei Arten auf die in der Ressourcenkonfiguration angegebenen Ressourcen zugreifen: AWS RAM

-

Verwendung eines VPC-Endpunkts vom Typ Ressource (Ressourcen-VPC-Endpunkt).

-

Verwendung eines VPC-Endpunkts vom Typ Dienstnetzwerk (Servicenetzwerk-VPC-Endpunkt).

-

Verwenden einer VPC-Zuordnung für ein Servicenetzwerk.

Wenn Sie eine Dienstnetzwerkverbindung verwenden, wird jeder Ressource eine IP pro Subnetz aus dem Block 129.224.0.0/17 zugewiesen, der Eigentümer ist und nicht routbar ist. AWS Dies ist eine Ergänzung zu der verwalteten Präfixliste, die VPC Lattice verwendet, um Datenverkehr über das VPC Lattice-Netzwerk an Dienste weiterzuleiten. Beide IPs werden in Ihrer VPC-Routentabelle aktualisiert.

Für die Zuordnung des VPC-Endpunkts des Servicenetzwerks und der VPC-Zuordnung des Servicenetzwerks müsste die Ressourcenkonfiguration einem Dienstnetzwerk in Account-B zugeordnet werden. Servicenetzwerke können von mehreren Konten gemeinsam genutzt werden. Somit kann Account-B sein Servicenetzwerk (das die Ressourcenkonfiguration enthält) mit Account-C teilen, sodass Ihre Ressource von Account-C aus zugänglich ist. Um eine solche transitive gemeinsame Nutzung zu verhindern, können Sie verhindern, dass Ihre Ressourcenkonfiguration zu Servicenetzwerken hinzugefügt wird, die von Konten gemeinsam genutzt werden können. Wenn Sie dies verbieten, kann Account-B Ihre Ressourcenkonfiguration nicht zu einem Servicenetzwerk hinzufügen, das gemeinsam genutzt wird oder mit einem anderen Konto geteilt werden kann.

Gemeinsame Nutzung von Ressourcenkonfigurationen über AWS RAM

Ressourcenkonfigurationen sind integriert in AWS Resource Access Manager. Sie können Ihre Ressourcenkonfiguration über mit einem anderen Konto teilen AWS RAM. Wenn Sie eine Ressourcenkonfiguration mit einem AWS Konto teilen, können Kunden in diesem Konto privat auf die Ressource zugreifen. Sie können eine Ressourcenkonfiguration mithilfe eines Resource Share-In gemeinsam nutzen AWS RAM.

Verwenden Sie die AWS RAM Konsole, um die Ressourcenfreigaben anzuzeigen, zu denen Sie hinzugefügt wurden, die gemeinsam genutzten Ressourcen, auf die Sie zugreifen können, und die AWS Konten, die Ressourcen mit Ihnen gemeinsam genutzt haben. Weitere Informationen finden Sie im AWS RAM Benutzerhandbuch unter Mit Ihnen geteilte Ressourcen.

Um von einer anderen VPC aus auf eine Ressource zuzugreifen, die sich in demselben Konto wie die Ressourcenkonfiguration befindet, müssen Sie die Ressourcenkonfiguration nicht gemeinsam nutzen. AWS RAM

Überwachen

Sie können Überwachungsprotokolle in Ihrer Ressourcenkonfiguration aktivieren. Sie können ein Ziel auswählen, an das die Protokolle gesendet werden sollen.