Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Referenzarchitekturen, die SFTP-Konnektoren verwenden

In diesem Abschnitt werden die Referenzmaterialien aufgeführt, die für die Konfiguration automatisierter Dateiübertragungsworkflows mithilfe von SFTP-Konnektoren verfügbar sind. Sie können Ihre eigenen ereignisgesteuerten Architekturen entwerfen, indem Sie die SFTP-Connector-Ereignisse in Amazon verwenden EventBridge, um zwischen Ihrer Dateiübertragungsaktion und den Vor- und Nachverarbeitungsaktionen in zu orchestrieren. AWS

Blog-Posts

Der folgende Blogbeitrag bietet eine Referenzarchitektur für die Erstellung eines MFT-Workflows mithilfe von SFTP-Konnektoren, einschließlich der Verschlüsselung von Dateien mit PGP, bevor sie mithilfe von SFTP-Konnektoren an einen Remote-SFTP-Server gesendet werden: Architektur sicherer und richtlinienkonformer verwalteter Dateiübertragungen mit SFTP-Konnektoren und PGP-Verschlüsselung

Workshops

-

Der folgende Workshop bietet praktische Übungen zur Konfiguration von SFTP-Konnektoren und zur Verwendung Ihrer Konnektoren zum Senden oder Abrufen von Dateien von Remote-SFTP-Servern: Transfer Family — SFTP-Workshop

. -

Dieses Video bietet einen Überblick über diesen Workshop.

Lösungen

AWS Transfer Family bietet die folgenden Lösungen:

-

Die Dateiübertragungssynchronisierungslösung bietet eine Referenzarchitektur zur Automatisierung des Synchronisierungsprozesses

von Remote-SFTP-Verzeichnissen — einschließlich ganzer Ordnerstrukturen — mit Ihren lokalen Amazon S3 S3-Buckets mithilfe eines SFTP-Connectors. Sie orchestriert den Prozess der Auflistung von Remote-Verzeichnissen, der Erkennung von Änderungen und der Übertragung neuer oder geänderter Dateien. -

Serverlessland — Selektive Dateiübertragung zwischen Remote-SFTP-Server und S3; Die Verwendung AWS Transfer Family

bietet ein Beispielmuster für das Auflisten von Dateien, die an Remote-SFTP-Speicherorten gespeichert sind, und für die Übertragung selektiver Dateien an Amazon S3.

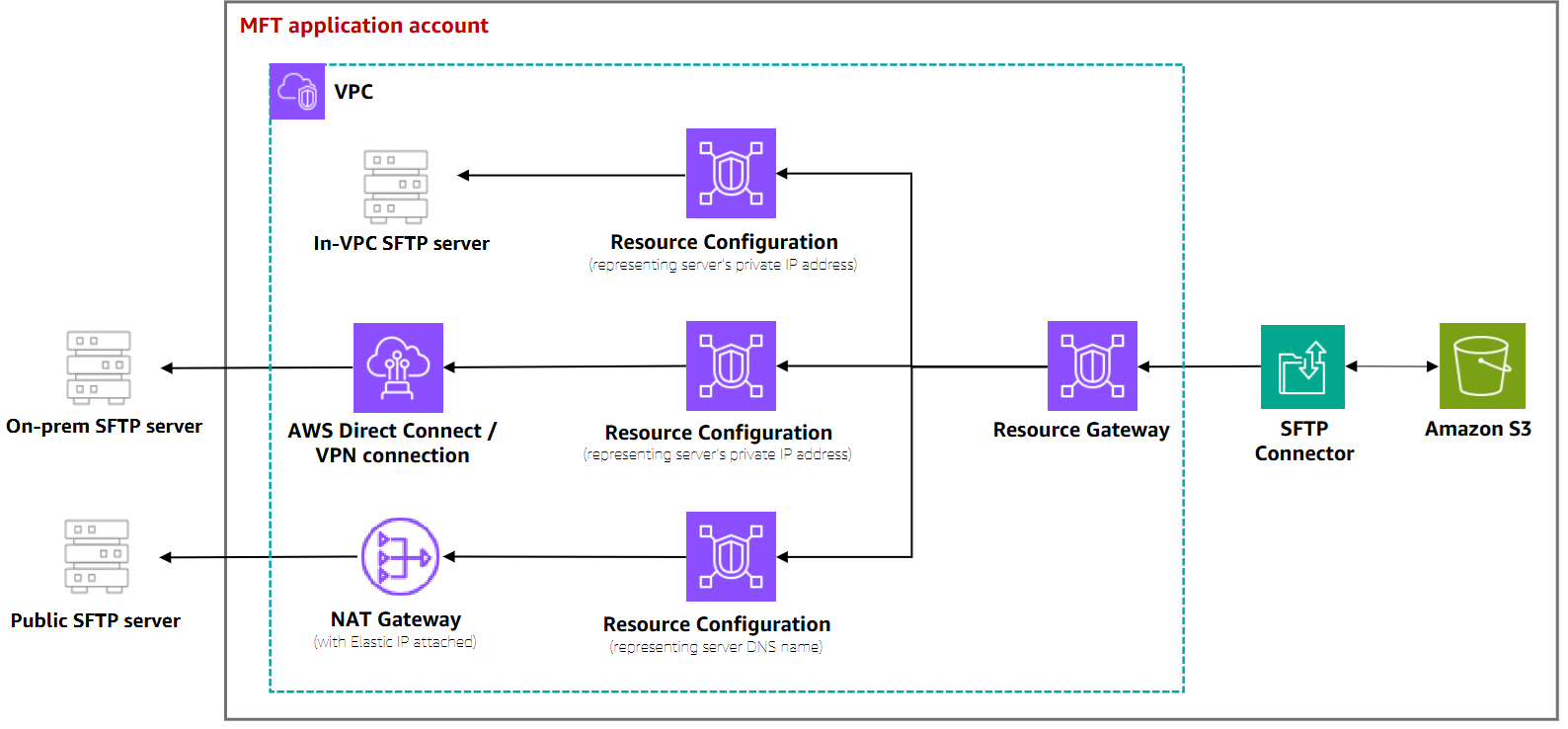

VPC-Referenzarchitekturen

Die folgenden Referenzarchitekturen zeigen gängige Muster für die Bereitstellung von VPC_Lattice-fähigen SFTP-Konnektoren. Diese Beispiele helfen Ihnen zu verstehen, wo VPC Lattice-Ressourcen in Ihrer AWS Gesamtarchitektur erstellt werden müssen.

Einzelkonto mit gemeinsam genutzter Ausgangsinfrastruktur

In dieser Architektur wird die Ausgangsinfrastruktur (NAT-Gateway, VPN-Tunnel oder Direct Connect) in einer VPC innerhalb desselben Kontos wie Ihre SFTP-Konnektoren konfiguriert. Alle Connectoren können dasselbe Resource Gateway und dasselbe NAT-Gateway gemeinsam nutzen.

Dieses Muster ist ideal, wenn:

-

Alle SFTP-Konnektoren werden in einem einzigen verwaltet AWS-Konto

-

Die Ausgangsinfrastruktur wird in einer VPC innerhalb desselben Kontos wie Ihre SFTP-Konnektoren eingerichtet

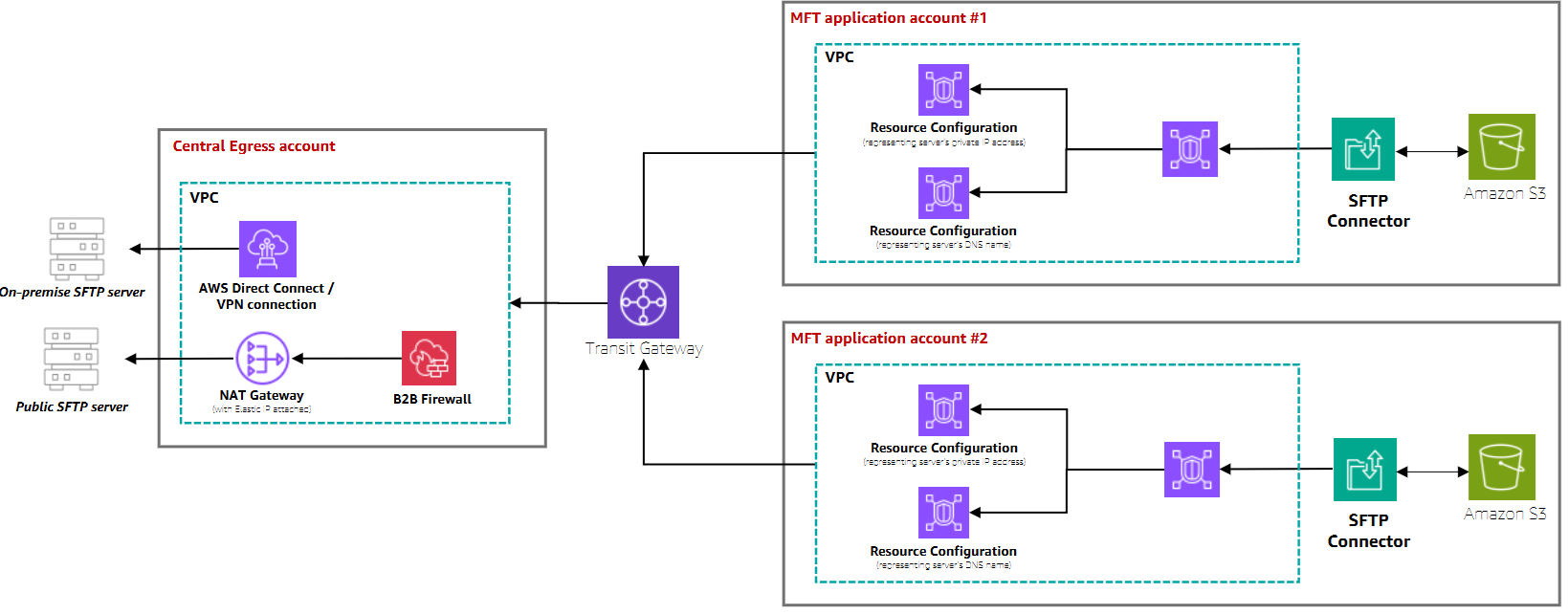

Kontoübergreifend mit zentraler Ausgangsinfrastruktur

In dieser Architektur wird die Ausgangsinfrastruktur (NAT-Gateway, VPN-Tunnel, Direct Connect oder B2B-Firewalls) in einem zentralen Ausgangskonto konfiguriert, das vom Netzwerkteam verwaltet wird. SFTP-Konnektoren werden im MFT-Anwendungskonto erstellt, das vom MFT-Administrationsteam verwaltet wird. Kontoübergreifende Netzwerke werden mithilfe von Transit Gateway eingerichtet, um bestehende Netzwerkregeln einzuhalten.

Dieses Muster ist ideal, wenn:

-

Die Netzwerkinfrastruktur wird von einem separaten Team in einem speziellen Konto verwaltet

-

Sie haben bestehende Routen (z. B. AWS Transit Gateway ) zwischen dem Konto, in dem SFTP-Konnektoren erstellt werden, und dem Konto, in dem die Ausgangsinfrastruktur eingerichtet ist. SFTP-Konnektoren können Ihre vorhandenen Routen nutzen, die die beiden Konten verbinden.

-

Zentralisierte Sicherheitskontrollen und B2B-Firewalls sind erforderlich

-

Sie müssen die Aufgabentrennung zwischen Netzwerk- und Anwendungsteams aufrechterhalten