Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

PGP-Schlüssel verwalten

Um Ihre PGP-Schlüssel zu verwalten, verwenden Sie. AWS Secrets Manager

Anmerkung

Ihr geheimer Name beinhaltet Ihre Transfer Family Family-Server-ID. Das bedeutet, dass Sie bereits einen Server identifiziert oder erstellt haben sollten, bevor Sie Ihre PGP-Schlüsselinformationen darin AWS Secrets Manager speichern können.

Wenn Sie einen Schlüssel und eine Passphrase für alle Ihre Benutzer verwenden möchten, können Sie die PGP-Schlüsselblockinformationen unter dem geheimen Namen speichernaws/transfer/, wo sich die ID für Ihren Transfer Family Family-Server server-id/@pgp-defaultserver-iduser-name

Sie können einen Schlüssel für einen bestimmten Benutzer erstellen. In diesem Fall lautet das Format für den geheimen Namenaws/transfer/, wobei dem Benutzer server-id/user-nameuser-name

Anmerkung

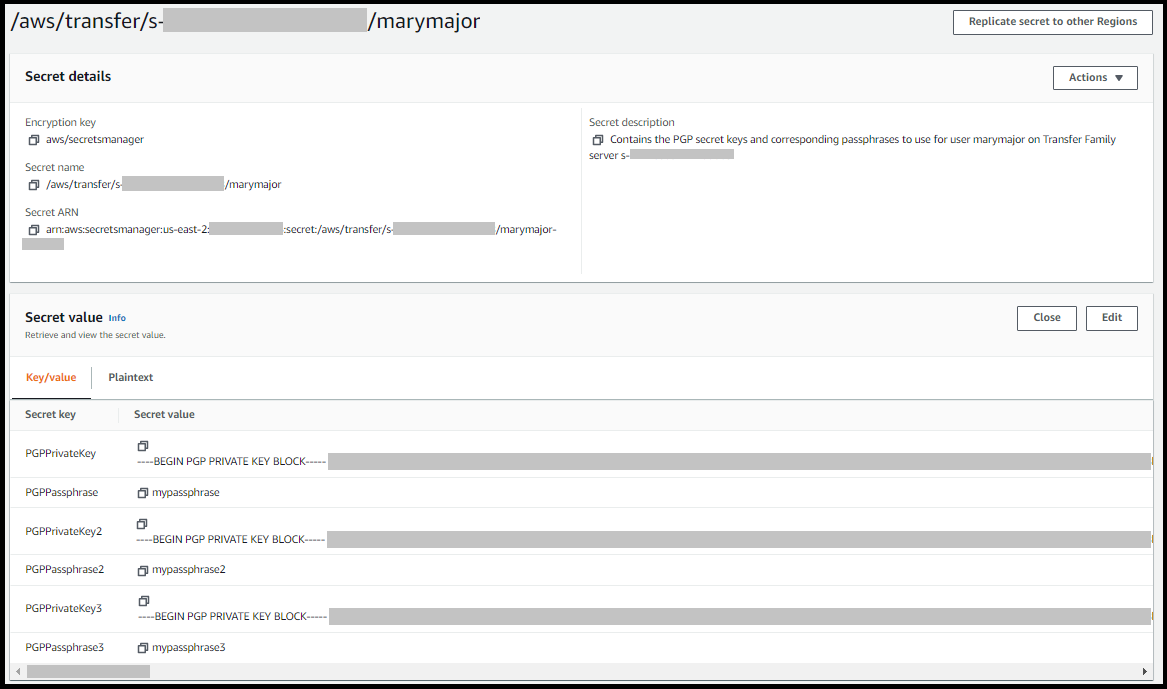

Sie können maximal 3 private PGP-Schlüssel pro Transfer Family Family-Server pro Benutzer speichern.

Um PGP-Schlüssel für die Verwendung bei der Entschlüsselung zu konfigurieren

-

Abhängig von der GPG-Version, die Sie verwenden, führen Sie einen der folgenden Befehle aus, um ein PGP-Schlüsselpaar zu generieren.

-

Wenn Sie

GnuPGVersion 2.3.0 oder neuer verwenden, führen Sie den folgenden Befehl aus:gpg --full-gen-keySie können wählen

RSA, oder, falls Sie möchtenECC, können Sie entwederNISTBrainPooloderCurve25519für die elliptische Kurve wählen. Wenn Siegpg --gen-keystattdessen ausführen, erstellen Sie ein key pair, das den ECC Curve 25519-Verschlüsselungsalgorithmus verwendet. -

Für Versionen

GnuPGvor 2.3.0 können Sie den folgenden Befehl verwenden, da RSA der Standardverschlüsselungstyp ist.gpg --gen-key

Wichtig

Während der Schlüsselgenerierung müssen Sie eine Passphrase und eine E-Mail-Adresse angeben. Achten Sie darauf, diese Werte zu notieren. Sie müssen die Passphrase angeben, wenn Sie die Schlüsseldetails AWS Secrets Manager später in diesem Verfahren eingeben. Und Sie müssen dieselbe E-Mail-Adresse angeben, um den privaten Schlüssel im nächsten Schritt zu exportieren.

-

-

Führen Sie den folgenden Befehl aus, um den privaten Schlüssel zu exportieren. Um diesen Befehl zu verwenden,

private.pgpmarymajor@example.comgpg --outputprivate.pgp--armor --export-secret-keymarymajor@example.com -

Dient AWS Secrets Manager zum Speichern Ihres PGP-Schlüssels.

-

Melden Sie sich bei der an AWS-Managementkonsole und öffnen Sie die AWS Secrets Manager Konsole unter https://console.aws.amazon.com/secretsmanager/

. -

Wählen Sie im linken Navigationsbereich Secrets aus.

-

Wählen Sie auf der Seite Secrets die Option Neues Geheimnis speichern aus.

-

Wählen Sie auf der Seite Geheimtyp auswählen für Geheimtyp die Option Anderer Geheimtyp aus.

-

Wählen Sie im Abschnitt Schlüssel/Wert-Paare die Registerkarte Schlüssel/Wert aus.

-

Schlüssel — Geben Sie ein.

PGPPrivateKeyAnmerkung

Sie müssen die

PGPPrivateKeyZeichenfolge exakt eingeben: Fügen Sie vor oder zwischen den Zeichen keine Leerzeichen hinzu. -

Wert — Fügen Sie den Text Ihres privaten Schlüssels in das Wertfeld ein. Sie finden den Text Ihres privaten Schlüssels in der Datei (z. B.

private.pgp), die Sie beim Exportieren Ihres Schlüssels zu Beginn dieses Verfahrens angegeben haben. Der Schlüssel beginnt mit-----BEGIN PGP PRIVATE KEY BLOCK-----und endet mit-----END PGP PRIVATE KEY BLOCK-----.Anmerkung

Stellen Sie sicher, dass der Textblock nur den privaten Schlüssel und nicht auch den öffentlichen Schlüssel enthält.

-

-

Wählen Sie Zeile hinzufügen und wählen Sie im Abschnitt Schlüssel/Wert-Paare die Registerkarte Schlüssel/Wert-Paare aus.

-

Schlüssel — Geben Sie ein.

PGPPassphraseAnmerkung

Sie müssen die

PGPPassphraseZeichenfolge exakt eingeben: Fügen Sie vor oder zwischen den Zeichen keine Leerzeichen hinzu. -

Wert — Geben Sie die Passphrase ein, die Sie bei der Generierung Ihres PGP-Schlüsselpaars verwendet haben.

Anmerkung

Sie können bis zu 3 Sätze von Schlüsseln und Passphrasen hinzufügen. Um einen zweiten Satz hinzuzufügen, fügen Sie zwei neue Zeilen hinzu, geben Sie und

PGPPassphrase2für die Schlüssel einPGPPrivateKey2und fügen Sie einen weiteren privaten Schlüssel und eine Passphrase ein. Um einen dritten Satz hinzuzufügen, müssen die Schlüsselwerte und sein.PGPPrivateKey3PGPPassphrase3 -

-

Wählen Sie Weiter aus.

-

Geben Sie auf der Seite Geheim konfigurieren einen Namen und eine Beschreibung für Ihr Geheimnis ein.

-

Wenn Sie einen Standardschlüssel erstellen, d. h. einen Schlüssel, der von jedem Transfer Family Family-Benutzer verwendet werden kann, geben Sie ein

aws/transfer/.server-id/@pgp-defaultserver-id -

Wenn Sie einen Schlüssel erstellen, der von einem bestimmten Transfer Family Family-Benutzer verwendet werden soll, geben Sie ein

aws/transfer/.server-id/user-nameserver-iduser-nameuser-name

-

-

Wählen Sie Weiter und akzeptieren Sie die Standardeinstellungen auf der Seite „Rotation konfigurieren“. Klicken Sie anschließend auf Weiter.

-

Wählen Sie auf der Seite „Überprüfen“ die Option Speichern aus, um das Geheimnis zu erstellen und zu speichern.

-

Der folgende Screenshot zeigt die Details für den Benutzer marymajor für einen bestimmten Transfer Family Family-Server. Dieses Beispiel zeigt drei Schlüssel und die entsprechenden Passphrasen.