• AWS Systems ManagerChange Manager steht neuen Kunden nicht mehr offen. Bestandskunden können den Service weiterhin wie gewohnt nutzen. Weitere Informationen finden Sie unter Änderung der AWS Systems ManagerChange Manager Verfügbarkeit.

• Das AWS Systems Manager CloudWatch Dashboard wird nach dem 30. April 2026 nicht mehr verfügbar sein. Kunden können weiterhin die CloudWatch Amazon-Konsole verwenden, um ihre CloudWatch Amazon-Dashboards anzusehen, zu erstellen und zu verwalten, so wie sie es heute tun. Weitere Informationen finden Sie in der Amazon CloudWatch Dashboard-Dokumentation.

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Konfigurieren Sie SSM Agent, um einen Proxy in Linux-Knoten zu verwenden

Sie können AWS Systems Manager Agent (SSM Agent) für die Kommunikation über einen HTTP-Proxy konfigurieren, indem Sie eine Override-Konfigurationsdatei erstellen und der Datei http_proxyhttps_proxy,, und no_proxy Einstellungen hinzufügen. Eine Override-Datei behält auch die Proxy-Einstellungen bei, wenn Sie neuere oder ältere Versionen von SSM Agent installieren. Dieser Abschnitt enthält Vorgänge zum Erstellen einer Override-Datei für die Umgebungen upstart und systemd. Wenn Sie Session Manager verwenden möchten, beachten Sie, dass HTTPS-Proxyserver nicht unterstützt werden.

Themen

Konfigurieren des SSM Agent zur Nutzung eines Proxys (Upstart)

Gehen Sie folgendermaßen vor, um eine Override-Konfigurationsdatei für eine upstart-Umgebung zu erstellen.

Konfigurieren des SSM Agent zur Nutzung eines Proxys (Upstart)

-

Stellen Sie eine Verbindung mit der verwalteten Instance her, auf der Sie den SSM Agent installiert haben.

-

Öffnen Sie einen einfachen Editor wie VIM und geben Sie je nachdem, ob Sie einen HTTP-Proxy-Server oder HTTPS-Proxy-Server verwenden, eine der folgenden Konfigurationen an:

Für einen HTTP-Proxy-Server:

env http_proxy=http://hostname:portenv https_proxy=http://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Bei einem HTTPS-Proxy-Server:

env http_proxy=http://hostname:portenv https_proxy=https://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Wichtig

Fügen Sie die

no_proxy-Einstellung der Datei hinzu und geben Sie die IP-Adresse an. Die IP-Adresse fürno_proxyist der IMDS-Endpunkt (Instance Metadata Services) für Systems Manager. Wenn Sie nichts angebenno_proxy, übernehmen Aufrufe von Systems Manager die Identität des Proxydienstes (falls IMDSv1 Fallback aktiviert ist), oder Aufrufe von Systems Manager schlagen fehl (falls IMDSv2 erzwungen).-

Geben Sie für IPv4 an.

no_proxy=169.254.169.254 -

Für IPv6, geben Sie an

no_proxy=[fd00:ec2::254]. Die IPv6 Adresse des Instanz-Metadatendienstes ist mit IMDSv2 Befehlen kompatibel. Auf die IPv6 Adresse kann nur auf Instanzen zugegriffen werden, die auf dem AWS Nitro-System basieren. Weitere Informationen finden Sie unter So funktioniert Instance Metadata Service Version 2 im EC2 Amazon-Benutzerhandbuch.

-

-

Speichern Sie die Datei unter dem Namen

amazon-ssm-agent.overrideam folgenden Speicherort:/etc/init/ -

Mit den folgenden Befehlen wird der SSM Agent beendet und neu gestartet.

sudo service stop amazon-ssm-agent sudo service start amazon-ssm-agent

Anmerkung

Weitere Informationen zum Arbeiten mit .override-Dateien in Upstart-Umgebungen finden Sie unter init: Upstart-init-Daemon-Auftragskonfiguration

Konfigurieren des SSM Agent zur Nutzung eines Proxys (systemd)

Gehen Sie wie folgt vor, um SSM Agent für die Verwendung eines Proxy in einer systemd-Umgebung zu konfigurieren.

Anmerkung

Einige der Schritte in diesem Verfahren enthalten explizite Anweisungen für Ubuntu Server-Instances, wenn SSM Agent unter Verwendung von Snap installiert wurden.

-

Stellen Sie eine Verbindung mit der Instance her, auf der Sie den SSM Agent installiert haben.

-

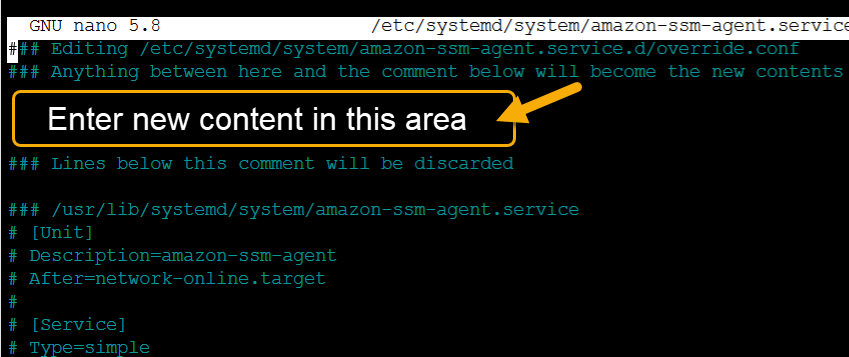

Führen Sie abhängig von der Art des Betriebssystems einen der folgenden Befehle aus.

-

Auf Ubuntu Server-Instances, wenn SSM Agent unter Verwendung von Snap installiert wurde:

sudo systemctl edit snap.amazon-ssm-agent.amazon-ssm-agentAuf anderen Betriebssystemen:

sudo systemctl edit amazon-ssm-agent

-

-

Öffnen Sie einen einfachen Editor wie VIM und geben Sie je nachdem, ob Sie einen HTTP-Proxy-Server oder HTTPS-Proxy-Server verwenden, eine der folgenden Konfigurationen an:

Für einen HTTP-Proxy-Server:

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=http://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Bei einem HTTPS-Proxy-Server:

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=https://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Wichtig

Fügen Sie die

no_proxy-Einstellung der Datei hinzu und geben Sie die IP-Adresse an. Die IP-Adresse fürno_proxyist der IMDS-Endpunkt (Instance Metadata Services) für Systems Manager. Wenn Sie nichts angebenno_proxy, übernehmen Aufrufe von Systems Manager die Identität des Proxydienstes (falls IMDSv1 Fallback aktiviert ist), oder Aufrufe von Systems Manager schlagen fehl (falls IMDSv2 erzwungen).-

Geben Sie für IPv4 an.

no_proxy=169.254.169.254 -

Für IPv6, geben Sie an

no_proxy=[fd00:ec2::254]. Die IPv6 Adresse des Instanz-Metadatendienstes ist mit IMDSv2 Befehlen kompatibel. Auf die IPv6 Adresse kann nur auf Instanzen zugegriffen werden, die auf dem AWS Nitro-System basieren. Weitere Informationen finden Sie unter So funktioniert Instance Metadata Service Version 2 im EC2 Amazon-Benutzerhandbuch.

-

-

Speichern Sie Ihre Änderungen. Abhängig vom Typ des Betriebssystems erstellt das System automatisch eine der folgenden Dateien.

-

Auf Ubuntu Server-Instances, wenn SSM Agent unter Verwendung von Snap installiert wurde:

/etc/systemd/system/snap.amazon-ssm-agent.amazon-ssm-agent.service.d/override.conf -

Auf Instances von Amazon Linux 2, Amazon Linux 2023 und RHEL:

/etc/systemd/system/amazon-ssm-agent.service.d/override.conf -

Auf anderen Betriebssystemen

/etc/systemd/system/amazon-ssm-agent.service.d/amazon-ssm-agent.override

-

-

Starten Sie SSM Agent abhängig von der Art des Betriebssystems über einen der folgenden Befehle neu.

-

Auf Ubuntu Server-Instances, die unter Verwendung von Snap installiert wurden:

sudo systemctl daemon-reload && sudo systemctl restart snap.amazon-ssm-agent.amazon-ssm-agent -

Auf anderen Betriebssystemen:

sudo systemctl daemon-reload && sudo systemctl restart amazon-ssm-agent

-

Anmerkung

Weitere Informationen zum Arbeiten mit .override-Dateien in systemd-Umgebungen finden Sie unter Modifying Existing Unit Files