• AWS Systems ManagerChange Manager steht neuen Kunden nicht mehr offen. Bestandskunden können den Service weiterhin wie gewohnt nutzen. Weitere Informationen finden Sie unter Änderung der AWS Systems ManagerChange Manager Verfügbarkeit.

• Das AWS Systems Manager CloudWatch Dashboard wird nach dem 30. April 2026 nicht mehr verfügbar sein. Kunden können weiterhin die CloudWatch Amazon-Konsole verwenden, um ihre CloudWatch Amazon-Dashboards anzusehen, zu erstellen und zu verwalten, so wie sie es heute tun. Weitere Informationen finden Sie in der Amazon CloudWatch Dashboard-Dokumentation.

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Konfigurieren von Rollen und Berechtigungen für Change Manager

Change ManagerÄnderung der Verfügbarkeit

AWS Systems ManagerChange Managerwird ab dem 7. November 2025 nicht mehr für Neukunden geöffnet sein. Wenn Sie es nutzen möchtenChange Manager, melden Sie sich vor diesem Datum an. Bestandskunden können den Service weiterhin wie gewohnt nutzen. Weitere Informationen finden Sie unter Änderung der AWS Systems ManagerChange Manager Verfügbarkeit.

Standardmäßig hat Change Manager keine Berechtigung zur Ausführung von Aktionen auf Ihre Ressourcen. Sie müssen den Zugriff mithilfe einer AWS Identity and Access Management (IAM-) Servicerolle gewähren oder eine Rolle übernehmen. Diese Rolle ermöglicht es Change Manager, die in einer genehmigten Änderungsanforderung angegebenen Runbook-Workflows in Ihrem Namen sicher auszuführen. Die Rolle gewährt AWS -Security-Token-Service (AWS STS) AssumeRoleVertrauen fürChange Manager.

Durch die Bereitstellung dieser Berechtigungen für eine Rolle, um im Namen von Benutzern in einer Organisation zu handeln, muss Benutzern dieses Array von Berechtigungen nicht selbst gewährt werden. Die durch die Berechtigungen zulässigen Aktionen sind nur auf genehmigte Vorgänge beschränkt.

Wenn Benutzer in Ihrem Konto oder Ihrer Organisation eine Änderungsanforderung erstellen, können sie diese Übernahmerolle auswählen, um die Änderungsvorgänge auszuführen.

Sie können eine neue Übernahmerolle für Change Manager erstellen oder eine vorhandene Rolle mit den erforderlichen Berechtigungen aktualisieren.

Wenn Sie eine Servicerolle für Change Manager erstellen müssen, führen Sie die folgenden Schritte aus.

Aufgaben

Aufgabe 1: Erstellen einer Übernahmerollenrichtlinie für Change Manager

Verwenden Sie das folgende Verfahren, um die Richtlinie zu erstellen, die Sie an Ihre Change Manager-Übernahmerolle anfügen.

Erstellen einer Übernahmerollenrichtlinie für Change Manager

Öffnen Sie unter https://console.aws.amazon.com/iam/

die IAM-Konsole. -

Wählen Sie im Navigationsbereich Richtlinien und dann Richtlinie erstellen.

-

Wählen Sie auf der Seite Create policy (Richtlinie erstellen) die Registerkarte JSON aus und ersetzen Sie den Standardinhalt durch folgenden, den Sie in den folgenden Schritten für Ihre eigenen Change Manager-Vorgänge ändern.

Anmerkung

Wenn Sie eine Richtlinie für ein einzelnes AWS-Konto Konto und nicht für eine Organisation mit mehreren Konten erstellen AWS-Regionen, können Sie den ersten Anweisungsblock weglassen. Die

iam:PassRole-Berechtigung ist nicht erforderlich, wenn ein einziges Konto Change Manager verwendet. -

Aktualisieren Sie für die

iam:PassRoleAktion denResourceWert so, dass er alle für Ihre Organisation definierten Jobfunktionen enthält, denen Sie Berechtigungen zum Initiieren von Runbook-Workflows gewähren möchten. ARNs -

Ersetzen Sie die

job-functionPlatzhalterregionaccount-idtemplate-name,delegated-admin-account-id,, und durch Werte für Ihre Change Manager Operationen. -

Ändern Sie für die zweite

Resource-Anweisung die Liste so, dass sie alle Änderungsvorlagen enthält, für die Sie Berechtigungen erteilen möchten. Alternativ können Sie"Resource": "*"angeben, um Berechtigungen für alle Änderungsvorlagen in Ihrer Organisation zu erteilen. -

Wählen Sie Weiter: Tags aus.

-

(Optional) Fügen Sie ein oder mehrere Tag-Schlüssel-Wert-Paare hinzu, um den Zugriff für diese Richtlinie zu organisieren, zu verfolgen oder zu steuern.

-

Wählen Sie Weiter: Prüfen aus.

-

Geben Sie auf der Seite Review policy (Richtlinie überprüfen) im Feld Name einen Namen ein, wie z. B

MyChangeManagerAssumeRole, und geben Sie anschließend eine optionale Beschreibung ein. -

Klicken Sie auf Create policy (Richtlinie erstellen) und fahren Sie mit Aufgabe 2: Erstellen einer Übernahmerolle für Change Manager fort.

Aufgabe 2: Erstellen einer Übernahmerolle für Change Manager

Führen Sie die folgenden Schritte zum Erstellen einer Change Manager-Übernahmerolle, ein Art von Servicerolle, für Change Manager aus.

Erstellen einer Übernahmerolle für Change Manager

Öffnen Sie unter https://console.aws.amazon.com/iam/

die IAM-Konsole. -

Wählen Sie im Navigationsbereich Rollen und dann Rolle erstellen.

-

Wählen Sie für Select trusted entity (Vertrauenswürdige Entität auswählen) die folgenden Optionen:

-

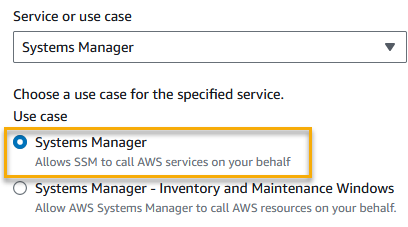

Wählen Sie unter Trusted entity type (Typ der vertrauenswürdigen Entität) die Option AWS -Service

-

Für Anwendungsfälle für andere AWS-Services wählen Sie Systems Manager

-

Wählen Sie Systems Manager, wie im folgenden Image gezeigt.

-

-

Wählen Sie Weiter aus.

-

Suchen Sie auf der Seite Attached permissions policy (Richtlinie für angehängte Berechtigungen) nach der Übernahmerollenrichtlinie, die Sie in Aufgabe 1: Erstellen einer Übernahmerollenrichtlinie für Change Manager erstellt haben, wie beispielsweise

MyChangeManagerAssumeRole. -

Aktivieren Sie das Kontrollkästchen neben dem Namen der Übernahmerollenrichtlinie und wählen Sie anschließend Next: Tags (Weiter: Tags) aus.

-

Geben Sie unter Role name (Rollenname) einen Namen für Ihr neues Instance-Profil ein, wie z. B.

MyChangeManagerAssumeRole. -

(Optional) Aktualisieren Sie für Description (Beschreibung) die Beschreibung für diese Instance-Rolle.

-

(Optional) Fügen Sie ein oder mehrere Tag-Schlüssel-Wert-Paare hinzu, um den Zugriff für diese Rolle zu organisieren, zu verfolgen oder zu steuern.

-

Wählen Sie Weiter: Prüfen aus.

-

(Optional) Fügen Sie für Tags ein oder mehrere Tag-Schlüssel-Wert-Paare hinzu, um den Zugriff für diese Rolle zu organisieren, nachzuverfolgen oder zu steuern, und wählen Sie dann Rolle erstellen aus. Das System leitet Sie zur Seite Rollen zurück.

-

Wählen Sie Create role (Rolle erstellen) aus. Das System leitet Sie zur Seite Rollen zurück.

-

Wählen Sie auf der Seite Roles (Rollen) die gerade erstellte Rolle aus, um die Seite Summary (Übersicht) zu öffnen.

Aufgabe 3: Anfügen der iam:PassRole-Richtlinie an andere Rollen

Gehen Sie wie nachfolgend beschrieben vor, um die iam:PassRole-Richtlinie an ein IAM-Instance-Profil oder eine IAM-Servicerolle anzuhängen. (Der Systems Manager Manager-Dienst verwendet IAM-Instanzprofile, um mit EC2 Instanzen zu kommunizieren. Für nicht EC2 verwaltete Knoten in einer Hybrid- und Multi-Cloud-Umgebung wird stattdessen eine IAM-Servicerolle verwendet.)

Durch Anfügen der iam:PassRole-Richtlinie, kann der Change Manager-Service Übernahmerollenberechtigungen anderen Services oder Systems-Manager-Tools übergeben, wenn Runbook-Workflows ausgeführt werden.

Fügen Sie die iam:PassRole-Richtlinie an ein IAM-Instance-Profil oder eine Servicerolle wie folgt an

Öffnen Sie unter https://console.aws.amazon.com/iam/

die IAM-Konsole. -

Wählen Sie im Navigationsbereich Rollen.

-

Suchen Sie nach der Change Manager-Übernahmerolle, die Sie erstellt haben, wie z. B

MyChangeManagerAssumeRole, und wählen Sie seinen Namen aus. -

Wählen Sie auf der Seite Summary (Zusammenfassung) für die gerade erstellte Rolle die Registerkarte Permissions (Berechtigungen) aus.

-

Wählen Sie Berechtigungen hinzufügen, eingebundene Richtlinie erstellen.

-

Wählen Sie auf der Seite Richtlinie erstellen die Registerkarte Visueller Editor aus.

-

Wählen Sie Service (Service) und anschließend die Option IAM aus.

-

Geben Sie im Textfeld Aktionen filtern die Option ein

PassRole, und wählen Sie sie aus. PassRole -

Erweitern Sie Resources (Ressourcen). Stellen Sie sicher, dass Specific ausgewählt ist und wählen Sie dann Add ARN aus.

-

Geben Sie im Feld Specify ARN for role (ARN für Rolle angeben) den ARN der IAM-Instance-Profilrolle oder der IAM-Servicerolle ein, an die Sie Übernahmerollenberechtigungen übergeben möchten. Das System füllt die Felder Account (Konto) und Role name with path (Rollenname mit Pfad) automatisch aus.

-

Wählen Sie Hinzufügen aus.

-

Wählen Sie Richtlinie prüfen.

-

Geben Sie für Name einen Namen ein, um diese Richtlinie zu identifizieren und wählen Sie dann Create poliy (Richtlinie erstellen) aus.

- Weitere Informationen

Aufgabe 4: Hinzufügen von Inline-Richtlinien zu einer Rolle übernehmen, um andere aufzurufen AWS-Services

Wenn eine Änderungsanforderung andere AWS-Services mithilfe der Rolle „Change ManagerÜbernehmen“ aufruft, muss die Rolle „Übernehmen“ so konfiguriert werden, dass sie berechtigt ist, diese Dienste aufzurufen. Diese Anforderung gilt für alle AWS Automations-Runbooks (AWS-*-Runbooks), die möglicherweise in einer Änderungsanforderung verwendet werden, wie z. B. die RunbooksAWS-ConfigureS3BucketLogging, undAWS-CreateDynamoDBBackup. AWS-RestartEC2Instance Diese Anforderung gilt auch für alle von Ihnen erstellten benutzerdefinierten Runbooks, die andere mithilfe AWS-Services von Aktionen aufrufen, die andere Dienste aufrufen. Wenn Sie unter anderem aws:executeAwsApi-, aws:CreateStack- oder aws:copyImage-Aktionen verwenden, dann müssen Sie die Servicerolle mit der Berechtigung zum Aufrufen solcher Services konfigurieren. Sie können Berechtigungen für andere AWS-Services aktivieren, indem Sie der IAM-Rolle eine eingebundene Richtlinie hinzufügen.

So fügen Sie einer angenommenen Rolle eine eingebunden Richtlinie hinzu, um andere AWS-Services (IAM-Konsole) aufzurufen

Melden Sie sich bei der an AWS-Managementkonsole und öffnen Sie die IAM-Konsole unter. https://console.aws.amazon.com/iam/

-

Wählen Sie im Navigationsbereich Rollen.

-

Wählen Sie in der Liste den Namen der Übernahmerolle aus, die Sie aktualisieren möchten, z. B

MyChangeManagerAssumeRole. -

Wählen Sie die Registerkarte Berechtigungen.

-

Wählen Sie Add permissions, Create inline policy (Berechtigungen hinzufügen, eingebundene Richtlinie erstellen).

-

Wählen Sie den Tab JSON.

-

Geben Sie ein JSON-Richtliniendokument für das ein AWS-Services , das Sie aufrufen möchten. Nachfolgend sind zwei Beispiele für JSON-Richtliniendokumente aufgeführt.

Amazon-S3-

PutObjectundGetObject-BeispielAmazon EC2

CreateSnapshotundDescribeSnapShotsBeispielDetails zur IAM-Richtliniensprache und finden Sie in der IAM JSON Policy Reference im IAM-Benutzerhandbuch.

-

Wählen Sie, wenn Sie fertig sind, Review policy (Richtlinie überprüfen) aus. Die Richtlinienvalidierung meldet mögliche Syntaxfehler.

-

Für Name geben Sie einen Namen zur Identifizierung der Richtlinie ein, die Sie erstellen. Überprüfen Sie unter Summary die Richtlinienzusammenfassung, um die Berechtigungen einzusehen, die von Ihrer Richtlinie gewährt werden. Wählen Sie dann Create policy aus, um Ihre Eingaben zu speichern.

-

Nachdem Sie eine Inline-Richtlinie erstellt haben, wird sie automatisch in Ihre Rolle eingebettet.

Aufgabe 5: Konfigurieren des Benutzerzugriffs auf Change Manager

Wenn Ihrem Benutzer, Ihrer Gruppe oder Rolle Administratorrechte zugewiesen sind, haben Sie Zugriff auf Change Manager. Wenn Sie nicht über Administratorberechtigungen verfügen, muss ein Administrator die von AmazonSSMFullAccess verwaltete Richtlinie oder eine Richtlinie, die vergleichbare Berechtigungen bereitstellt, Ihrem Benutzer, Ihrer Gruppe oder Ihrer Rolle zuweisen.

Konfigurieren Sie mit den folgenden Schritten einen Benutzer zur Verwendung von Change Manager. Der ausgewählte Benutzer verfügt über die Berechtigung zum Konfigurieren und Ausführen von Change Manager.

Abhängig von der Identitätsanwendung, die Sie in Ihrer Organisation verwenden, können Sie eine der drei verfügbaren Optionen zum Konfigurieren des Benutzerzugriffs auswählen. Weisen Sie beim Konfigurieren des Benutzerzugriffs Folgendes zu oder fügen Sie Folgendes hinzu:

-

Weisen Sie die

AmazonSSMFullAccess-Richtlinie oder eine vergleichbare Richtlinie zu, die Zugriff auf Systems Manager gewährt. -

Weisen Sie die

iam:PassRole-Richtlinie zu. -

Fügen Sie den ARN für die von Change Manager übernommene Rolle hinzu, die Sie am Ende von Aufgabe 2: Erstellen einer Übernahmerolle für Change Manager kopiert haben.

Um Zugriff zu gewähren, fügen Sie Ihren Benutzern, Gruppen oder Rollen Berechtigungen hinzu:

-

Benutzer und Gruppen in AWS IAM Identity Center:

Erstellen Sie einen Berechtigungssatz. Befolgen Sie die Anweisungen unter Erstellen eines Berechtigungssatzes im AWS IAM Identity Center -Benutzerhandbuch.

-

Benutzer, die in IAM über einen Identitätsanbieter verwaltet werden:

Erstellen Sie eine Rolle für den Identitätsverbund. Befolgen Sie die Anleitung unter Eine Rolle für einen externen Identitätsanbieter (Verbund) erstellen im IAM-Benutzerhandbuch.

-

IAM-Benutzer:

-

Erstellen Sie eine Rolle, die Ihr Benutzer annehmen kann. Befolgen Sie die Anleitung unter Eine Rolle für einen IAM-Benutzer erstellen im IAM-Benutzerhandbuch.

-

(Nicht empfohlen) Weisen Sie einem Benutzer eine Richtlinie direkt zu oder fügen Sie einen Benutzer zu einer Benutzergruppe hinzu. Befolgen Sie die Anweisungen unter Hinzufügen von Berechtigungen zu einem Benutzer (Konsole) im IAM-Benutzerhandbuch.

-

Sie haben die Konfiguration der erforderlichen Rollen für Change Manager abgeschlossen. Sie können jetzt die Change Manager-Übernahmerolle-ARN in Ihren Change Manager-Vorgängen verwenden.