Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWSSupport-ValidateFSxWindowsADConfig

Beschreibung

Das AWSSupport-ValidateFSxWindowsADConfig Runbook wird verwendet, um die selbstverwaltete Active Directory-Konfiguration (AD) eines Amazon FSx for Windows-Dateiservers zu validieren

Wie funktioniert es?

Das Runbook AWSSupport-ValidateFSxWindowsADConfig führt das FSx Amazon-Validierungsskript auf der temporären Amazon Elastic Compute Cloud (Amazon EC2) Windows-Instance aus, die vom Runbook im Amazon-Subnetz gestartet wurde. FSx Das Skript führt mehrere Prüfungen durch, um die Netzwerkkonnektivität zu selbstverwalteten AD/DNS Servern und die Berechtigungen des FSx Amazon-Servicekontos zu überprüfen. Das Runbook kann einen ausgefallenen oder falsch konfigurierten Amazon FSx for Windows File Server validieren oder einen neuen Amazon FSx for Windows File Server mit selbstverwaltetem AD erstellen.

Standardmäßig erstellt das Runbook die Amazon EC2 Windows-Instance, die Sicherheitsgruppe für den AWS Systems Manager

(SSM) -Zugriff, die AWS Identity and Access Management (IAM) -Rolle und die Richtlinie, die im Amazon-Subnetz verwendet CloudFormation wird. FSx Wenn Sie das Skript auf einer vorhandenen EC2 Amazon-Instance ausführen möchten, geben Sie die ID im Parameter anInstanceId. Bei erfolgreicher Ausführung werden die CloudFormation Ressourcen gelöscht. Um die Ressourcen beizubehalten, setzen Sie den RetainCloudFormationStack Parameter jedoch auftrue.

Die CloudFormation Vorlage erstellt in Ihrem Namen eine IAM-Rolle mit den erforderlichen Berechtigungen, um sie an die EC2 Amazon-Instance anzuhängen, um das FSx Amazon-Validierungsskript auszuführen. Verwenden Sie den Parameter, um ein vorhandenes IAM-Instance-Profil für die temporäre Instance anzugeben. InstanceProfileName Die zugehörige IAM-Rolle muss die folgenden Berechtigungen enthalten:

-

ec2:DescribeSubnetsundec2:DescribeVpcsBerechtigungen und die Amazon Managed PolicyAmazonSSMManagedInstanceCore. -

Berechtigungen zum Abrufen des Benutzernamens und des Kennworts des FSx Amazon-Servicekontos vom Systems Manager durch Aufrufen der

GetSecretValueAPI. -

Berechtigungen zum Platzieren eines Objekts in den Amazon Simple Storage Service (Amazon S3) -Bucket für die Skriptausgabe.

Voraussetzungen

Das Subnetz, in dem die temporäre EC2 Amazon-Instance erstellt wird (oder die im InstanceId Parameter angegebene vorhandene Instance), muss den Zugriff auf die Amazon S3-Endpunkte AWS Systems Manager AWS Secrets Manager, und ermöglichen, um das AmazonFSxADValidation Skript mit SSM Run Command auszuführen.

AWS Secrets Manager einrichten

Das Validierungsskript stellt eine Verbindung zur Microsoft AD-Domain her, indem es den Benutzernamen und das Passwort des FSx Amazon-Servicekontos mit einem Runtime-Aufruf von Secrets Manager abruft. Folgen Sie den Schritten unter Ein AWS Secrets Manager Geheimnis erstellen, um ein neues Secrets Manager-Geheimnis zu erstellen. Stellen Sie sicher, dass der Benutzername und das Passwort als key/value Paar im folgenden Format gespeichert sind{"username":"EXAMPLE-USER","password":"EXAMPLE-PASSWORD"}". Informationen zur Sicherung des Zugriffs auf geheime AWS Secrets Manager Daten finden Sie unter Authentifizierung und Zugriffskontrolle.

Weitere Informationen zu dem Tool finden Sie in den README.md Dateien TROUBLESHOOTING.md und in der FSxADValidationAmazon-Datei.

Ausführung des Runbooks

Führen Sie das Runbook mit Amazon FSx ID- oder AD-Parametern aus. Im Folgenden finden Sie den Runbook-Workflow:

-

Ruft die Parameter von der FSx Amazon-ID ab oder verwendet die AD-Eingabeparameter.

-

Erstellt die temporäre EC2 Validierungs-Amazon-Windows-Instance im FSx Amazon-Subnetz, Sicherheitsgruppe für SSM-Zugriff, IAM-Rolle und Richtlinie (bedingt) mithilfe. CloudFormation Wenn der

InstanceIdParameter angegeben ist, wird er verwendet. -

Lädt das Validierungsskript auf die EC2 Amazon-Zielinstanz im FSx primären Amazon-Subnetz herunter und führt es aus.

-

Stellt den Ergebniscode der AD-Validierung in der Automatisierungsausgabe bereit. Darüber hinaus wird die vollständige Skriptausgabe in den Amazon S3 S3-Bucket hochgeladen.

Führen Sie diese Automatisierung aus (Konsole)

Art des Dokuments

Automatisierung

Eigentümer

Amazon

Plattformen

Windows

Parameter

Erforderliche IAM-Berechtigungen

Der AutomationAssumeRole Parameter erfordert die folgenden Aktionen, um das Runbook erfolgreich zu verwenden.

-

cloudformation:CreateStack -

cloudformation:DeleteStack -

cloudformation:DescribeStacks -

cloudformation:DescribeStackResources -

cloudformation:DescribeStackEvents -

ec2:CreateTags -

ec2:RunInstances -

ec2:TerminateInstances -

ec2:CreateLaunchTemplate -

ec2:DeleteLaunchTemplate -

ec2:DescribeSubnets -

ec2:DescribeSecurityGroups -

ec2:DescribeImages -

ec2:DescribeInstances -

ec2:DescribeLaunchTemplates -

ec2:DescribeLaunchTemplateVersions -

ec2:CreateSecurityGroup -

ec2:DeleteSecurityGroup -

ec2:RevokeSecurityGroupEgress -

ec2:AuthorizeSecurityGroupEgress -

iam:CreateRole -

iam:CreateInstanceProfile -

iam:GetInstanceProfile -

iam:getRolePolicy -

iam:DeleteRole -

iam:DeleteInstanceProfile -

iam:AddRoleToInstanceProfile -

iam:RemoveRoleFromInstanceProfile -

iam:AttachRolePolicy -

iam:DetachRolePolicy -

iam:PutRolePolicy -

iam:DeleteRolePolicy -

iam:GetRole -

iam:PassRole -

ssm:SendCommand -

ssm:StartAutomationExecution -

ssm:DescribeInstanceInformation -

ssm:DescribeAutomationExecutions -

ssm:GetDocument -

ssm:GetAutomationExecution -

ssm:DescribeAutomationStepExecutions -

ssm:ListCommandInvocations -

ssm:GetParameters -

ssm:ListCommands -

ssm:GetCommandInvocation -

fsx:DescribeFileSystems -

ds:DescribeDirectories -

s3:GetEncryptionConfiguration -

s3:GetBucketPublicAccessBlock -

s3:GetAccountPublicAccessBlock -

s3:GetBucketPolicyStatus -

s3:GetBucketAcl -

s3:GetBucketLocation

Beispiel für eine IAM-Richtlinie für die Funktion „Automation Assume Role“

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowDescribe", "Effect": "Allow", "Action": [ "ec2:DescribeSubnets", "ec2:DescribeSecurityGroups", "ec2:DescribeImages", "ec2:DescribeInstances", "ec2:DescribeLaunchTemplates", "ec2:DescribeLaunchTemplateVersions", "ssm:DescribeInstanceInformation", "ssm:DescribeAutomationExecutions", "ssm:DescribeAutomationStepExecutions", "fsx:DescribeFileSystems", "ds:DescribeDirectories" ], "Resource": "*" }, { "Sid": "CloudFormation", "Effect": "Allow", "Action": [ "cloudformation:DescribeStacks", "cloudformation:DescribeStackResources", "cloudformation:DescribeStackEvents", "cloudformation:CreateStack", "cloudformation:DeleteStack" ], "Resource": "arn:*:cloudformation:*:*:stack/AWSSupport-ValidateFSxWindowsADConfig-*" }, { "Sid": "AllowCreateLaunchTemplate", "Effect": "Allow", "Action": [ "ec2:CreateLaunchTemplate", "ec2:CreateTags" ], "Resource": [ "arn:aws:ec2:*:*:launch-template/*" ] }, { "Sid": "AllowEC2RunInstances", "Effect": "Allow", "Action": [ "ec2:RunInstances", "ec2:CreateTags" ], "Resource": [ "arn:aws:ec2:*::image/*", "arn:aws:ec2:*::snapshot/*", "arn:aws:ec2:*:*:subnet/*", "arn:aws:ec2:*:*:network-interface/*", "arn:aws:ec2:*:*:security-group/*", "arn:aws:ec2:*:*:key-pair/*", "arn:aws:ec2:*:*:launch-template/*" ] }, { "Sid": "AllowEC2RunInstancesWithTags", "Effect": "Allow", "Action": [ "ec2:RunInstances", "ec2:CreateTags" ], "Resource": [ "arn:aws:ec2:*:*:instance/*", "arn:aws:ec2:*:*:volume/*" ] }, { "Sid": "EC2SecurityGroup", "Effect": "Allow", "Action": [ "ec2:CreateSecurityGroup", "ec2:RevokeSecurityGroupEgress", "ec2:AuthorizeSecurityGroupEgress", "ec2:CreateTags" ], "Resource": [ "arn:*:ec2:*:*:security-group/*", "arn:*:ec2:*:*:vpc/*" ] }, { "Sid": "EC2Remove", "Effect": "Allow", "Action": [ "ec2:TerminateInstances", "ec2:DeleteLaunchTemplate", "ec2:DeleteSecurityGroup" ], "Resource": [ "arn:aws:ec2:*:*:instance/*", "arn:aws:ec2:*:*:launch-template/*", "arn:*:ec2:*:*:security-group/*" ] }, { "Sid": "IAMInstanceProfile", "Effect": "Allow", "Action": [ "iam:CreateInstanceProfile", "iam:DeleteInstanceProfile", "iam:GetInstanceProfile", "iam:AddRoleToInstanceProfile", "iam:RemoveRoleFromInstanceProfile" ], "Resource": "arn:*:iam::*:instance-profile/*" }, { "Sid": "IAM", "Effect": "Allow", "Action": [ "iam:CreateRole", "iam:DeleteRole", "iam:AttachRolePolicy", "iam:DetachRolePolicy", "iam:getRolePolicy", "iam:PutRolePolicy", "iam:DeleteRolePolicy", "iam:GetRole", "iam:TagRole" ], "Resource": "arn:*:iam::*:role/*" }, { "Sid": "SSM", "Effect": "Allow", "Action": [ "ssm:StartAutomationExecution", "ssm:GetDocument", "ssm:GetAutomationExecution", "ssm:ListCommandInvocations", "ssm:GetParameters", "ssm:ListCommands", "ssm:GetCommandInvocation" ], "Resource": "*" }, { "Sid": "SSMSendCommand", "Effect": "Allow", "Action": [ "ssm:SendCommand" ], "Resource": "arn:aws:ssm:*:*:document/AWS-RunPowerShellScript" }, { "Sid": "SSMSendCommandOnlyFsxInstance", "Effect": "Allow", "Action": [ "ssm:SendCommand" ], "Resource": [ "arn:aws:ec2:*:*:instance/*" ], "Condition": { "StringLike": { "ssm:resourceTag/CreatedBy": [ "AWSSupport-ValidateFSxWindowsADConfig" ] } } }, { "Sid": "AllowPassRoleToEC2", "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:*:iam::*:role/AWSSupport-ValidateFSxWindowsADConfig-*", "Condition": { "StringEquals": { "iam:PassedToService": [ "ec2.amazonaws.com" ] } } }, { "Effect": "Allow", "Action": [ "s3:GetEncryptionConfiguration", "s3:GetBucketPublicAccessBlock", "s3:GetAccountPublicAccessBlock", "s3:GetBucketPolicyStatus", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Resource": "*" } ] }

Anweisungen

Gehen Sie wie folgt vor, um die Automatisierung zu konfigurieren:

-

Navigieren Sie

AWSSupport-ValidateFSxWindowsADConfigim Systems Manager unter Dokumente zu. -

Wählen Sie Execute automation (Automatisierung ausführen).

-

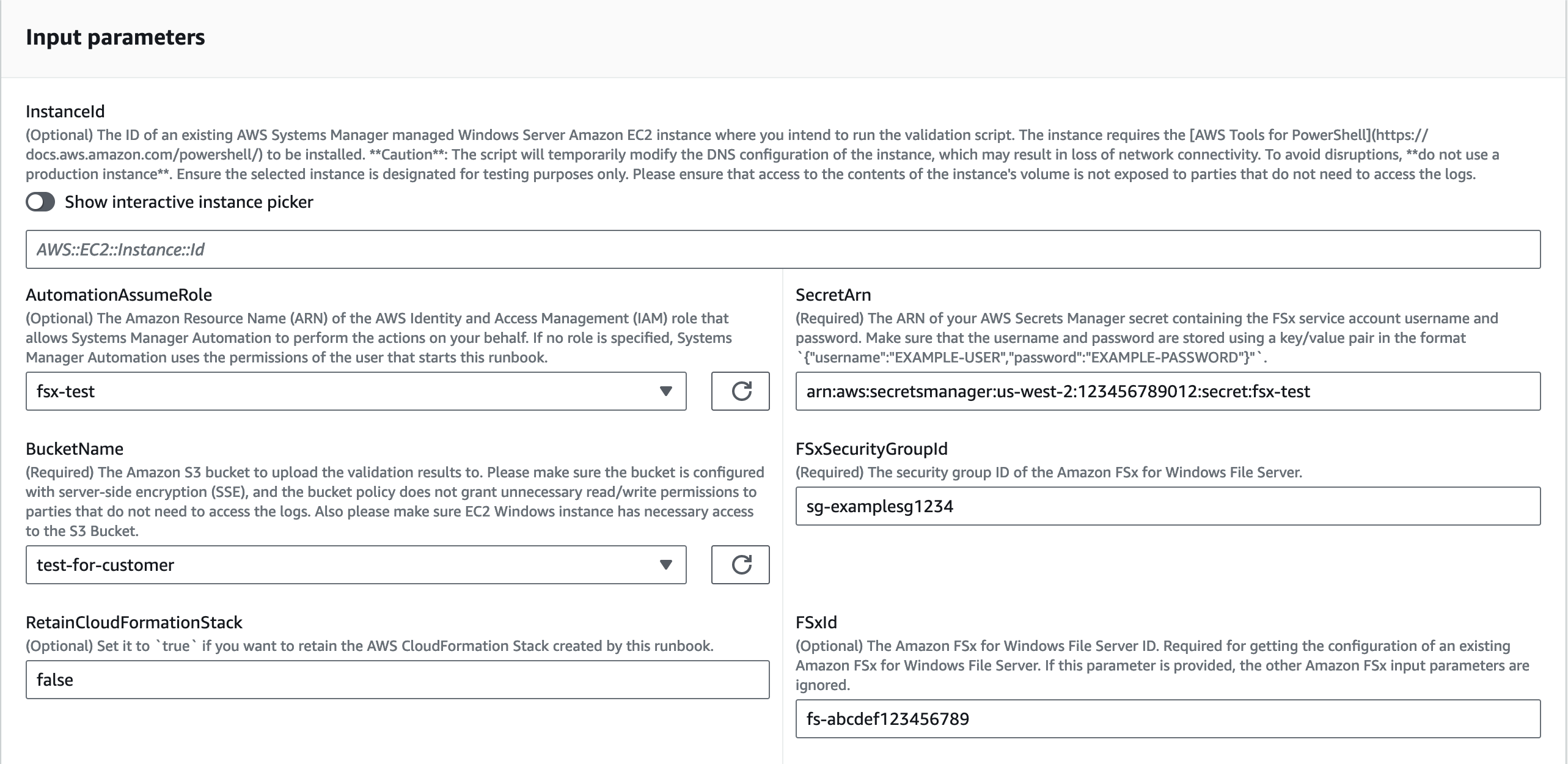

Geben Sie die folgenden Parameter ein, um das selbstverwaltete AD mit einem vorhandenen ausgefallenen oder falsch konfigurierten Amazon FSx zu validieren:

-

AutomationAssumeRole (Optional):

Der Amazon-Ressourcenname (ARN) der Rolle AWS Identity and Access Management (IAM), der es Systems Manager Automation ermöglicht, die Aktionen in Ihrem Namen durchzuführen. Wenn keine Rolle angegeben ist, verwendet Systems Manager Automation die Berechtigungen des Benutzers, der dieses Runbook startet.

-

FSxID (Bedingt):

Die Dateiserver-ID von Amazon FSx für Windows. Dies ist erforderlich, um zu überprüfen, ob Amazon FSx bereits ausgefallen oder falsch konfiguriert ist.

-

SecretArn (Erforderlich):

Der ARN Ihres Secrets Manager Manager-Geheimnisses, der den Benutzernamen und das Passwort des FSx Amazon-Servicekontos enthält. Stellen Sie sicher, dass der Benutzername und das Passwort als key/value Paar im folgenden Format gespeichert sind

{"username":"EXAMPLE-USER","password":"EXAMPLE-PASSWORD"}. Der CloudFormation Stack erstellt die Validierungsinstanz mit BerechtigungenGetSecretValuezur Ausführung dieses ARN. -

FSxSecurityGroupId (Erforderlich):

Die Sicherheitsgruppen-ID für den Amazon FSx for Windows File Server.

-

BucketName (Erforderlich):

Der Amazon S3 S3-Bucket, in den die Validierungsergebnisse hochgeladen werden sollen. Stellen Sie sicher, dass der Bucket mit serverseitiger Verschlüsselung (SSE) konfiguriert ist und dass die Bucket-Richtlinie Parteien, die nicht auf die Protokolle zugreifen müssen, keine unnötigen read/write Berechtigungen gewährt. Stellen Sie außerdem sicher, dass die Amazon EC2 Windows-Instance über den erforderlichen Zugriff auf den Amazon S3 S3-Bucket verfügt.

-

-

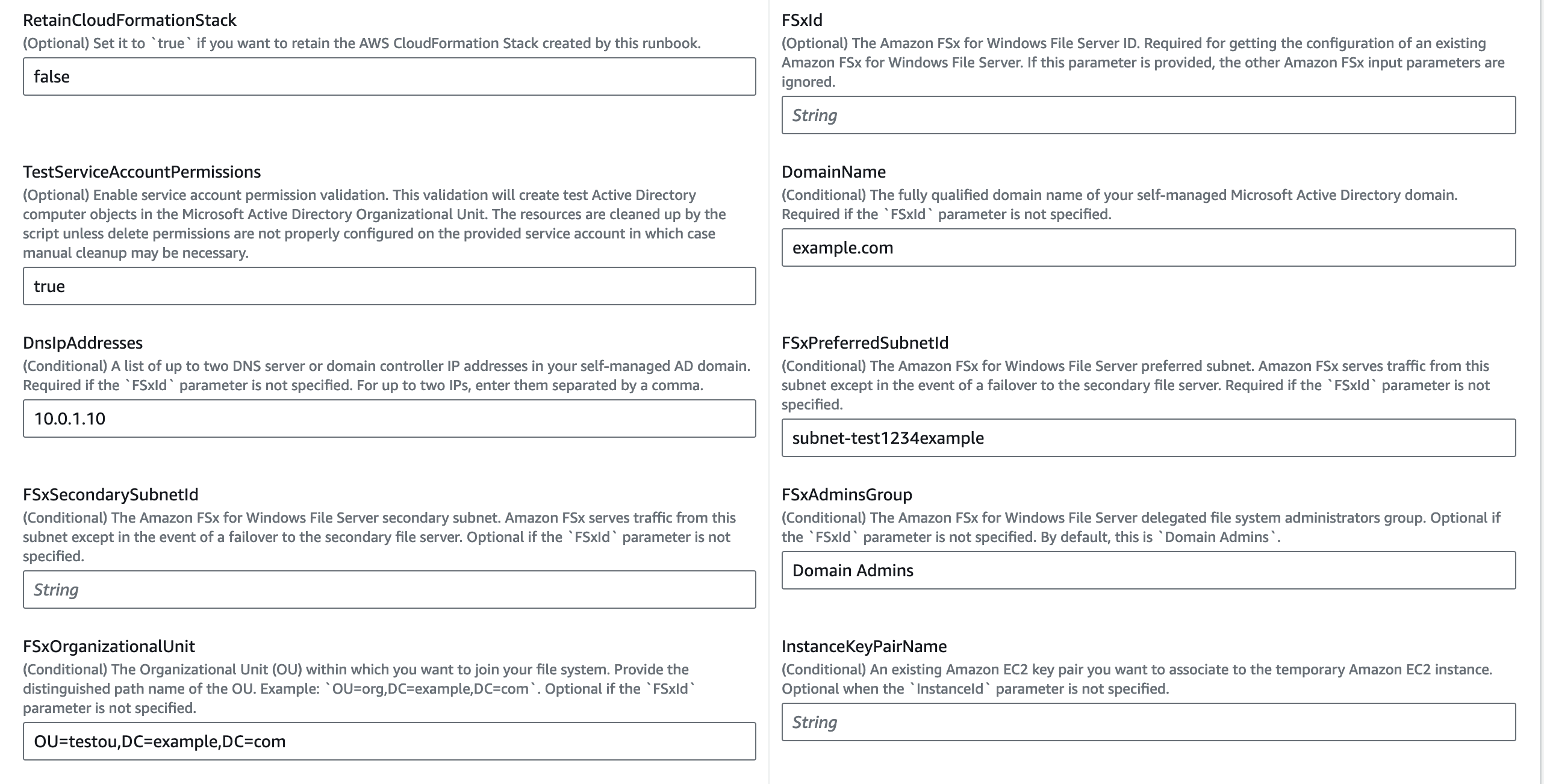

Um die selbstverwaltete AD-Konfiguration für eine neue FSx Amazon-Kreation zu validieren, geben Sie die folgenden Parameter ein:

-

AutomationAssumeRole (Optional):

Der Amazon-Ressourcenname (ARN) der Rolle AWS Identity and Access Management (IAM), der es Systems Manager Automation ermöglicht, die Aktionen in Ihrem Namen durchzuführen. Wenn keine Rolle angegeben ist, verwendet Systems Manager Automation die Berechtigungen des Benutzers, der dieses Runbook startet.

-

SecretArn (Erforderlich):

Der ARN Ihres Secrets Manager Manager-Geheimnisses, der den Benutzernamen und das Passwort des FSx Amazon-Servicekontos enthält. Stellen Sie sicher, dass der Benutzername und das Passwort als key/value Paar im folgenden Format gespeichert sind

{"username":"EXAMPLE-USER","password":"EXAMPLE-PASSWORD"}. Der CloudFormation Stack erstellt die Validierungsinstanz mit BerechtigungenGetSecretValuezur Ausführung dieses ARN. -

FSxSecurityGroupId (Erforderlich):

Die Sicherheitsgruppen-ID für den Amazon FSx for Windows File Server.

-

BucketName (Erforderlich):

Der Amazon S3 S3-Bucket, in den die Validierungsergebnisse hochgeladen werden sollen. Stellen Sie sicher, dass der Bucket mit serverseitiger Verschlüsselung (SSE) konfiguriert ist und dass die Bucket-Richtlinie Parteien, die nicht auf die Protokolle zugreifen müssen, keine unnötigen read/write Berechtigungen gewährt. Stellen Sie außerdem sicher, dass die Amazon EC2 Windows-Instance über den erforderlichen Zugriff auf den Amazon S3 S3-Bucket verfügt.

-

FSxPreferredSubnetId(Befristet):

Das bevorzugte Subnetz von Amazon FSx für Windows File Server.

-

DomainName (Befristet):

Der vollqualifizierte Domainname Ihrer selbstverwalteten Microsoft AD-Domain.

-

DnsIpAddresses (Befristet):

Eine Liste mit bis zu zwei DNS-Server- oder Domänencontroller-IP-Adressen in Ihrer selbstverwalteten AD-Domäne. Geben Sie für bis zu zwei IPs Werte diese durch ein Komma getrennt ein.

-

FSxAdminsGroup (Befristet):

Die Gruppe der delegierten Dateisystemadministratoren von Amazon FSx für Windows File Server. Standardmäßig ist dies

Domain Admins. -

FSxOrganizationalUnit(Befristet):

Die Organisationseinheit (OU), innerhalb der Sie Ihr Dateisystem verbinden möchten. Geben Sie den definierten Pfadnamen der Organisationseinheit an. Beispiel:

OU=org,DC=example,DC=com.

-

-

Wählen Sie Ausführen aus.

-

Die Automatisierung wird initiiert.

-

Das Dokument führt die folgenden Schritte aus:

-

CheckBucketPublicStatus(aws:ExecuteScript):

Prüft, ob der Amazon S3 S3-Ziel-Bucket möglicherweise öffentlichen Lese- und and/or Schreibzugriff auf seine Objekte gewährt.

-

BranchOnInputParameters(aws:branch):

Verzweigt nach den angegebenen Eingabeparametern wie FSx Amazon-ID oder FSx Amazon-Parametern.

-

AssertFileSystemTypeIsWindows(aws: assertAwsResource Eigentum):

Wenn die FSx Amazon-ID angegeben ist, wird überprüft, ob der Dateisystemtyp Amazon FSx for Windows File Server ist.

-

GetValidationInputs(aws:ExecuteScript):

Gibt die selbstverwaltete Microsoft AD-Konfiguration zurück, die für die CloudFormation Vorlage zum Erstellen der EC2 Amazon-Instance erforderlich ist.

-

BranchOnInstanceId (aws:branch):

Verzweigt auf der angegebenen Eingabe.

InstanceIdFalls angegeben,InstanceIdwird das Validierungsskript automatisch auf der EC2 Amazon-Zielinstanz ausgeführtstep:RunValidationScript. -

Erstellen EC2 InstanceStack (aws:createStack):

Erstellt die EC2 Amazon-Instance im bevorzugten Subnetz und verwendet den CloudFormation Ort, an dem das

AmazonFSxADValidationTool ausgeführt wird -

DescribeStackResources(awsexecuteAwsApi):

Beschreibt den CloudFormation Stack zum Abrufen der temporären EC2 Amazon-Instance-ID.

-

WaitForEC2InstanceToBeManaged(aws: waitForAwsResourceProperty):

Wartet, bis die EC2 Amazon-Instance von Systems Manager verwaltet wird, um das Validierungsskript mit SSM Run Command auszuführen.

-

GetAmazonFSxADValidationAnhang (aws): executeAwsApi

Ruft die

AmazonFSxADValidationTool-URL aus den Runbook-Anhängen ab. -

RunValidationScript(aws:RunCommand):

Führt das

AmazonFSxADValidationTool auf der temporären EC2 Amazon-Instance aus und speichert das Ergebnis in dem imBucketNameParameter angegebenen Amazon S3-Bucket. -

DescribeErrorsFromStackEvents(aws:ExecuteScript):

Beschreibt die CloudFormation Stack-Ereignisse, falls die Runbooks den Stack nicht erstellen können.

-

BranchOnRetainCloudFormationStack(aws:branch):

Verzweigt nach den

InstanceIdParameternRetainCloudFormationStackund, um zu bestimmen, ob der CloudFormation Stack gelöscht werden soll. -

DeleteCloudFormationStack(aws:deleteStack):

Löscht den CloudFormation Stapel.

-

-

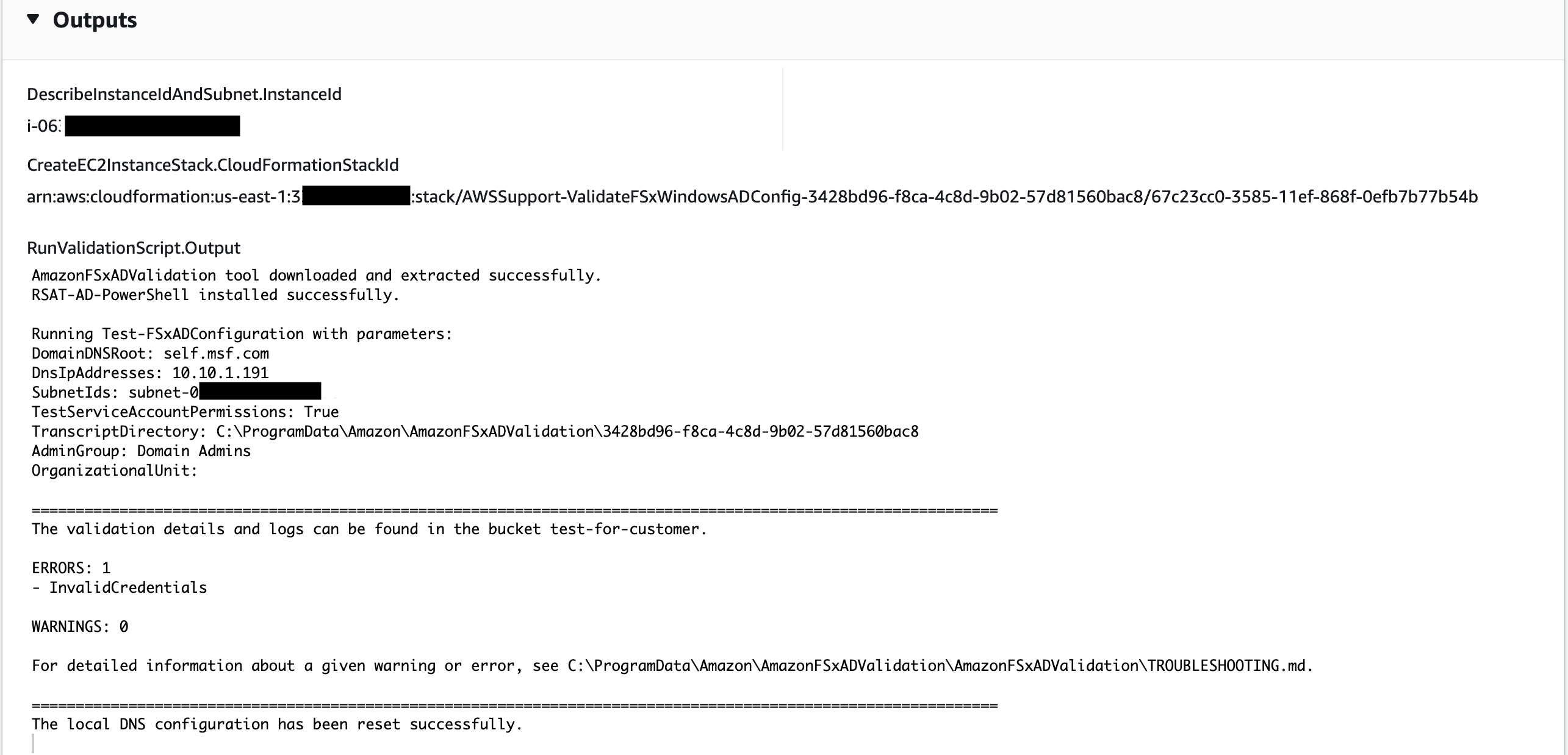

Wenn der Vorgang abgeschlossen ist, finden Sie im Abschnitt Ausgaben die Ergebnisse der Ausführung:

Das Runbook lädt die Ergebnisse der Ausführung des Überprüfungsskripts in den Amazon S3 S3-Bucket hoch.

Referenzen

Systems Manager Automation

AWS Servicedokumentation