Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWSSupport-TroubleshootMWAAEnvironmentCreation

Beschreibung

Das AWSSupport-TroubleshootMWAAEnvironmentCreation Runbook enthält Informationen zum Debuggen von Problemen bei der Erstellung von Amazon Managed Workflows for Apache Airflow (Amazon MWAA) -Umgebungen und zur Durchführung von Prüfungen zusammen mit den dokumentierten Gründen nach bestem Wissen und Gewissen, um den Fehler zu identifizieren.

Wie funktioniert es?

Das Runbook führt die folgenden Schritte aus:

-

Ruft die Details der Amazon MWAA-Umgebung ab.

-

Überprüft die Berechtigungen der Ausführungsrolle.

-

Überprüft, ob die Umgebung berechtigt ist, den angegebenen AWS KMS Schlüssel für die Protokollierung zu verwenden, und ob die erforderliche CloudWatch Protokollgruppe vorhanden ist.

-

Analysiert die Protokolle in der angegebenen Protokollgruppe, um Fehler zu finden.

-

Überprüft die Netzwerkkonfiguration, um zu überprüfen, ob die Amazon MWAA-Umgebung Zugriff auf die erforderlichen Endpunkte hat.

-

Generiert einen Bericht mit den Ergebnissen.

Führen Sie diese Automatisierung aus (Konsole)

Art des Dokuments

Automatisierung

Eigentümer

Amazon

Plattformen

/

Erforderliche IAM-Berechtigungen

Der AutomationAssumeRole Parameter erfordert die folgenden Aktionen, um das Runbook erfolgreich zu verwenden.

-

airflow:GetEnvironment -

cloudtrail:LookupEvents -

ec2:DescribeNatGateways -

ec2:DescribeNetworkAcls -

ec2:DescribeNetworkInterfaces -

ec2:DescribeRouteTables -

ec2:DescribeSecurityGroups -

ec2:DescribeSubnets -

ec2:DescribeVpcEndpoints -

iam:GetPolicy -

iam:GetPolicyVersion -

iam:GetRolePolicy -

iam:ListAttachedRolePolicies -

iam:ListRolePolicies -

iam:SimulateCustomPolicy -

kms:GetKeyPolicy -

kms:ListAliases -

logs:DescribeLogGroups -

logs:FilterLogEvents -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetPublicAccessBlock -

s3control:GetPublicAccessBlock -

ssm:StartAutomationExecution -

ssm:GetAutomationExecution

Anweisungen

Gehen Sie wie folgt vor, um die Automatisierung zu konfigurieren:

-

Navigieren Sie

AWSSupport-TroubleshootMWAAEnvironmentCreationim Systems Manager unter Dokumente zu. -

Wählen Sie Execute automation (Automatisierung ausführen).

-

Geben Sie für die Eingabeparameter Folgendes ein:

-

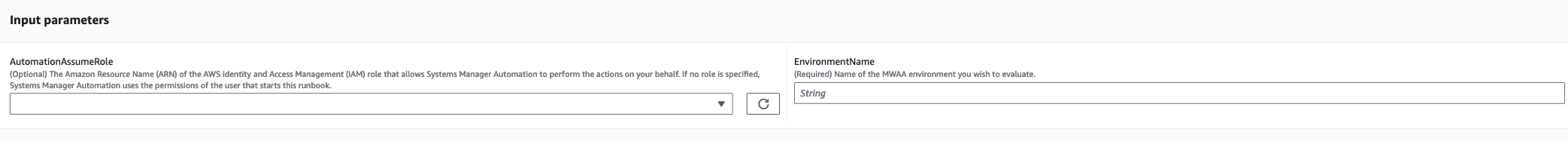

AutomationAssumeRole (Fakultativ):

Der Amazon-Ressourcenname (ARN) der Rolle AWS AWS Identity and Access Management (IAM), der es Systems Manager Automation ermöglicht, die Aktionen in Ihrem Namen durchzuführen. Wenn keine Rolle angegeben ist, verwendet Systems Manager Automation die Berechtigungen des Benutzers, der dieses Runbook startet.

-

EnvironmentName (Erforderlich):

Name der Amazon MWAA-Umgebung, die Sie bewerten möchten.

-

-

Wählen Sie Ausführen aus.

-

Die Automatisierung wird eingeleitet.

-

Das Dokument führt die folgenden Schritte aus:

-

GetMWAAEnvironmentDetails:Ruft die Details der Amazon MWAA-Umgebung ab. Schlägt dieser Schritt fehl, wird der Automatisierungsprozess angehalten und als angezeigt.

Failed -

CheckIAMPermissionsOnExecutionRole:Überprüft, ob die Ausführungsrolle über die erforderlichen Berechtigungen für Amazon MWAA-, Amazon S3- CloudWatch, CloudWatch Logs- und Amazon SQS-Ressourcen verfügt. Wenn ein vom Kunden verwalteter Schlüssel AWS Key Management Service (AWS KMS) erkannt wird, validiert die Automatisierung die erforderlichen Berechtigungen des Schlüssels. In diesem Schritt wird mithilfe der

iam:SimulateCustomPolicyAPI festgestellt, ob die Automatisierungsausführungsrolle alle erforderlichen Berechtigungen erfüllt. -

CheckKMSPolicyOnKMSKey:Prüft, ob die AWS KMS Schlüsselrichtlinie es der Amazon MWAA-Umgebung erlaubt, den Schlüssel für die Verschlüsselung CloudWatch von Protokollen zu verwenden. Wenn der AWS KMS Schlüssel AWS verwaltet wird, überspringt die Automatisierung diese Prüfung.

-

CheckIfRequiredLogGroupsExists:Prüft, ob die erforderlichen CloudWatch Protokollgruppen für die Amazon MWAA-Umgebung vorhanden sind. Wenn nicht, sucht die Automatisierung CloudTrail nach Ereignissen

CreateLogGroup.DeleteLogGroupIn diesem Schritt wird auch nachCreateLogGroupEreignissen gesucht. -

BranchOnLogGroupsFindings:Verzweigungen, die auf der Existenz von CloudWatch Protokollgruppen basieren, die sich auf die Amazon MWAA-Umgebung beziehen. Wenn mindestens eine Protokollgruppe vorhanden ist, analysiert die Automatisierung sie, um Fehler zu lokalisieren. Wenn keine Protokollgruppen vorhanden sind, überspringt die Automatisierung den nächsten Schritt.

-

CheckForErrorsInLogGroups:Analysiert die CloudWatch Protokollgruppen, um Fehler zu finden.

-

GetRequiredEndPointsDetails:Ruft die von der Amazon MWAA-Umgebung verwendeten Service-Endpunkte ab.

-

CheckNetworkConfiguration:Überprüft, ob die Netzwerkkonfiguration der Amazon MWAA-Umgebung die Anforderungen erfüllt, einschließlich Prüfungen von Sicherheitsgruppen, Netzwerken ACLs, Subnetzen und Routingtabellenkonfigurationen.

-

CheckEndpointsConnectivity:Ruft die

AWSSupport-ConnectivityTroubleshooteruntergeordnete Automatisierung auf, um die Konnektivität der Amazon MWAA mit den erforderlichen Endpunkten zu überprüfen. -

CheckS3BlockPublicAccess:Überprüft, ob der Amazon S3-Bucket der Amazon MWAA-Umgebung

Block Public Accessaktiviert wurde, und überprüft auch die allgemeinen Amazon S3 S3-Einstellungen für Block Public Access des Kontos. -

GenerateReport:Sammelt Informationen aus der Automatisierung und druckt das Ergebnis oder die Ausgabe jedes Schritts aus.

-

-

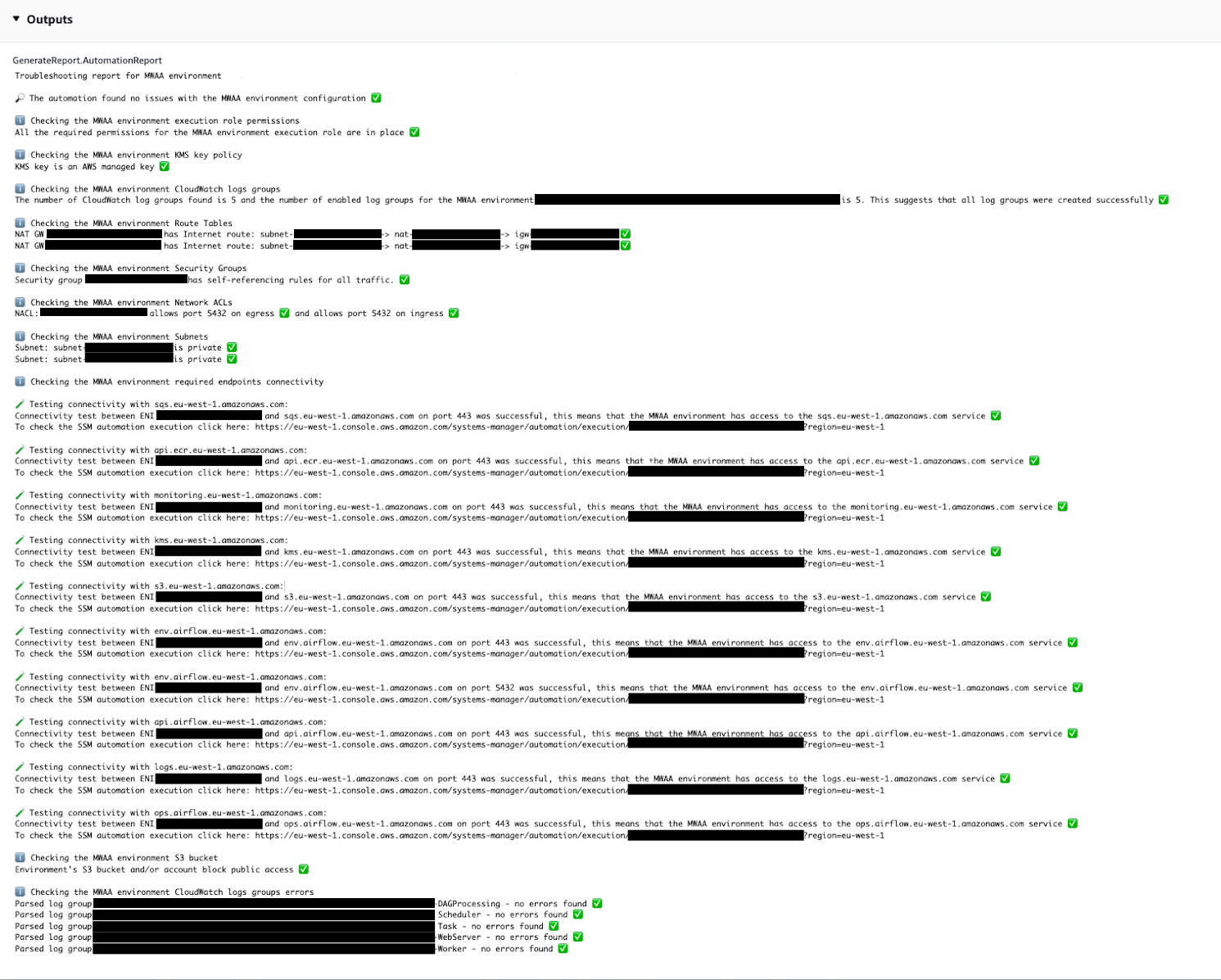

Wenn Sie den Vorgang abgeschlossen haben, finden Sie im Abschnitt Ausgaben die detaillierten Ergebnisse der Ausführung:

-

Überprüfen der Berechtigungen für die Ausführungsrolle der Amazon MWAA-Umgebung:

Überprüft, ob die Ausführungsrolle über die erforderlichen Berechtigungen für Amazon MWAA-, Amazon S3- CloudWatch, CloudWatch Logs- und Amazon SQS-Ressourcen verfügt. Wenn ein vom Kunden verwalteter AWS KMS Schlüssel erkannt wird, validiert die Automatisierung die erforderlichen Berechtigungen des Schlüssels.

-

Überprüfung der AWS KMS Schlüsselrichtlinie für die Amazon MWAA-Umgebung:

Überprüft, ob die Ausführungsrolle über die erforderlichen Berechtigungen für Amazon MWAA-, Amazon S3- CloudWatch, CloudWatch Logs- und Amazon SQS-Ressourcen verfügt. Wenn ein vom Kunden verwalteter AWS KMS Schlüssel erkannt wird, überprüft die Automatisierung außerdem, ob die erforderlichen Berechtigungen für den Schlüssel vorhanden sind.

-

Überprüfen der CloudWatch Protokollgruppen der Amazon MWAA-Umgebung:

Überprüft, ob die erforderlichen CloudWatch Protokollgruppen für die Amazon MWAA-Umgebung vorhanden sind. Wenn dies nicht der Fall ist, überprüft die Automatisierung dann, ob CloudTrail Ereignisse gefunden wurden

CreateLogGroup.DeleteLogGroup -

Überprüfung der Routentabellen der Amazon MWAA-Umgebung:

Überprüft, ob die Amazon VPC-Routing-Tabellen in der Amazon MWAA-Umgebung ordnungsgemäß konfiguriert sind.

-

Sicherheitsgruppen der Amazon MWAA-Umgebung überprüfen:

Überprüft, ob die Amazon VPC-Sicherheitsgruppen der Amazon MWAA-Umgebung ordnungsgemäß konfiguriert sind.

-

Überprüfen des Amazon MWAA-Umgebungsnetzwerks: ACLs

Überprüft, ob die Amazon VPC-Sicherheitsgruppen in der Amazon MWAA-Umgebung ordnungsgemäß konfiguriert sind.

-

Überprüfung der Subnetze der Amazon MWAA-Umgebung:

Überprüft, ob die Subnetze der Amazon MWAA-Umgebung privat sind.

-

Für die Überprüfung der Amazon MWAA-Umgebung war die Konnektivität der Endgeräte erforderlich:

Überprüft, ob die Amazon MWAA-Umgebung auf die erforderlichen Endpunkte zugreifen kann. Zu diesem Zweck ruft die Automatisierung die Automatisierung auf.

AWSSupport-ConnectivityTroubleshooter -

Überprüfen des Amazon S3-Buckets in der Amazon MWAA-Umgebung:

Überprüft, ob der Amazon S3-Bucket der Amazon MWAA-Umgebung

Block Public Accessaktiviert wurde, und überprüft auch die Amazon S3 S3-Einstellungen für den Block Public Access des Kontos. -

Bei der Überprüfung der Amazon MWAA-Umgebung werden Gruppenfehler CloudWatch protokolliert:

Analysiert die vorhandenen CloudWatch Protokollgruppen der Amazon MWAA-Umgebung, um Fehler zu lokalisieren.

-

Referenzen

Systems Manager Automation