Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Übersicht über die Architektur

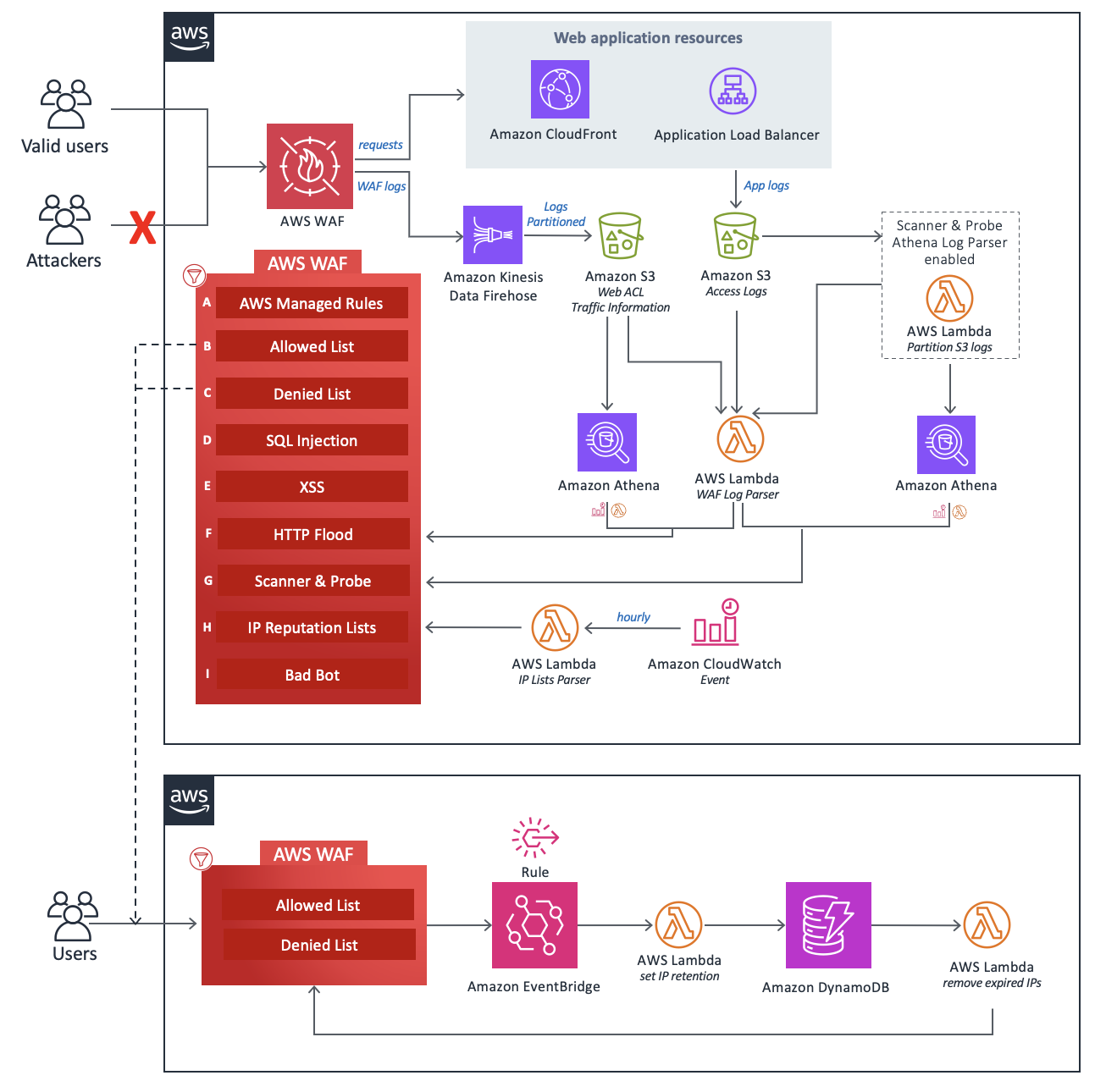

Dieser Abschnitt enthält ein Referenzdiagramm zur Implementierungsarchitektur für die mit dieser Lösung bereitgestellten Komponenten.

Architekturdiagramm

Durch die Bereitstellung dieser Lösung mit den Standardparametern werden die folgenden Komponenten in Ihrem AWS-Konto bereitgestellt.

CloudFormation template stellt AWS WAF und andere AWS-Ressourcen bereit, um Ihre Webanwendung vor häufigen Angriffen zu schützen.

Im Mittelpunkt des Designs steht eine AWS WAF WAF-Web-ACL

Die Komponenten dieser Lösung lassen sich in die folgenden Schutzbereiche einteilen.

Anmerkung

Die Gruppenbezeichnungen spiegeln nicht die Prioritätsstufe der WAF-Regeln wider.

-

AWS Managed Rules (A) — Diese Komponente enthält IP-Reputationsregelgruppen von AWS Managed Rules, Basisregelgruppen und anwendungsfallspezifische Regelgruppen. Diese Regelgruppen schützen vor der Ausnutzung häufiger Sicherheitslücken in Anwendungen oder vor anderem unerwünschtem Datenverkehr, einschließlich solcher, die in OWASP-Publikationen

beschrieben sind, ohne dass Sie Ihre eigenen Regeln schreiben müssen. -

Manuelle IP-Listen (B und C) — Diese Komponenten erstellen zwei AWS-WAF-Regeln. Mit diesen Regeln können Sie manuell IP-Adressen einfügen, die Sie zulassen oder verweigern möchten. Mithilfe von EventBridgeAmazon-Regeln und Amazon

DynamoDB können Sie die IP-Aufbewahrung konfigurieren und abgelaufene IP-Adressen für zulässige oder verweigerte IP-Sets entfernen. Weitere Informationen finden Sie unter Konfiguration der IP-Aufbewahrung für zugelassene und verweigerte AWS-WAF-IP-Sets. -

SQL Injection (D) und XSS (E) — Diese Komponenten konfigurieren zwei AWS-WAF-Regeln, die zum Schutz vor gängigen SQL-Injections- oder Cross-Site-Scripting-Mustern (XSS) in der URI, der Abfragezeichenfolge oder dem Hauptteil einer Anfrage konzipiert sind.

-

HTTP Flood (F) — Diese Komponente schützt vor Angriffen, die aus einer großen Anzahl von Anfragen von einer bestimmten IP-Adresse bestehen, wie z. B. einem Web-Layer-S-Angriff oder einem DDo Brute-Force-Anmeldeversuch. Mit dieser Regel legen Sie ein Kontingent fest, das die maximale Anzahl eingehender Anfragen definiert, die von einer einzelnen IP-Adresse innerhalb eines Standardzeitraums von fünf Minuten zulässig sind (konfigurierbar mit dem Parameter Athena Query Run Time Schedule). Wenn dieser Schwellenwert überschritten wird, werden weitere Anfragen von der IP-Adresse vorübergehend blockiert. Sie können diese Regel mithilfe einer ratenbasierten AWS-WAF-Regel oder durch die Verarbeitung von AWS-WAF-Protokollen mithilfe einer Lambda-Funktion oder einer Athena-Abfrage implementieren. Weitere Informationen zu den Kompromissen im Zusammenhang mit den Optionen zur Abwehr von HTTP-Überschwemmungen finden Sie unter Optionen für den Log-Parser.

-

Scanner and Probe (G) — Diese Komponente analysiert Anwendungszugriffsprotokolle und sucht nach verdächtigem Verhalten, wie z. B. einer ungewöhnlich hohen Anzahl von Fehlern, die durch einen Ursprung verursacht wurden. Anschließend werden diese verdächtigen Quell-IP-Adressen für einen vom Kunden festgelegten Zeitraum gesperrt. Sie können diese Regel mithilfe einer Lambda-Funktion

oder einer Athena-Abfrage implementieren. Weitere Informationen zu den Kompromissen im Zusammenhang mit den Optionen zur Abwehr von Scannern und Sonden finden Sie unter Optionen für den Log-Parser. -

IP-Reputationslisten (H) — Bei dieser Komponente handelt es sich um die

IP Lists ParserLambda-Funktion, die IP-Reputationslisten von Drittanbietern stündlich auf neue Bereiche überprüft, die gesperrt werden sollen. Zu diesen Listen gehören die Spamhaus-Listen Don't Route Or Peer (DROP) und Extended DROP (EDROP), die Proofpoint Emerging Threats IP-Liste und die Tor-Exit-Knotenliste. -

Bad Bot (I) — Diese Komponente verbessert die Erkennung böser Bots, indem sie zusätzlich zum Honeypot-Mechanismus direkte Verbindungen zu einem Application Load Balancer (ALB) oder Amazon CloudFront überwacht. Wenn ein Bot den Honeypot umgeht und versucht, mit ALB oder zu interagieren, analysiert das System Anforderungsmuster und Protokolle CloudFront, um böswillige Aktivitäten zu identifizieren. Wenn ein böser Bot erkannt wird, wird seine IP-Adresse extrahiert und zu einer AWS-WAF-Sperrliste hinzugefügt, um weiteren Zugriff zu verhindern. Die Erkennung bösartiger Bots erfolgt über eine strukturierte Logikkette, die eine umfassende Bedrohungsabdeckung gewährleistet:

-

HTTP Flood Protection Lambda Log Parser — Sammelt schädliche Bot IPs aus Protokolleinträgen während der Hochwasseranalyse.

-

Scanner & Probe Protection Lambda Log Parser — Identifiziert bösartige Bots anhand IPs scannerbezogener Protokolleinträge.

-

HTTP Flood Protection Athena Log Parser — Extrahiert bösartige Bots IPs aus Athena-Protokollen und verwendet dabei Partitionen für den gesamten Abfragelauf.

-

Scanner & Probe Protection Athena Log Parser — Ruft bösartige Bots IPs aus scannerbezogenen Athena-Protokollen ab und verwendet dabei dieselbe Partitionierungsstrategie.

-

Fallback-Erkennung — Wenn sowohl HTTP Flood Protection als auch Scanner & Probe Protection deaktiviert sind, stützt sich das System auf den Log Lambda-Parser, der Bot-Aktivitäten auf der Grundlage von WAF-Labelfiltern protokolliert.

-

Jede der drei benutzerdefinierten Lambda-Funktionen in dieser Lösung veröffentlicht Laufzeitmetriken auf CloudWatch. Weitere Informationen zu diesen Lambda-Funktionen finden Sie unter Komponentendetails.