Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sicherheit

Wenn Sie Systeme auf der AWS-Infrastruktur aufbauen, werden die Sicherheitsaufgaben zwischen Ihnen und AWS aufgeteilt. Dieses Modell der geteilten Verantwortung

AWS KMS

Die Lösung erstellt einen vom Kunden verwalteten AWS-Schlüssel, der zur Konfiguration der serverseitigen Verschlüsselung für das SNS-Thema und die DynamoDB-Tabellen verwendet wird.

Amazon IAM

Die Lambda-Funktionen der Lösung erfordern Berechtigungen für den Zugriff auf Hub-Kontoressourcen und Zugriff auf get/put Systems Manager Manager-Parameter, Zugriff auf CloudWatch Protokollgruppen, AWS KMS KMS-Schlüssel, RDS encryption/decryption, and publish messages to SNS. In addition, Instance Scheduler will also create Scheduling Roles in all managed accounts that will provide access to start/stop EC2, Autoscaling-Ressourcen, DB-Instances, das Ändern von Instance-Attributen und das Aktualisieren von Tags für diese Ressourcen. Alle erforderlichen Berechtigungen werden von der Servicerolle Solution to Lambda bereitgestellt, die als Teil der Lösungsvorlage erstellt wurde.

Bei der Bereitstellung stellt Instance Scheduler IAM-Rollen mit eingeschränktem Geltungsbereich für jede seiner Lambda-Funktionen zusammen mit Scheduler-Rollen bereit, die nur von bestimmten Scheduling-Lambdas in der bereitgestellten Hub-Vorlage übernommen werden können. Diese Schedule-Rollen werden Namen haben, die dem Muster folgen, und. {namespace}-Scheduler-Role {namespace}-ASG-Scheduling-Role

Detaillierte Informationen zu den Berechtigungen, die den einzelnen Servicerollen gewährt werden, finden Sie in den CloudFormation Vorlagen.

Verschlüsselte EC2 EBS-Volumes

Wenn Sie EC2 Instances planen, die an mit AWS KMS verschlüsselte EBS-Volumes angehängt sind, müssen Sie Instance Scheduler die Erlaubnis erteilen, die zugehörigen AWS-KMS-Schlüssel zu verwenden. Dadurch kann Amazon EC2 die angehängten EBS-Volumes während der gestarteten Funktion entschlüsseln. Diese Berechtigung muss der Scheduling-Rolle in demselben Konto erteilt werden wie die EC2 Instance (s), die den Schlüssel verwenden.

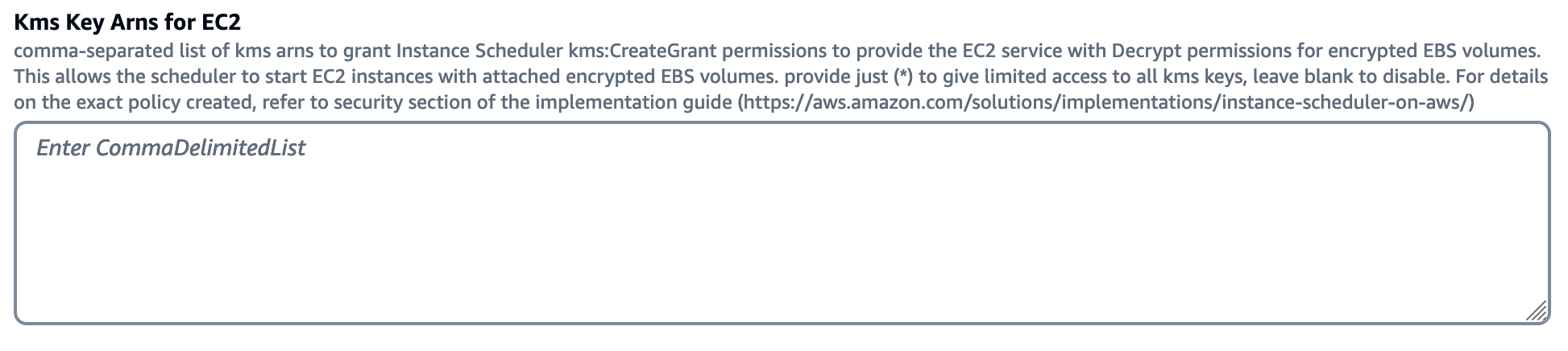

Um die Erlaubnis zur Verwendung eines AWS-KMS-Schlüssels mit Instance Scheduler zu erteilen, fügen Sie den ARN des AWS-KMS-Schlüssels zum Instance Scheduler-Stack (Hub oder Spoke) in demselben Konto hinzu wie die EC2 Instance (s), die die Schlüssel verwenden:

KMS-Schlüssel ARNS für EC2

Dadurch wird automatisch die folgende Richtlinie generiert und der Planungsrolle für dieses Konto hinzugefügt:

{ "Version": "2012-10-17", "Statement": [ { "Condition": { "StringLike": { "kms:ViaService": "ec2.*.amazonaws.com" }, "Null": { "kms:EncryptionContextKeys": "false", "kms:GrantOperations": "false" }, "ForAllValues:StringEquals": { "kms:EncryptionContextKeys": [ "aws:ebs:id" ], "kms:GrantOperations": [ "Decrypt" ] }, "Bool": { "kms:GrantIsForAWSResource": "true" } }, "Action": "kms:CreateGrant", "Resource": [ "Your-KMS-ARNs-Here" ], "Effect": "Allow" } ] }

EC2 License Manager

Wenn Sie EC2 Instances planen, die in AWS License Manager verwaltet werden, müssen Sie Instance Scheduler die Erlaubnis erteilen, die zugehörigen Lizenzkonfigurationen zu verwenden. Auf diese Weise kann die Lösung Instances ordnungsgemäß starten und beenden und gleichzeitig die Lizenzbestimmungen einhalten. Diese Berechtigung muss der Scheduling-Rolle in demselben Konto erteilt werden wie die EC2 Instanz (en), die den License Manager verwenden.

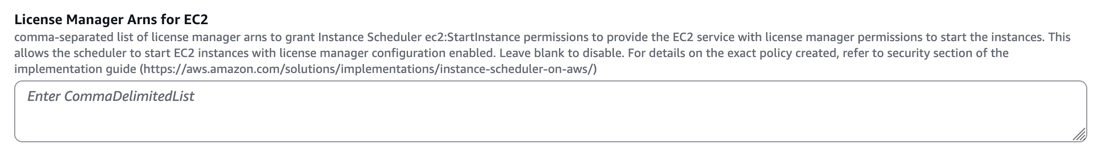

Um die Erlaubnis zur Verwendung von AWS License Manager mit Instance Scheduler ARNs zu erteilen, fügen Sie die License Manager Manager-Konfiguration dem Instance Scheduler-Stack (Hub oder Spoke) in demselben Konto hinzu wie die EC2 Instance (s), die License Manager verwenden:

License Manager Manager-Konfiguration ARNs für EC2

Dadurch wird automatisch die folgende Richtlinie generiert und der Planungsrolle für dieses Konto hinzugefügt:

{ "Version": "2012-10-17", "Statement": [ { "Action": "ec2:StartInstances", "Resource": [ "Your-License-Manager-ARNs-Here" ], "Effect": "Allow" } ] }

Weitere Informationen zu License Manager-Berechtigungen finden Sie unter Identitäts- und Zugriffsmanagement für AWS License Manager im AWS License Manager Manager-Benutzerhandbuch.