Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Ermöglichen Sie vollautomatische Problembehebungen

Die andere Betriebsart der Lösung besteht darin, Ergebnisse automatisch zu korrigieren, sobald sie im Security Hub eingehen.

Wichtig

Bevor Sie vollautomatische Problembehebungen aktivieren, stellen Sie sicher, dass die Lösung in den Konten und Regionen konfiguriert ist, in denen Sie den Anforderungen entsprechen, dass die Lösung automatische Änderungen vornimmt. Wenn Sie den Umfang der automatisierten Problembehebungen der Lösung einschränken möchten, lesen Sie den nachfolgenden Abschnitt über das Filtern vollautomatischer Abhilfemaßnahmen.

Beispiel: Vollautomatische Problembehebungen für Lambda.1 aktivieren

Wenn Sie automatische Korrekturen aktivieren, werden Korrekturen für alle Ressourcen eingeleitet, die der von Ihnen aktivierten Steuerung entsprechen (Lambda.1).

Wichtig

Bestätigen Sie, dass diese Berechtigung allen öffentlichen Lambda-Funktionen im Rahmen der Lösung entzogen werden soll. Vollautomatische Problembehebungen sind nicht auf die von Ihnen erstellte Funktion beschränkt. Die Lösung behebt diese Steuerung, wenn sie in einem der Konten und Regionen, in denen sie installiert ist, erkannt wird.

| Account | Zweck | Aktion in US-East-1 | Aktion in US-West-2 |

|---|---|---|---|

|

|

Admin. |

Bestätigen Sie, dass keine öffentlichen Funktionen gewünscht sind |

Bestätigen Sie, dass keine öffentlichen Funktionen gewünscht sind |

|

|

Mitglied |

Bestätigen Sie, dass keine öffentlichen Funktionen gewünscht sind |

Bestätigen Sie, dass keine öffentlichen Funktionen gewünscht sind |

Suchen Sie die DynamoDB-Tabelle für die Behebungskonfiguration.

Sehen Sie sich im Administratorkonto den Stack Outputs für den Admin-Stack in der Konsole an. CloudFormation Sie sehen eine Ausgabe mit dem TitelRemediationConfigurationDynamoDBTable.

Dies ist der Name der DynamoDB-Tabelle „Remediation Configuration“, die automatisierte Behebungskonfigurationen für die Lösung steuert. Kopieren Sie den Wert dieser Ausgabe und suchen Sie die entsprechende DynamoDB-Tabelle in der DynamoDB-Konsole.

| Account | Zweck | Aktion in US-East-1 | Aktion in US-West-2 |

|---|---|---|---|

|

|

Admin. |

Suchen Sie die DynamoDB-Tabelle „Remediation Configuration“. |

Keine |

|

|

Mitglied |

Keine |

Keine |

Ändern Sie die Tabelle mit der Behebungskonfiguration

Wählen Sie in der DynamoDB-Konsole, in der Sie die Tabelle mit der Behebungskonfiguration gefunden haben, die Option Tabellenelemente durchsuchen aus.

Jedes Element in der Tabelle entspricht einem Security Hub-Steuerelement, das von der Lösung unterstützt wird. Jedes Element hat ein automatedRemediationEnabled Attribut, das geändert werden kann, um vollautomatische Korrekturen für das zugehörige Steuerelement zu ermöglichen.

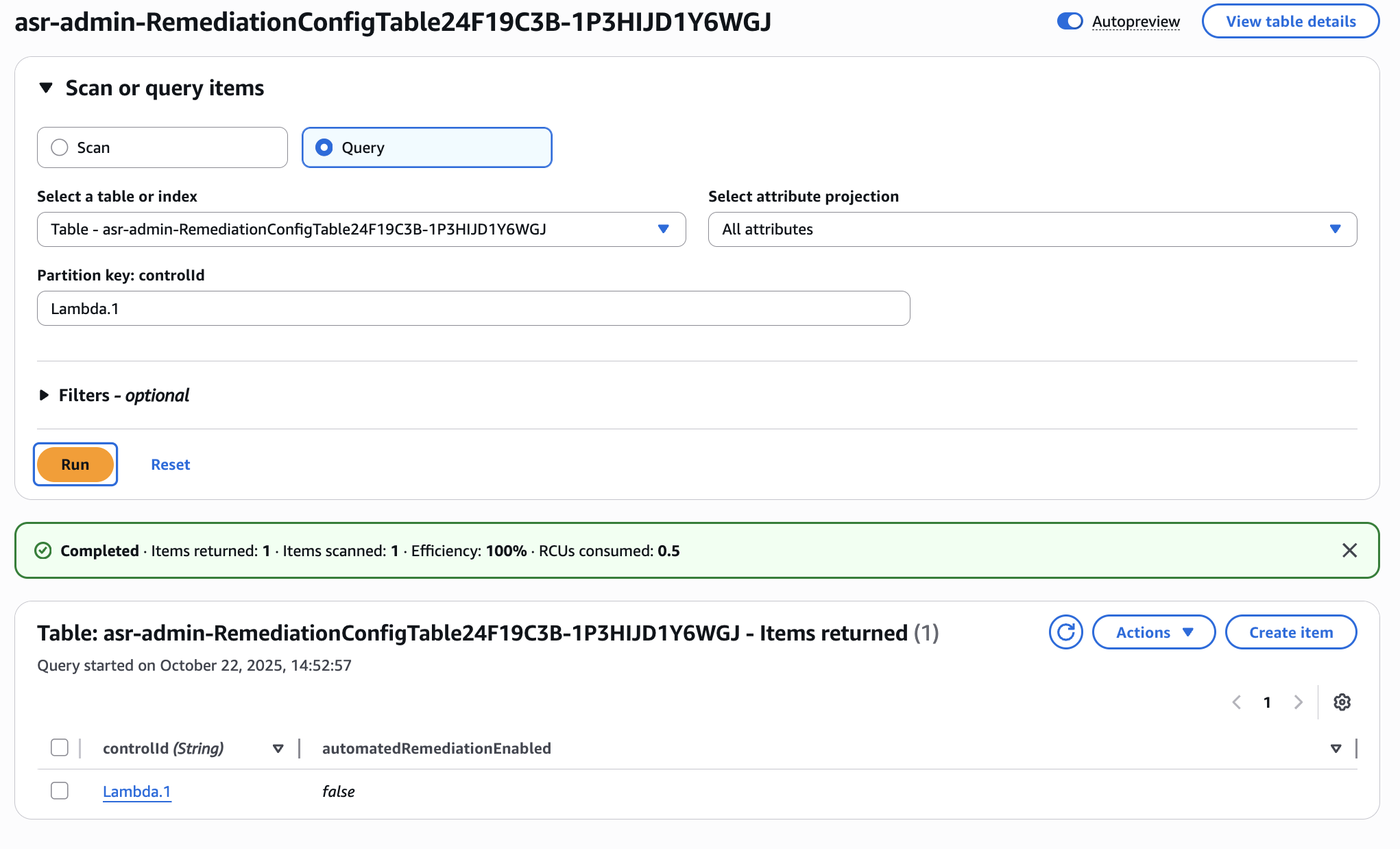

Um Lambda.1 zu aktivieren, wählen Sie unter Elemente scannen oder abfragen die Option Abfrage aus. Geben Sie unter Partitionsschlüssel: ControlID die Eingabe ein Lambda.1 und klicken Sie auf Ausführen. Es wird ein einziger Artikel zurückgegeben, der der Lambda.1-Steuerung entspricht.

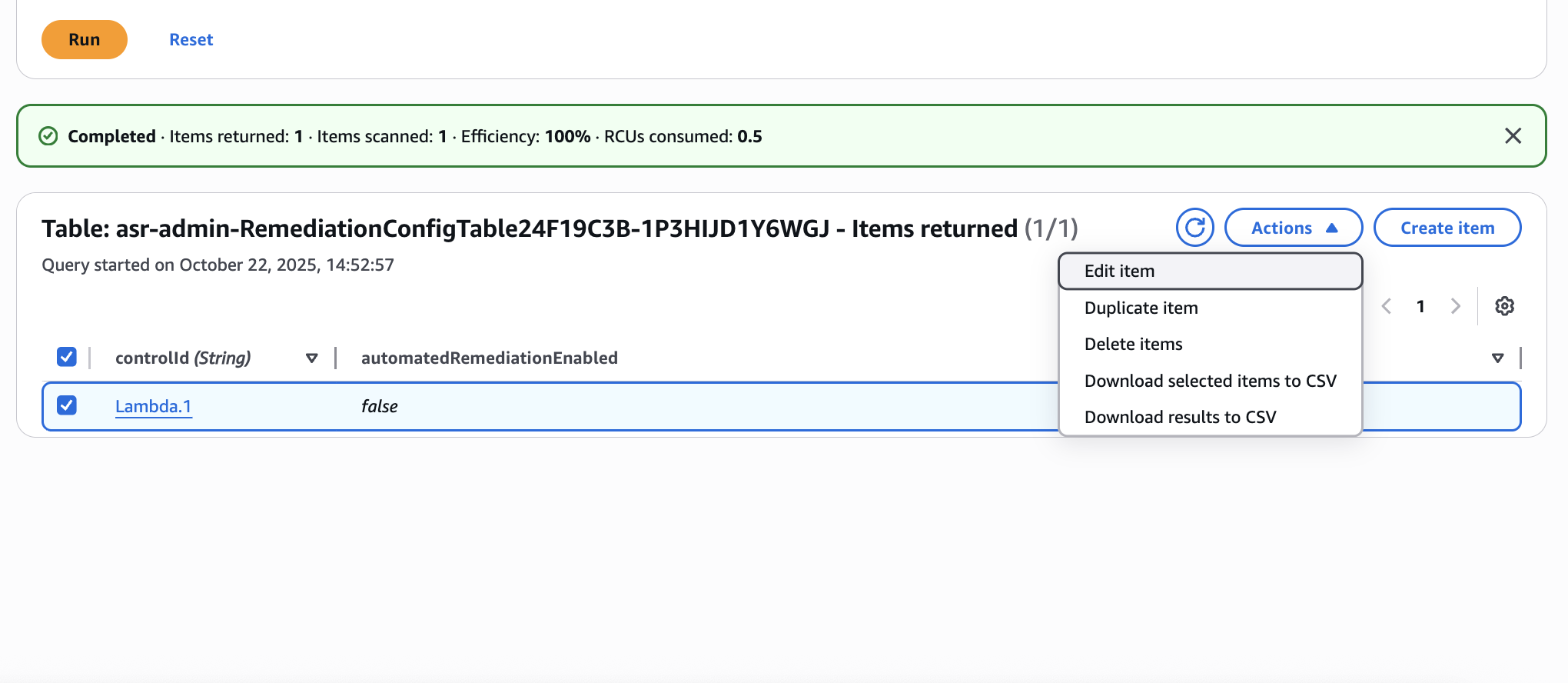

Wählen Sie nun das Lambda.1 Element aus und klicken Sie dann auf Aktionen > Element bearbeiten.

Ändern Sie abschließend den automatedRemediationEnabled Attributwert in True. Klicken Sie auf Speichern und schließen.

| Account | Zweck | Aktion in US-East-1 | Aktion in US-West-2 |

|---|---|---|---|

|

|

Admin. |

Ändern Sie die DynamoDB-Tabelle für die Behebungskonfiguration. |

Keine |

|

|

Mitglied |

Keine |

Keine |

Konfigurieren Sie die Ressource

Konfigurieren Sie im Mitgliedskonto die Lambda-Funktion neu, um den öffentlichen Zugriff zu ermöglichen.

| Account | Zweck | Aktion in US-East-1 | Aktion in US-West-2 |

|---|---|---|---|

|

|

Admin. |

Keine |

Keine |

|

|

Mitglied |

Keine |

Konfigurieren Sie die Lambda-Funktion, um öffentlichen Zugriff zu ermöglichen |

Vergewissern Sie sich, dass das Problem durch die Behebung behoben wurde

Es kann einige Zeit dauern, bis Config die unsichere Konfiguration erneut erkennt. Sie sollten zwei SNS-Benachrichtigungen erhalten. Die erste gibt an, dass eine Problembehebung eingeleitet wurde. Die zweite gibt an, dass die Behebung erfolgreich war. Nachdem Sie die zweite Benachrichtigung erhalten haben, navigieren Sie zur Lambda-Konsole im Mitgliedskonto und bestätigen Sie, dass der öffentliche Zugriff gesperrt wurde.

| Account | Zweck | Aktion in US-East-1 | Aktion in US-West-2 |

|---|---|---|---|

|

|

Admin. |

Keine |

Keine |

|

|

Mitglied |

Keine |

Vergewissern Sie sich, dass die Behebung erfolgreich war |

(Optional) Konfigurieren Sie die Filterung für vollautomatische Problembehebungen

Wenn Sie den Umfang einschränken möchten, in dem die Lösung Behebungen ausführt, können Sie Filter anwenden. Diese Filter gelten nur für vollautomatische Behebungen und wirken sich nicht auf manuell aufgerufene Behebungen aus.

Die Lösung bietet Filterung nach den folgenden Dimensionen:

-

Konto-IDs

-

Organisationseinheiten (OUs)

-

Ressourcen-Tags

Jede Dimension ist konfigurierbar, indem die von der Lösung bereitgestellten Systems Manager Manager-Parameter entsprechend der angegebenen Dimension geändert werden. Alle Filterparameter im Parameter Store befinden sich im Admin-Konto unter dem /ASR/Filters/ Pfad.

Jede Dimension hat zwei Parameter für die Konfiguration, einen für den Filterwert und einen weiteren für den Filtermodus. Die Dimension Account-IDs hat beispielsweise zwei Parameter mit dem Namen /ASR/Filters/AccountFilters und/ASR/Filters/AccountFilterMode. Beide müssen geändert werden, um die Filterung nach Konto-IDs zu konfigurieren.

Um beispielsweise vollautomatische Problembehebungen darauf zu beschränken, nur für Konten 111111111111 und Konten ausgeführt zu werden, würden Sie den Wert von auf „111111111111222222222222, /ASR/Filters/AccountFilters 2222222222222222" ändern. Ändern Sie dann den Wert von in „Include“. /ASR/Filters/AccountFilterMode Die Lösung ignoriert dann alle Ergebnisse, die für andere Konten als 111111111111 oder 222222222222 generiert wurden.

Jeder Filterparameter benötigt eine kommagetrennte Werteliste, nach der gefiltert werden soll, und jeder „Modus“ -Parameter kann entweder auf Include, Exclude oder Disabled gesetzt werden.