Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Automatisierte Bereitstellung - StackSets

Anmerkung

Wir empfehlen die Bereitstellung mit. StackSets Für Bereitstellungen mit einem einzigen Konto oder zu Test- oder Evaluierungszwecken sollten Sie jedoch die Bereitstellungsoption Stacks in Betracht ziehen.

Bevor Sie die Lösung auf den Markt bringen, sollten Sie sich mit der Architektur, den Lösungskomponenten, der Sicherheit und den Entwurfsüberlegungen vertraut machen, die in diesem Handbuch behandelt werden. Folgen Sie den step-by-step Anweisungen in diesem Abschnitt, um die Lösung zu konfigurieren und in Ihren AWS Organizations bereitzustellen.

Bereitstellungszeit: Ungefähr 30 Minuten pro Konto, abhängig von den StackSet Parametern.

Voraussetzungen

AWS Organizations

Wenn Sie bereits Version 1.3.x oder eine frühere Version dieser Lösung bereitgestellt haben, müssen Sie die bestehende Lösung deinstallieren. Weitere Informationen finden Sie unter Lösung aktualisieren.

Bevor Sie diese Lösung bereitstellen, überprüfen Sie Ihre AWS Security Hub Hub-Bereitstellung:

-

In Ihrer AWS-Organisation muss ein delegiertes Security Hub-Administratorkonto vorhanden sein.

-

Security Hub sollte so konfiguriert sein, dass die Ergebnisse regionsübergreifend zusammengefasst werden. Weitere Informationen finden Sie unter Aggregieren von Ergebnissen in verschiedenen Regionen im AWS Security Hub Hub-Benutzerhandbuch.

-

Sie sollten Security Hub für Ihr Unternehmen in jeder Region aktivieren, in der Sie AWS nutzen.

Bei diesem Verfahren wird davon ausgegangen, dass Sie mehrere Konten bei AWS Organizations haben und ein AWS Organizations Organizations-Administratorkonto und ein AWS Security Hub-Administratorkonto delegiert haben.

Bitte beachten Sie, dass diese Lösung sowohl mit AWS Security Hub als auch mit AWS Security Hub CSPM funktioniert.

Überblick über die Bereitstellung

Anmerkung

StackSets Bei der Bereitstellung dieser Lösung wird eine Kombination aus serviceverwaltetem und StackSets selbstverwaltetem System verwendet. Self-Managed StackSets muss derzeit verwendet werden, da sie Nested verwenden StackSets, die bei Service-Managed noch nicht unterstützt werden. StackSets

Stellen Sie das StackSets von einem delegierten Administratorkonto in Ihren AWS Organizations aus bereit.

Planung

Verwenden Sie das folgende Formular, um bei der StackSets Bereitstellung zu helfen. Bereiten Sie Ihre Daten vor und kopieren Sie dann die Werte und fügen Sie sie während der Bereitstellung ein.

AWS Organizations admin account ID: _______________ Security Hub admin account ID: _______________ CloudTrail Logs Group: ______________________________ Member account IDs (comma-separated list): ___________________, ___________________, ___________________, ___________________, ___________________ AWS Organizations OUs (comma-separated list): ___________________, ___________________, ___________________, ___________________, ___________________

(Optional) Schritt 0: Stellen Sie den Ticketing-Integrationsstapel bereit

-

Wenn Sie die Ticketing-Funktion verwenden möchten, stellen Sie zuerst den Ticketing-Integrations-Stack in Ihrem Security Hub-Administratorkonto bereit.

-

Kopieren Sie den Namen der Lambda-Funktion aus diesem Stack und stellen Sie ihn als Eingabe für den Admin-Stack bereit (siehe Schritt 1).

Schritt 1: Starten Sie den Admin-Stack im delegierten Security Hub-Administratorkonto

-

Starten Sie die

automated-security-response-admin.templateCloudFormation AWS-Vorlage mithilfe einer selbstverwalteten StackSet Version in Ihrem AWS Security Hub-Administratorkonto in derselben Region wie Ihr Security Hub-Administrator. Diese Vorlage verwendet verschachtelte Stacks. -

Wählen Sie aus, welche Sicherheitsstandards installiert werden sollen. Standardmäßig ist nur SC ausgewählt (empfohlen).

-

Wählen Sie eine vorhandene Orchestrator-Protokollgruppe aus, die Sie verwenden möchten. Wählen Sie aus

Yes, ob dieseSO0111-ASR- Orchestratorbereits in einer früheren Installation vorhanden ist. -

Wählen Sie aus, ob die Weboberfläche der Lösung aktiviert werden soll. Wenn Sie diese Funktion aktivieren möchten, müssen Sie auch eine E-Mail-Adresse eingeben, um eine Administratorrolle zu erhalten.

-

Wählen Sie Ihre Einstellungen für die Erfassung von CloudWatch Metriken aus, die sich auf den Betriebsstatus der Lösung beziehen.

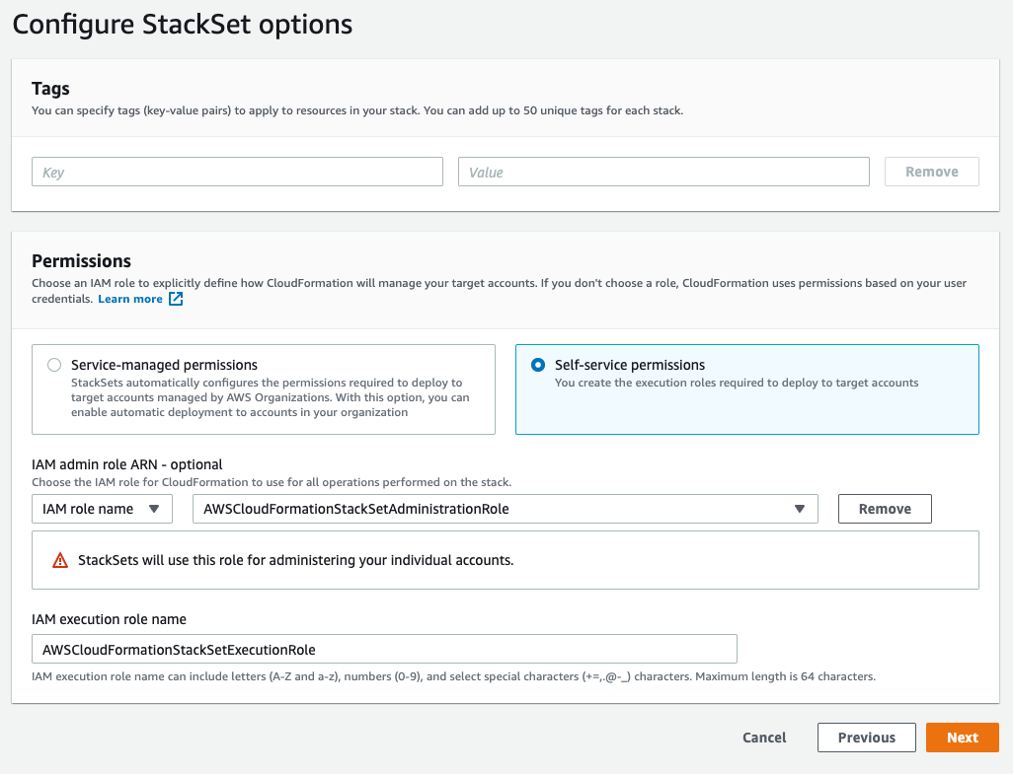

Weitere Informationen zur Selbstverwaltung StackSets finden Sie unter Gewähren selbstverwalteter Berechtigungen im CloudFormation AWS-Benutzerhandbuch.

Schritt 2: Installieren Sie die Behebungsrollen in jedem AWS Security Hub-Mitgliedskonto

Warten Sie, bis Schritt 1 die Bereitstellung abgeschlossen hat, da die Vorlage in Schritt 2 auf die in Schritt 1 erstellten IAM-Rollen verweist.

-

Starten Sie die

automated-security-response-member-roles.templateCloudFormation AWS-Vorlage mithilfe eines Service-Managed StackSet in einer einzigen Region in jedem Konto in Ihren AWS Organizations. -

Wählen Sie, ob diese Vorlage automatisch installiert werden soll, wenn der Organisation ein neues Konto beitritt.

-

Geben Sie die Konto-ID Ihres AWS Security Hub-Administratorkontos ein.

-

Geben Sie einen Wert für ein

namespace, der verwendet wird, um Konflikte zwischen Ressourcennamen bei einer vorherigen oder gleichzeitigen Bereitstellung in demselben Konto zu verhindern. Geben Sie eine Zeichenfolge mit bis zu 9 alphanumerischen Kleinbuchstaben ein.

Schritt 3: Starten Sie den Mitglieds-Stack für jedes AWS Security Hub-Mitgliedskonto und jede Region

-

Starten Sie die

automated-security-response-member.templateCloudFormation AWS-Vorlage mithilfe von Selbstverwaltung in allen Regionen StackSets, in denen Sie AWS-Ressourcen in jedem Konto Ihrer AWS-Organisation haben, das von demselben Security Hub-Administrator verwaltet wird.Anmerkung

Bis Service-Managed Nested Stacks StackSets unterstützt, müssen Sie diesen Schritt für alle neuen Konten ausführen, die der Organisation beitreten.

-

Wählen Sie aus, welche Security Standard-Playbooks installiert werden sollen.

-

Geben Sie den Namen einer CloudTrail Protokollgruppe an (die bei einigen Problembehebungen verwendet wird).

-

Geben Sie die Konto-ID Ihres AWS Security Hub-Administratorkontos ein.

-

Geben Sie einen Wert für ein

namespace, der verwendet wird, um Konflikte zwischen Ressourcennamen bei einer vorherigen oder gleichzeitigen Bereitstellung in demselben Konto zu verhindern. Geben Sie eine Zeichenfolge mit bis zu 9 alphanumerischen Kleinbuchstaben ein. Dieser Wert sollte mit demnamespaceWert übereinstimmen, den Sie für den Mitgliederrollen-Stack ausgewählt haben. Außerdem muss der Namespace-Wert nicht für jedes Mitgliedskonto eindeutig sein.

(Optional) Schritt 0: Starten Sie einen Ticketsystem-Integrationsstapel

-

Wenn Sie die Ticketing-Funktion verwenden möchten, starten Sie zuerst den entsprechenden Integrationsstapel.

-

Wählen Sie die bereitgestellten Integrations-Stacks für Jira oder verwenden Sie sie als Vorlage ServiceNow, um Ihre eigene benutzerdefinierte Integration zu implementieren.

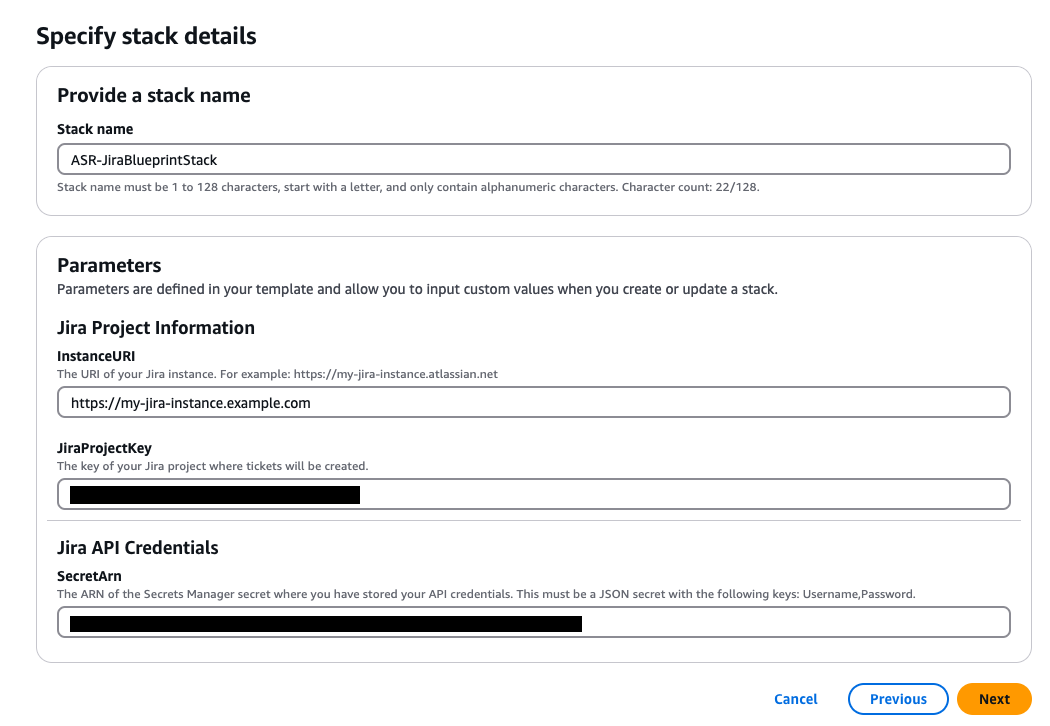

So stellen Sie den Jira-Stack bereit:

-

Geben Sie einen Namen für Ihren Stack ein.

-

Geben Sie den URI für Ihre Jira-Instanz ein.

-

Geben Sie den Projektschlüssel für das Jira-Projekt ein, an das Sie Tickets senden möchten.

-

Erstellen Sie in Secrets Manager ein neues Key-Value-Secret, das Ihre

UsernameJira und enthält.PasswordAnmerkung

Sie können einen Jira-API-Schlüssel anstelle Ihres Passworts verwenden, indem Sie Ihren Benutzernamen als

Usernameund Ihren API-Schlüssel als angeben.Password -

Fügen Sie den ARN dieses Geheimnisses als Eingabe zum Stack hinzu.

Geben Sie einen Stacknamen, Jira-Projektinformationen und Jira-API-Anmeldeinformationen an.

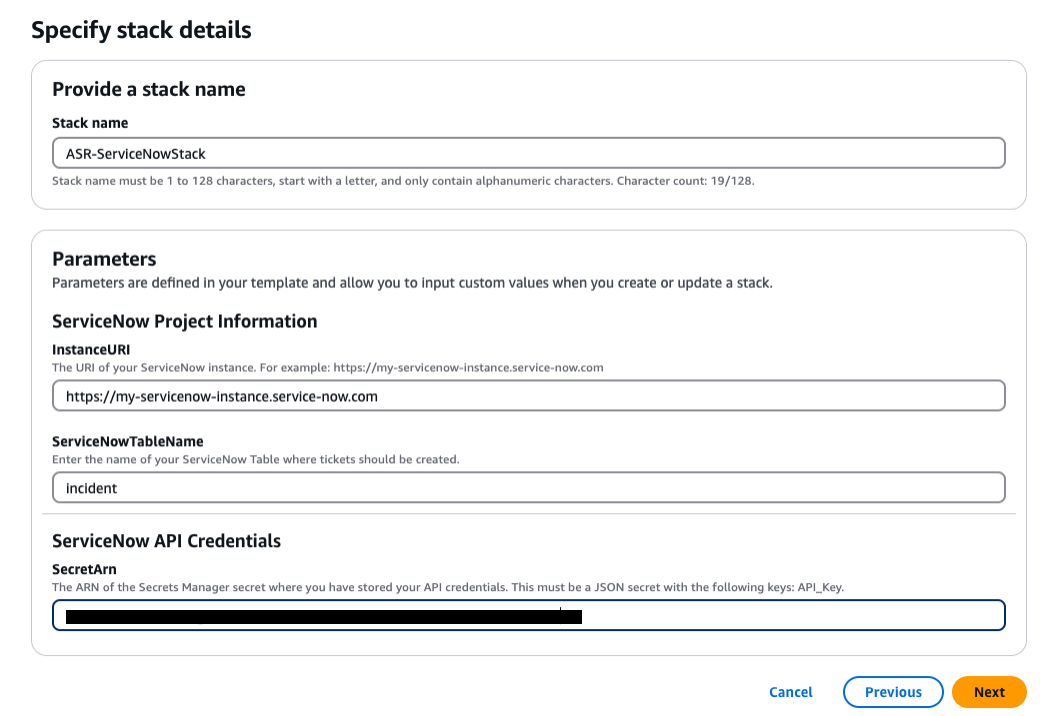

So stellen Sie den ServiceNow Stack bereit:

-

Geben Sie einen Namen für Ihren Stack ein.

-

Geben Sie den URI Ihrer ServiceNow Instanz an.

-

Geben Sie Ihren ServiceNow Tabellennamen an.

-

Erstellen Sie einen API-Schlüssel ServiceNow mit der Berechtigung, die Tabelle zu ändern, in die Sie schreiben möchten.

-

Erstellen Sie in Secrets Manager ein Geheimnis mit dem Schlüssel

API_Keyund geben Sie den geheimen ARN als Eingabe für den Stack an.Geben Sie einen Stacknamen, ServiceNow Projektinformationen und ServiceNow API-Anmeldeinformationen an.

So erstellen Sie einen benutzerdefinierten Integrationsstapel: Fügen Sie eine Lambda-Funktion hinzu, die der Solution Orchestrator Step Functions für jede Korrektur aufrufen kann. Die Lambda-Funktion sollte die von Step Functions bereitgestellten Eingaben verwenden, eine Payload gemäß den Anforderungen Ihres Ticketsystems erstellen und eine Anfrage an Ihr System stellen, um das Ticket zu erstellen.

-

Schritt 1: Starten Sie den Admin-Stack im delegierten Security Hub-Administratorkonto

-

Starten Sie den Admin-Stack

mit Ihrem Security Hub-Administratorkonto. automated-security-response-admin.templateIn der Regel eines pro Organisation in einer einzigen Region. Da dieser Stack verschachtelte Stacks verwendet, müssen Sie diese Vorlage als selbstverwaltete Vorlage bereitstellen. StackSet

Parameters

| Parameter | Standard | Description |

|---|---|---|

|

Laden Sie den SC Admin Stack |

|

Geben Sie an, ob die Admin-Komponenten für die automatische Korrektur von SC-Steuerelementen installiert werden sollen. |

|

Laden Sie den AFSBP Admin Stack |

|

Geben Sie an, ob die Admin-Komponenten für die automatische Korrektur von FSBP-Steuerelementen installiert werden sollen. |

|

CIS120 Admin-Stack laden |

|

Geben Sie an, ob die Admin-Komponenten für die automatische Korrektur von CIS12 0 Kontrollen installiert werden sollen. |

|

CIS140 Admin-Stack laden |

|

Geben Sie an, ob die Admin-Komponenten für die automatische Korrektur von CIS14 0 Kontrollen installiert werden sollen. |

|

Laden Sie CIS3 00 Admin Stack |

|

Geben Sie an, ob die Admin-Komponenten für die automatische Korrektur von CIS3 00-Steuerelementen installiert werden sollen. |

|

PC1321 Admin-Stack laden |

|

Geben Sie an, ob die Admin-Komponenten für die automatische Korrektur von PC1321 Kontrollen installiert werden sollen. |

|

Laden Sie den NIST Admin Stack |

|

Geben Sie an, ob die Admin-Komponenten für die automatische Korrektur von NIST-Steuerelementen installiert werden sollen. |

|

Orchestrator-Protokollgruppe wiederverwenden |

|

Wählen Sie aus, ob eine bestehende |

|

ShouldDeployWebUI |

|

Stellen Sie die Web-UI-Komponenten bereit, einschließlich API Gateway, Lambda-Funktionen und CloudFront Verteilung. Wählen Sie „Ja“, um die webbasierte Benutzeroberfläche zur Anzeige der Ergebnisse und des Behebungsstatus zu aktivieren. Wenn Sie sich dafür entscheiden, diese Funktion zu deaktivieren, können Sie mit der benutzerdefinierten Security Hub CSPM-Aktion weiterhin automatische Problembehebungen konfigurieren und Behebungen bei Bedarf ausführen. |

|

AdminUserEmail |

(Optionale Eingabe) |

E-Mail-Adresse für den ersten Admin-Benutzer. Dieser Benutzer wird vollen Administratorzugriff auf die ASR-Webbenutzeroberfläche haben. Nur erforderlich, wenn die Web-Benutzeroberfläche aktiviert ist. |

|

Verwenden Sie CloudWatch Metriken |

|

Geben Sie an, ob CloudWatch Metrics für die Überwachung der Lösung aktiviert werden sollen. Dadurch wird ein CloudWatch Dashboard zum Anzeigen von Metriken erstellt. |

|

Verwenden Sie CloudWatch Metrik-Alarme |

|

Geben Sie an, ob CloudWatch Metrik-Alarme für die Lösung aktiviert werden sollen. Dadurch werden Alarme für bestimmte von der Lösung gesammelte Metriken erstellt. |

|

RemediationFailureAlarmThreshold |

|

Geben Sie den Schwellenwert für den Prozentsatz der Behebungsfehler pro Kontroll-ID an. Wenn Sie beispielsweise einen Wert eingeben Dieser Parameter funktioniert nur, wenn Alarme erstellt wurden (siehe Parameter „ CloudWatch Metrik-Alarme verwenden“). |

|

EnableEnhancedCloudWatchMetrics |

|

Wenn Informationen zu den zusätzlichen Kosten, die dadurch entstehen, finden Sie im Abschnitt Kosten. |

|

TicketGenFunctionName |

(Optionale Eingabe) |

Optional. Lassen Sie das Feld leer, wenn Sie kein Ticketsystem integrieren möchten. Andernfalls geben Sie den Lambda-Funktionsnamen aus der Stack-Ausgabe von Schritt 0 an, zum Beispiel: |

Optionen konfigurieren StackSet

-

Geben Sie für den Parameter Kontonummern die Konto-ID des AWS Security Hub-Administratorkontos ein.

-

Wählen Sie für den Parameter Regionen angeben nur die Region aus, in der der Security Hub-Administrator aktiviert ist. Warten Sie, bis dieser Schritt abgeschlossen ist, bevor Sie mit Schritt 2 fortfahren.

Schritt 2: Installieren Sie die Behebungsrollen in jedem AWS Security Hub-Mitgliedskonto

Verwenden Sie einen vom Service verwalteten Dienst StackSets , um die Vorlage für Mitgliederrollenautomated-security-response-member-roles.template Diese StackSet muss in einer Region pro Mitgliedskonto bereitgestellt werden. Es definiert die globalen Rollen, die kontoübergreifende API-Aufrufe von der ASR Orchestrator-Schrittfunktion aus ermöglichen.

Parameters

| Parameter | Standard | Description |

|---|---|---|

|

Namespace |

|

Geben Sie eine Zeichenfolge mit bis zu 9 alphanumerischen Kleinbuchstaben ein. Eindeutiger Namespace, der als Suffix zu IAM-Rollennamen für die Wartung hinzugefügt werden soll. Derselbe Namespace sollte in den Mitgliedsrollen und Mitgliedsstapeln verwendet werden. Diese Zeichenfolge sollte für jede Lösungsbereitstellung eindeutig sein, muss aber bei Stack-Updates nicht geändert werden. Der Namespace-Wert muss nicht für jedes Mitgliedskonto eindeutig sein. |

|

Sec Hub-Kontoadministrator |

|

Geben Sie die 12-stellige Konto-ID für das AWS Security Hub-Administratorkonto ein. Dieser Wert gewährt der Lösungsrolle des Administratorkontos Berechtigungen. |

-

Stellen Sie die Lösung gemäß den Richtlinien Ihrer Organisation in der gesamten Organisation (in der Regel) oder in verschiedenen Organisationseinheiten bereit.

-

Aktivieren Sie die automatische Bereitstellung, damit neue Konten in den AWS Organizations diese Berechtigungen erhalten.

-

Wählen Sie für den Parameter Regionen angeben eine einzelne Region aus. IAM-Rollen sind global. Während der StackSet Bereitstellung können Sie mit Schritt 3 fortfahren.

Geben Sie Einzelheiten an StackSet

Schritt 3: Starten Sie den Mitglieds-Stack für jedes AWS Security Hub-Mitgliedskonto und jede Region

Da der Mitglieds-Stack

Parameters

| Parameter | Standard | Description |

|---|---|---|

|

Geben Sie den Namen der LogGroup an, die zur Erstellung von metrischen Filtern und Alarmen verwendet werden sollen |

|

Geben Sie den Namen einer CloudWatch Logs-Gruppe an, in der API-Aufrufe CloudTrail protokolliert werden. Dies wird für CIS 3.1-3.14-Korrekturen verwendet. |

|

Laden Sie den SC-Mitgliedsstapel |

|

Geben Sie an, ob die Mitgliedskomponenten für die automatische Wiederherstellung der SC-Steuerelemente installiert werden sollen. |

|

Laden Sie den AFSBP-Mitgliedsstapel |

|

Geben Sie an, ob die Mitgliedskomponenten für die automatische Behebung von FSBP-Steuerelementen installiert werden sollen. |

|

Stapel mit CIS12 0 Mitgliedern laden |

|

Geben Sie an, ob die Mitgliedskomponenten für die automatische Korrektur von CIS12 0 Kontrollen installiert werden sollen. |

|

Stapel mit CIS14 0 Mitgliedern laden |

|

Geben Sie an, ob die Mitgliedskomponenten für die automatische Korrektur von CIS14 0 Kontrollen installiert werden sollen. |

|

Laden Sie den Stapel mit CIS3 00 Mitgliedern |

|

Geben Sie an, ob die Mitgliedskomponenten für die automatische Korrektur von CIS3 00-Steuerelementen installiert werden sollen. |

|

PC1321 Mitgliedsstapel laden |

|

Geben Sie an, ob die Mitgliedskomponenten für die automatische Korrektur von PC1321 Kontrollen installiert werden sollen. |

|

Laden Sie den NIST-Mitgliedsstapel |

|

Geben Sie an, ob die Mitgliedskomponenten für die automatische Korrektur von NIST-Kontrollen installiert werden sollen. |

|

S3-Bucket für Redshift Audit Logging erstellen |

|

Wählen Sie aus |

|

Sec Hub-Administratorkonto |

|

Geben Sie die 12-stellige Konto-ID für das AWS Security Hub-Administratorkonto ein. |

|

Namespace |

|

Geben Sie eine Zeichenfolge mit bis zu 9 alphanumerischen Kleinbuchstaben ein. Diese Zeichenfolge wird Teil der IAM-Rollennamen und des Action Log S3-Buckets. Verwenden Sie denselben Wert für die Bereitstellung des Member-Stacks und die Stack-Bereitstellung der Mitgliedsrollen. Die Zeichenfolge sollte für jede Lösungsbereitstellung eindeutig sein, muss aber bei Stack-Updates nicht geändert werden. |

|

EnableCloudTrailForASRActionProtokoll |

|

Wählen Sie aus, |

Konten

Einsatzorte: Sie können eine Liste mit Kontonummern oder Organisationseinheiten angeben.

Regionen angeben: Wählen Sie alle Regionen aus, in denen Sie die Ergebnisse korrigieren möchten. Sie können die Bereitstellungsoptionen entsprechend der Anzahl der Konten und Regionen anpassen. Die Parallelität der Regionen kann parallel sein.