Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Quell-Containment

Quelleneinhausung ist die Verwendung und Anwendung von Filtern oder Routing innerhalb einer Umgebung, um den Zugriff auf Ressourcen von einer bestimmten Quell-IP-Adresse oder einem bestimmten Netzwerkbereich aus zu verhindern. Beispiele für die Eingrenzung von Quellen mithilfe von AWS Diensten werden hier hervorgehoben:

-

Sicherheitsgruppen — Das Erstellen und Anwenden isolierter Sicherheitsgruppen auf EC2 Amazon-Instances oder das Entfernen von Regeln aus einer vorhandenen Sicherheitsgruppe kann dazu beitragen, unbefugten Datenverkehr zu einer EC2 Amazon-Instance oder AWS -Ressource einzudämmen. Es ist wichtig zu beachten, dass bestehende nachverfolgte Verbindungen nicht aufgrund wechselnder Sicherheitsgruppen geschlossen werden — nur future Datenverkehr wird von der neuen Sicherheitsgruppe effektiv blockiert (weitere Informationen zu verfolgten und nicht verfolgten Verbindungen finden Sie in diesem Incident Response Playbook

und in der Verbindungsverfolgung von Sicherheitsgruppen). -

Richtlinien — Amazon S3 S3-Bucket-Richtlinien können so konfiguriert werden, dass sie Datenverkehr von einer IP-Adresse, einem Netzwerkbereich oder einem VPC-Endpunkt blockieren oder zulassen. Richtlinien ermöglichen es, verdächtige Adressen und den Zugriff auf den Amazon S3 S3-Bucket zu blockieren. Weitere Informationen zu Bucket-Richtlinien finden Sie unter Hinzufügen einer Bucket-Richtlinie mithilfe der Amazon S3 S3-Konsole.

-

AWS WAF — Web-Zugriffskontrolllisten (Web ACLs) können konfiguriert werden AWS WAF , um eine detaillierte Kontrolle über Webanfragen zu ermöglichen, auf die Ressourcen antworten. Sie können einem IP-Set, für das konfiguriert ist AWS WAF, eine IP-Adresse oder einen Netzwerkbereich hinzufügen und Vergleichsbedingungen wie Sperren auf den IP-Satz anwenden. Dadurch werden Webanfragen an eine Ressource blockiert, wenn die IP-Adresse oder die Netzwerkbereiche des ursprünglichen Datenverkehrs mit den in den IP-Set-Regeln konfigurierten Bereichen übereinstimmen.

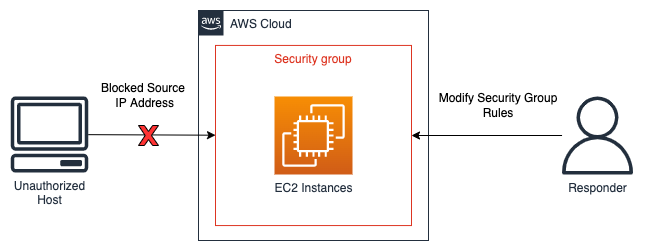

Ein Beispiel für die Eindämmung von Quellen ist in der folgenden Abbildung zu sehen. Ein Incident-Response-Analyst ändert eine Sicherheitsgruppe einer EC2 Amazon-Instance, um neue Verbindungen nur auf bestimmte IP-Adressen zu beschränken. Wie im Abschnitt Sicherheitsgruppen bullet, werden bestehende nachverfolgte Verbindungen nicht aufgrund von Änderungen der Sicherheitsgruppen geschlossen.

Beispiel für eine Quellensperre

Anmerkung

Sicherheitsgruppen und Netzwerk filtern den Datenverkehr zu Amazon Route 53 ACLs nicht. Wenn Sie eine EC2 Instance enthalten und verhindern möchten, dass diese externe Hosts kontaktiert, stellen Sie sicher, dass Sie auch die DNS-Kommunikation explizit blockieren.