Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Installieren Sie Richtlinien und Berechtigungen für lokale Jupyter-Umgebungen

Sie müssen die erforderlichen Berechtigungen und Richtlinien einrichten, um Notebook-Jobs in einer lokalen Jupyter-Umgebung zu planen. Der IAM-Benutzer benötigt Berechtigungen, um Jobs an SageMaker KI zu senden, und die IAM-Rolle, die der Notebook-Job selbst annimmt, benötigt je nach Job-Aufgaben Berechtigungen für den Zugriff auf Ressourcen. Im Folgenden finden Sie Anweisungen zur Einrichtung der erforderlichen Berechtigungen und Richtlinien.

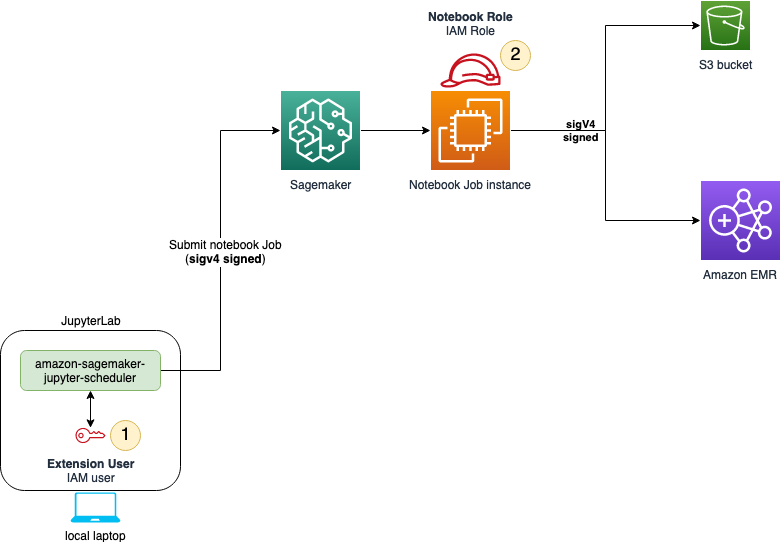

Sie müssen zwei Berechtigungssätze installieren. Das folgende Diagramm zeigt die Berechtigungsstruktur, mit der Sie Notebook-Jobs in einer lokalen Jupyter-Umgebung planen können. Der IAM-Benutzer muss IAM-Berechtigungen einrichten, um Jobs an KI senden zu können. SageMaker Sobald der Benutzer den Notebook-Auftrag übermittelt hat, nimmt der Auftrag selbst eine IAM-Rolle an, die je nach Auftragsaufgabe über Berechtigungen für den Zugriff auf Ressourcen verfügt.

Die folgenden Abschnitte helfen Ihnen bei der Installation der erforderlichen Richtlinien und Berechtigungen sowohl für den IAM-Benutzer als auch für die Auftragausführungsrolle.

IAM-Benutzerberechtigungen

Berechtigungen zum Einreichen von Jobs an KI SageMaker

Führen Sie die folgenden Schritte aus, um Berechtigungen zum Abrufen von Aufträgen hinzuzufügen:

-

Öffnen Sie die IAM-Konsole

. -

Wählen Sie im linken Bereich Benutzer.

-

Suchen Sie den IAM-Benutzer für Ihren Notebook-Auftrag und wählen Sie den Benutzernamen aus.

-

Wählen Sie Berechtigungen hinzufügen und dann Inline-Richtlinie erstellen aus dem Dropdown-Menü aus.

-

Wählen Sie den Tab JSON.

-

Kopieren Sie die folgende Richtlinie und fügen Sie sie ein:

AWS KMS Berechtigungsrichtlinie (optional)

Standardmäßig werden die Amazon S3-Eingabe- und Ausgabe-Buckets mit serverseitiger Verschlüsselung verschlüsselt. Sie können jedoch einen benutzerdefinierten KMS-Schlüssel angeben, um Ihre Daten im Amazon S3-Ausgabe-Bucket und das an den Notebook-Auftrag angehängte Speichervolume zu verschlüsseln.

Wenn Sie einen benutzerdefinierten KMS-Schlüssel verwenden möchten, wiederholen Sie die vorherigen Anweisungen, fügen Sie die folgende Richtlinie hinzu und geben Sie Ihren eigenen KMS-Schlüssel-ARN an.

Berechtigungen der Auftragsausführungsrolle

Vertrauensstellungen

Führen Sie die folgenden Schritte aus, um die Vertrauensbeziehungen der Rolle für die Auftragsausführung zu ändern:

-

Öffnen Sie die IAM-Konsole

. -

Wählen Sie im linken Navigationsbereich Rollen aus.

-

Suchen Sie die Auftragsausführungsrolle für Ihren Notebook-Auftrag und wählen Sie den Rollennamen aus.

-

Wählen Sie die Registerkarte Trust relationships (Vertrauensstellungen).

-

Wählen Sie Vertrauensrichtlinie bearbeiten aus.

-

Kopieren Sie die folgende Richtlinie und fügen Sie sie ein:

Zusätzliche Berechtigungen

Nach dem Absenden benötigt der Notebook-Auftrag Berechtigungen für den Zugriff auf Ressourcen. Die folgenden Anweisungen zeigen Ihnen, wie Sie einen Mindestsatz an Berechtigungen hinzufügen. Fügen Sie bei Bedarf weitere Berechtigungen hinzu, die den Anforderungen Ihres Notebook-Auftrags entsprechen. Führen Sie zum Hinzufügen von Berechtigungen für Ihre Auftragsausführungsrolle die folgenden Schritte aus:

-

Öffnen Sie die IAM-Konsole

. -

Wählen Sie im linken Navigationsbereich Rollen aus.

-

Suchen Sie die Jobausführungsrolle für Ihren Notebook-Auftrag und wählen Sie den Rollennamen aus.

-

Wählen Sie Berechtigungen hinzufügen und dann Inline-Richtlinie erstellen aus dem Dropdown-Menü aus.

-

Wählen Sie den Tab JSON.

-

Kopieren Sie die folgende Richtlinie und fügen Sie sie ein:

-

Fügen Sie Berechtigungen für andere Ressourcen hinzu, auf die Ihr Notebook-Auftrag zugreift.

-

Wählen Sie Richtlinie prüfen.

-

Geben Sie einen Namen für Ihre Richtlinie ein.

-

Wählen Sie Richtlinie erstellen aus.